Cet article présente un exemple de structure qui devrait être pertinent pour les petites et moyennes entreprises. Dans ce scénario, toutes les options de la section Privilèges des propriétés utilisateur seront laissées désactivées.

Bien que cet exemple puisse convenir à de nombreuses entreprises, gardez à l'esprit que tout privilège ne devrait être octroyé que si nécessaire, selon le principe de moindre privilège (PoLP). Soyez extrêmement prudent lors de l'octroi des permissions à un utilisateur ou un groupe d'utilisateurs.

Cette fonctionnalité est uniquement disponible lors de l'utilisation d'une source de données avancée.

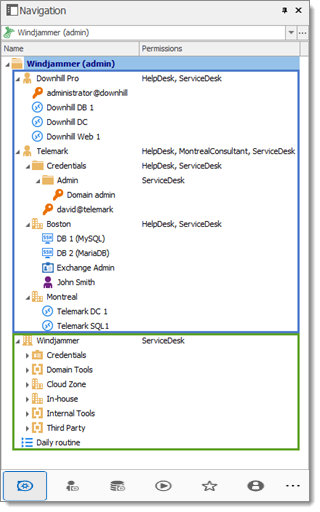

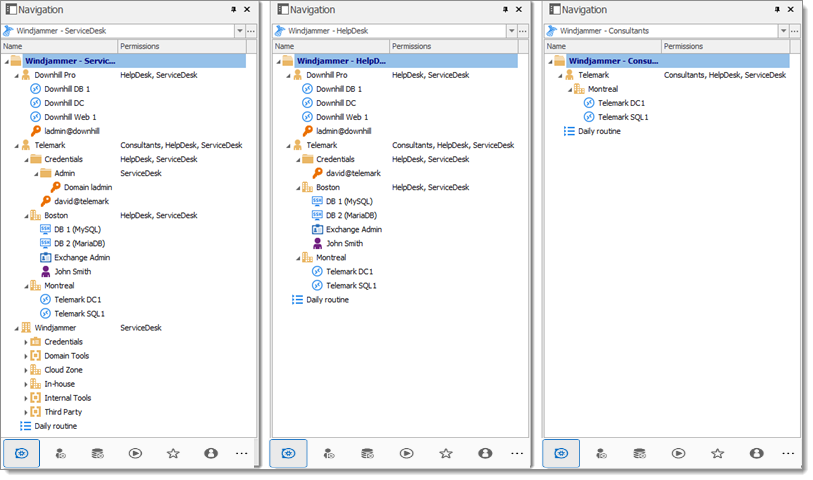

Notre entreprise fictive Windjammer a un HelpDesk (en bleu) et un département ServiceDesk, un administrateur et un MontrealConsultant. Nous pouvons également voir deux clients : Downhill Pro et Telemark (en rouge).

Voici une vue de la structure de l'arborescence de la source de données :

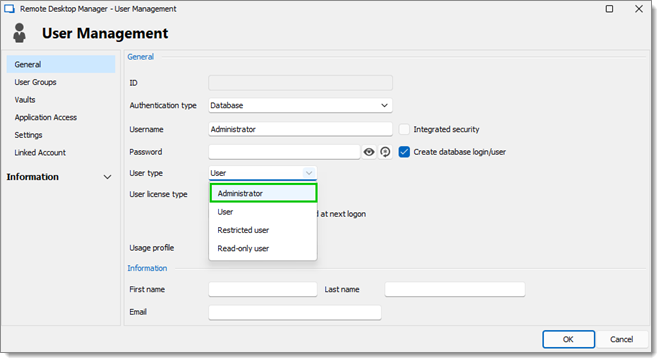

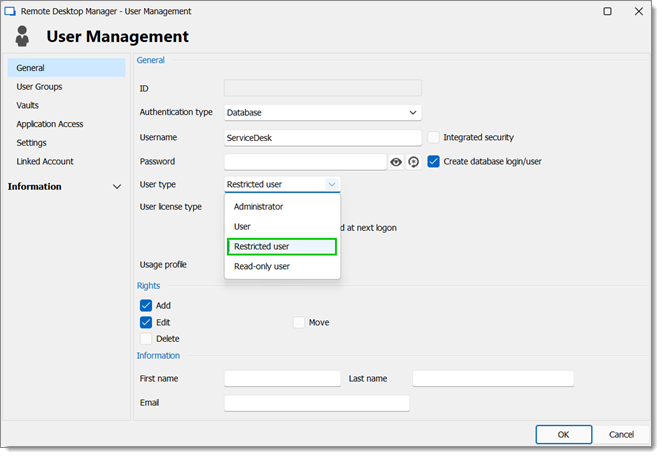

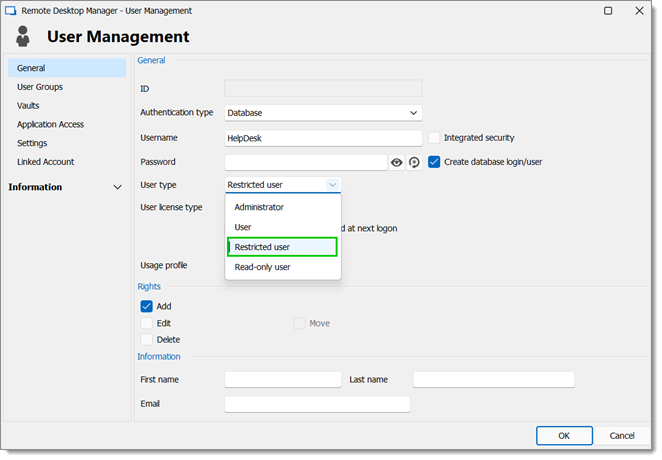

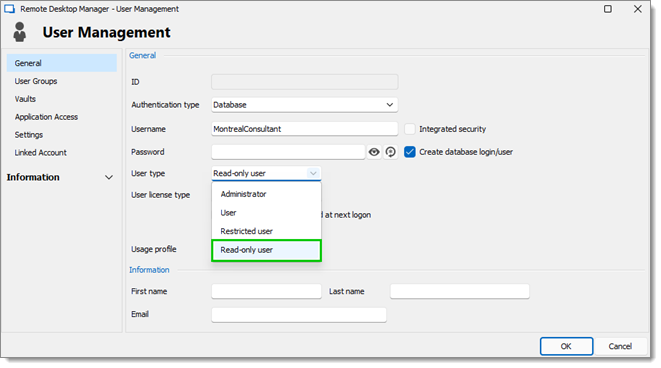

Voici un exemple de configuration utilisateur :

L'administrateur :

Lors de la création de l'utilisateur, sélectionnez Administrateur dans le menu déroulant pour lui donner accès à tout.

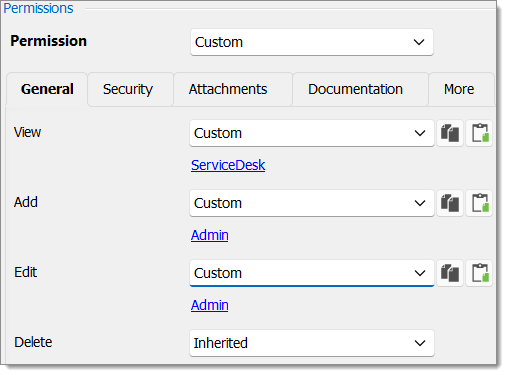

Le ServiceDesk :

Ajouter

Modifier

Le HelpDesk :

Ajouter

Le MontrealConsultant a un accès en lecture seule. Il ne peut voir aucun mot de passe ou détail d'entrée.

Maintenant que les utilisateurs sont créés, nous ajouterons les groupes d'utilisateurs auxquels nous octroierons plus tard les permissions. Nous avons juste besoin des groupes d'utilisateurs pour leur attribuer des utilisateurs. Pas besoin de leur accorder des privilèges.

ServiceDesk

HelpDesk

MontrealConsultant

Maintenant tout est prêt pour octroyer ou refuser l'accès aux groupes d'utilisateurs.

Le ServiceDesk aura l'autorisation de visualiser et ouvrir toutes les entrées mais pourra modifier uniquement les entrées dans les groupes/dossiers clients.

Le HelpDesk aura la permission de visualiser et ouvrir les entrées uniquement sur les groupes/dossiers clients et ne pourra pas les modifier.

Le MontréalConsultant aura la permission d'afficher et d'ouvrir les entrées sur le groupe/dossier Montréal uniquement et ne pourra ni le modifier ni ses éléments enfants.

Nous commencerons avec les groupes/dossiers de niveau racine : Downhill Pro, Telemark et Windjammer.

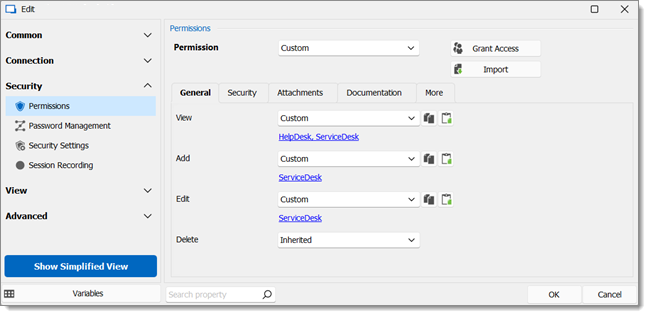

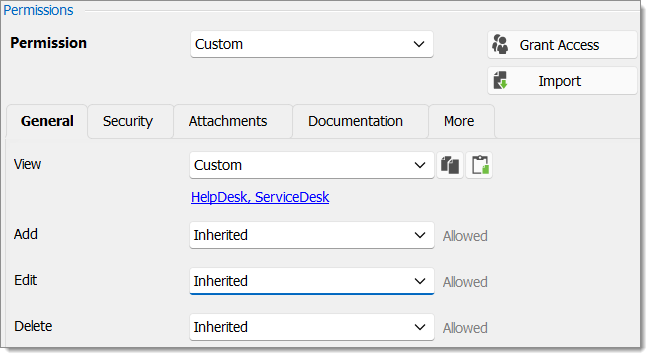

Pour Downhill Pro, nous allons octroyer les permissions au ServiceDesk et au HelpDesk.

Afficher : HelpDesk, ServiceDesk

Ajouter : ServiceDesk

Modifier: ServiceDesk

Supprimer : Puisqu'aucun utilisateur n'a le droit de suppression, nous pouvons laisser cette permission à Hérité.

Nous avons déjà un bon exemple de la flexibilité de la Sécurité de Remote Desktop Manager. Un utilisateur du ServiceDesk peut afficher et ouvrir toutes les entrées dans le dossier Downhill Pro, même l'entrée d'identifiants, mais il ne pourra jamais voir de mot de passe.

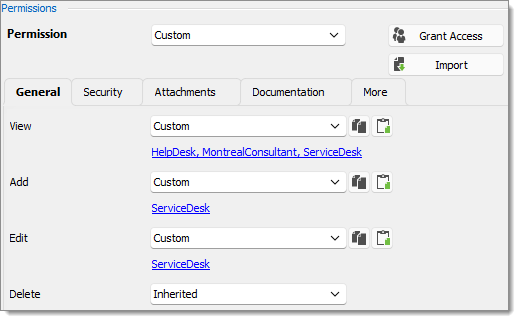

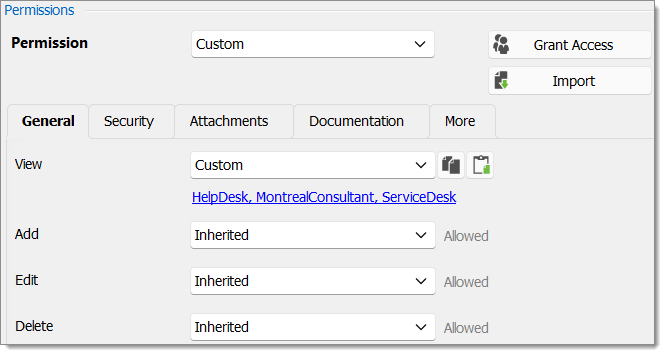

Ensuite, pour le dossier Télémark, nous octroierons des permissions au ServiceDesk, au HelpDesk et au ConsultantMontréal. C'est là que les choses se compliquent. Si nous voulons que le ConsultantMontréal puisse uniquement voir le dossier Montréal qui est un élément enfant de Télémark, nous devons octroyer au consultant la permission de voir l'ensemble du contenu de Télémark. Ensuite, nous octroierons des permissions sur les éléments enfants uniquement au groupe d'utilisateurs qui devrait avoir accès à ces éléments. Cette dernière étape refusera la permission de voir au consultant sur les éléments enfants.

Afficher : HelpDesk, MontréalConsultant, ServiceDesk

Ajouter : ServiceDesk

Modifier: ServiceDesk

Supprimer : Hérité

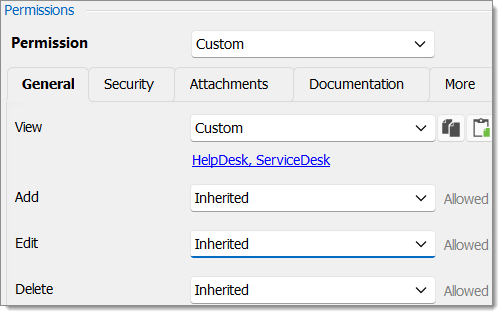

Puisque nous voulons que les utilisateurs puissent utiliser les entrées d'identifiant, nous accorderons au ServiceDesk et au HelpDesk la permission de visualiser le dossier Identifiants. De cette façon, ils pourront utiliser les entrées sans pouvoir visualiser les mots de passe.

Les permissions Ajouter et Modifier peuvent être laissées à Hérité puisque le ServiceDesk est le seul groupe d'utilisateurs ayant ces permissions dans le dossier parent.

Afficher : HelpDesk, ServiceDesk

Ajouter : Hérité

Modifier: Hérité

Supprimer : Hérité

Nous voulons que le ServiceDesk puisse également utiliser l'entrée d'identifiants administrateur de domaine, mais pas le HelpDesk. Pour cela, nous devons octroyer la permission Voir uniquement au ServiceDesk et changer la permission Ajouter et Modifier à Jamais. Le ServiceDesk pourra toujours modifier l'entrée d'identifiants mais ne verra jamais le mot de passe. Si vous préférez, vous pouvez définir la permission Modifier pour un utilisateur ou un groupe d'utilisateurs Administrateur afin de la refuser au ServiceDesk.

Afficher : ServiceDesk

Ajouter: Hérité (ServiceDesk)

Modifier : Hérité ou utilisateur/groupe d'utilisateurs Administrateur

Supprimer : Hérité

La dernière étape pour les éléments enfants de Telemark serait de définir la permission Afficher pour le ServiceDesk et le HelpDesk sur le dossier Boston et de laisser toutes les autres permissions à Hérité.

Maintenant, le ConsultantMontréal pourra voir et ouvrir les entrées uniquement dans le dossier Montréal. Chaque fois qu'un nouveau dossier est ajouté, la permission Voir doit être définie pour ServiceDesk et HelpDesk afin de masquer le nouveau dossier et son contenu au consultant.

Afficher : HelpDesk, ServiceDesk

Ajouter: Hérité (ServiceDesk)

Modifier : Hérité (ServiceDesk)

Supprimer : Hérité

Inutile de définir des permissions sur le dossier Montréal, car elles sont héritées des dossiers parents.

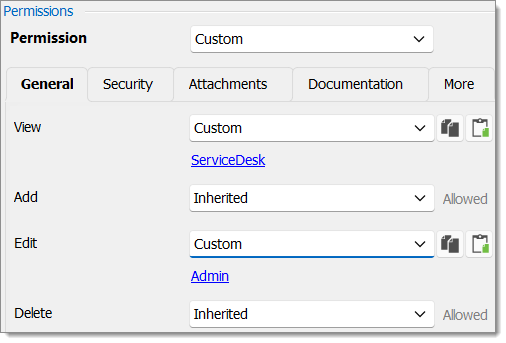

Enfin, la permission de voir le dossier Windjammer sera définie uniquement pour le ServiceDesk car nous voulons qu'ils puissent utiliser ses sous-entrées. Nous ne voulons pas qu'ils ajoutent ou modifient quoi que ce soit, nous allons donc définir les permissions Ajouter et Modifier pour l'utilisateur/groupe Administrateur.

Les permissions sont maintenant correctement définies. Notez que chaque entrée ajoutée au-dessus des groupes/dossiers de niveau racine n'aura pas de sécurité par défaut. Cela signifie qu'elles seraient disponibles pour quiconque, même le consultant. Cela peut être confirmé en regardant la capture d'écran ci-dessous dans laquelle l'entrée Routine quotidienne est disponible pour tout le monde. Voici ce que chaque utilisateur devrait voir dans l'arborescence :

Vous pouvez aller plus loin avec l'octroi de permissions en utilisant les onglets Sécurité et Pièces jointes de la section des permissions. Comme toujours, il faut faire très attention lors de l'octroi de permissions et les utilisateurs doivent avoir des privilèges très stricts.