Vous avez peut-être remarqué un niveau accru de collaboration entre Devolutions et CyberArk. Grâce à ce partenariat, tous nos types d'intégration ont été améliorés pour profiter pleinement des API améliorées de CyberArk. Ces mises à jour permettent désormais aux organisations d'adopter des flux de travail sans mot de passe pour leurs opérations quotidiennes, simplifiant l'accès tout en renforçant la sécurité.

Pour profiter de ces améliorations, votre organisation doit inclure le gestionnaire d'accès aux applications (AAM) de CyberArk dans son déploiement. Ce module permet l'authentification par clé privée, permettant à votre département informatique de gérer l'ensemble du processus d'identification et d'authentification. En conséquence, les mots de passe traditionnels deviennent inutiles dans le flux de travail de CyberArk.

Le terme sans mot de passe s'applique spécifiquement à l'intégration CyberArk. Vous devrez toujours vous authentifier à Remote Desktop Manager, en fonction de la source de données que vous utilisez.

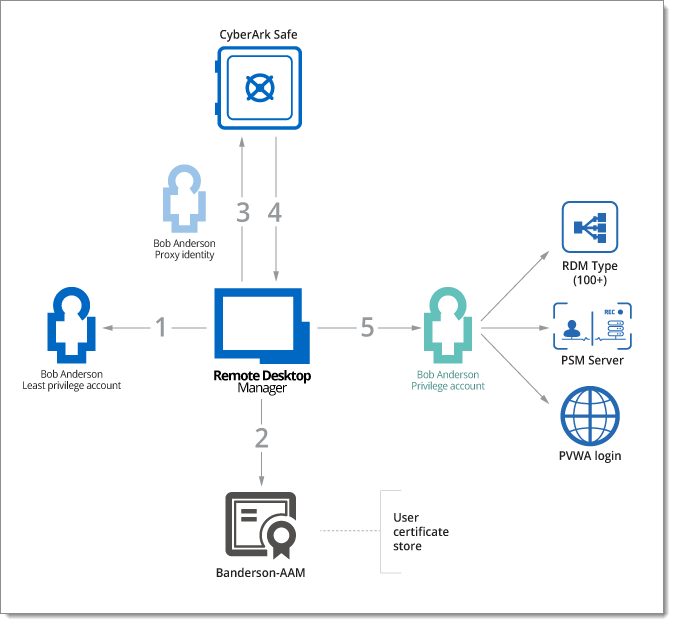

Pour mieux illustrer la solution, référez-vous au diagramme suivant :

Ce flux de travail permet un accès privilégié sécurisé et sans mot de passe en utilisant l'intégration de CyberArk dans Remote Desktop Manager :

L'utilisateur se connecte à Remote Desktop Manager en utilisant un compte au moindre privilège, ce qui lui octroie l'accès au contenu de Remote Desktop Manager selon les permissions définies dans notre système de contrôle d'accès basé sur les groupes d'utilisateurs.

Lorsqu'un compte privilégié est requis pour initier une connexion en utilisant une technologie supportée, Remote Desktop Manager récupère la clé privée correspondante depuis le poste de travail de l'utilisateur. Cette clé doit être disponible dans le magasin de certificats de l'utilisateur.

La clé privée est ensuite utilisée pour s'authentifier au coffre CyberArk. Le coffre est configuré avec un objet d'application, qui agit comme un proxy utilisateur pour interroger le coffre.

Remote Desktop Manager récupère les identifiants pour le compte privilégié approprié. Crucialement, l'utilisateur ne voit jamais ni ne manipule le mot de passe réel de son propre compte privilégié.

Remote Desktop Manager utilise alors le compte privilégié pour :

Lancer une connexion PSM (Privileged Session Manager),

Se connecter au PVWA (accès Web au coffre de mots de passe),

Lancer ou initier tout autre type de session pris en charge. Cela est fait tout en gardant le mot de passe caché et en garantissant que le processus d'authentification reste sans couture et sécurisé.

Pour commencer, vous devez générer et déployer des clés privées pour chaque utilisateur sur leur poste de travail. Bien que la documentation officielle de CyberArk reste la source définitive pour ce processus, nous fournissons une orientation de base dans notre documentation d'intégration.

Côté Remote Desktop Manager, nous offrons plusieurs façons de gérer les clés privées, selon votre environnement et niveau de contrôle administratif :

Option 1 : stocker les informations de clé privée dans une entrée au sein du coffre de l'utilisateur

C'est la méthode la plus simple, établissant une relation un pour un entre les utilisateurs, les clés et les comptes. Chaque utilisateur est responsable de la gestion de son propre entrée et des détails de sa clé privée. C’est simple mais décentralisé.

Cette méthode sépare les responsabilités : les administrateurs configurent les entrées AAM dans Remote Desktop Manager, tandis que les utilisateurs fournissent les détails de leur clé privée via leurs paramètres personnels.

Selon votre approche, la recherche de compte privilégié peut être gérée de deux manières :

Chaque utilisateur doit avoir un compte privilégié dédié, accessible via des mots-clés partagés définis dans l'entrée AAM.

Les administrateurs sont responsables de placer le compte de chaque utilisateur dans des coffres isolés et de s'assurer de l'utilisation cohérente des mots-clés sur tous les comptes pertinents.

Les administrateurs créent une entrée AAM unique par utilisateur, chacune configurée avec des mots-clés spécifiques à l'utilisateur.

L'accès à ces entrées est contrôlé à l'aide du contrôle d'accès basé sur les groupes d'utilisateurs de Remote Desktop Manager, garantissant que les utilisateurs ne peuvent visualiser et utiliser que leurs propres entrées attribuées.

Comme pour de nombreuses fonctionnalités dans Remote Desktop Manager, ces méthodes peuvent être combinées et adaptées pour répondre aux exigences spécifiques de sécurité et de flux de travail de votre organisation.

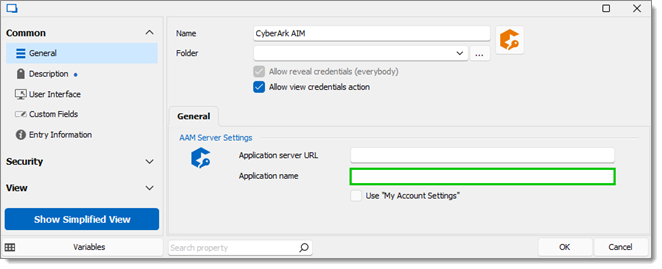

Un nom d'application autre que AIMWebService doit être spécifié dans le champ nom de l'application.

En raison de la portée et de la complexité du Privileged Session Manager (PSM) de CyberArk, nous recommandons de se référer à la documentation officielle de CyberArk pour des détails complets sur la configuration et le déploiement.

Côté Remote Desktop Manager, l'intégration avec PSM est simple une fois que vous avez configuré l'AAM comme décrit dans la section précédente.

Si stocker vos informations de clé privée dans une entrée au sein de votre coffre de l'utilisateur, utiliser les paramètres spécifiques à l'utilisateur dans Remote Desktop Manager pour associer chaque entrée PSM-Server de l'utilisateur avec leur entrée AAM correspondante stockée dans le coffre. Cela assure que la connexion de chaque utilisateur utilise sa propre clé privée pour l'authentification.

Si vous stockez vos informations de clé privée dans les paramètres de mon compte, nous recommandons de configurer l'entrée du serveur PSM pour utiliser le dépot d'identifiants combiné avec invite à la connexion.

Cet agencement offre une expérience d'intégration fluide pour les nouveaux utilisateurs, qui seront invités à sélectionner les identifiants appropriés. Les utilisateurs plus expérimentés peuvent plus tard personnaliser leur expérience en passant à des paramètres spécifiques à l'utilisateur pour créer un lien persistant avec leur entrée AAM assignée.

Alors que les organisations opérant entièrement au sein de l'écosystème CyberArk comptent généralement sur des intégrations de base telles que PSM et Application Access Manager (AAM), nous offrons également un support pour le SDK Webservices de CyberArk pour offrir une flexibilité supplémentaire.

Ce type d'intégration est particulièrement utile lorsque :

Le Privileged Session Manager (PSM) n'est pas une option viable, ou

Vous êtes incapable d'utiliser les fonctionnalités d'injection des identifiants de Remote Desktop Manager pour un cas d'utilisation spécifique.

L'utilisation du SDK Webservices permet à Remote Desktop Manager de récupérer directement les identifiants spécifiques depuis le coffre CyberArk, tout en s'assurant que :

L'accès est effectué au nom d'un compte privilégié.

L'utilisateur final ne voit ni ne contrôle jamais le mot de passe.

Cela permet un accès sécurisé, basé sur des politiques, aux identifiants même dans des scénarios où les flux AAM ou PSM standard ne s'appliquent pas, tout en maintenant un contrôle et une conformité stricts.

Pour explorer toutes les capacités de nos intégrations CyberArk, nous vous recommandons de consulter à la fois la documentation officielle de CyberArk et nos propres guides détaillés. Ci-dessous, vous trouverez des liens vers chaque type d'intégration pris en charge, ainsi que des références aux fonctionnalités de Remote Desktop Manager mentionnées tout au long de cet article :

Guides d'intégration (lien de téléchargement depuis notre CDN)

Aide de Remote Desktop Manager

Comme toujours, veuillez contacter notre équipe de support client à service@devolutions.net si vous souhaitez un accompagnement ou si vous avez besoin de clarification sur certains aspects.