Cet article couvre les versions 2022.1 et ultérieures de Remote Desktop Manager. Si vous utilisez une version antérieure, veuillez consulter Configurer une ancienne version de Remote Desktop Manager AD Interactive (avec prise en charge de l'A2F) à la place.

Active Directory Interactive (avec support A2F) permet de vous authentifier sur votre source de données Microsoft Azure SQL en utilisant votre compte Office365 et A2F.

When creating Azure SQL Active Directory users, you must be logged in with an Azure Active Directory user. Otherwise, it will fail and you will be notified of the error.

Utiliser l'administrateur Azure Active Directory des serveurs définis pour créer vos premiers utilisateurs administrateurs de Remote Desktop Manager. Une fois créé, utiliser ce nouveau compte pour créer les autres utilisateurs.

Dans Remote Desktop Manager, aller dans Fichier – Sources de données et cliquer sur Ajouter une nouvelle source de données.

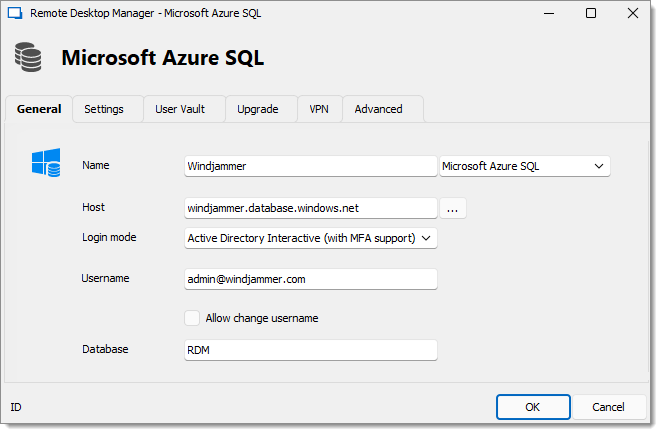

Sélectionner le type de source de données Microsoft Azure SQL.

Spécifier le Nom et l'Hôte de votre source de données.

Dans le menu déroulant Mode de connexion, sélectionner Active Directory Interactive (avec support A2F).

Dans le champ Nom d'utilisateur, coller l'email de l'admin Active Directory que vous avez créé dans Microsoft Azure SQL Database.

Lors de la première connexion, le nom d'utilisateur doit être l'administrateur Active Directory tel que défini dans Configurer l'administrateur Azure Active Directory. Une fois que vous avez ajouté d'autres utilisateurs AD dans Remote Desktop Manager, ils pourront se connecter.

!!!RDMWin2217 Si vous recevez le message d'erreur Impossible de se connecter à la base de données ! La connexion a échoué pour l'utilisateur '

'. , vérifiez à nouveau l'orthographe du nom d'utilisateur.Entrer la Base de données à authentifier.

Cliquer sur OK.

Lorsque vous choisissez Active Directory Interactive (avec support AMF), nous n'avons aucun contrôle sur les invites de connexion. Nous envoyons la commande à la bibliothèque Microsoft pour authentifier ; le reste est contrôlé de leur côté. Voici quelques considérations :

Des politiques d'accès conditionnel ont-elles été ajoutées ou modifiées récemment qui auraient pu provoquer ce changement de comportement ?

S'ils sont sur une machine jointe à Azure AD, vous pouvez essayer l'intégration Active Directory et voir si cela fonctionne mieux pour vous.