De nombreuses organisations visent à centraliser leurs connexions Remote Desktop, les restreignant à n'être initiées que depuis Remote Desktop Manager. Voici quelques considérations pour mettre en œuvre cette stratégie au sein de votre organisation.

Bloquer simplement Microsoft RDP (mstsc.exe) ne sécurise pas suffisamment l'accès, car cela laisse ouvertes des vulnérabilités potentielles. Les utilisateurs pourraient contourner cela en utilisant des alternatives comme Microsoft RDC Manager ou des versions non autorisées de Remote Desktop Manager, potentiellement en utilisant des paramètres en dehors des paramètres approuvés. Une approche plus sécurisée consiste à intégrer les identifiants de session directement dans Remote Desktop Manager. Cette méthode garantit que les utilisateurs peuvent établir des connexions distantes sans accéder directement aux identifiants, imposant ainsi l'utilisation de Remote Desktop Manager.

Cependant, si vous pensez que désactiver simplement Microsoft RDP répond à vos besoins en matière de sécurité, des conseils sur ce processus sont disponibles dans l'article de Microsoft sur Comment activer ou désactiver le Bureau à distance via la stratégie de groupe Windows 2008.

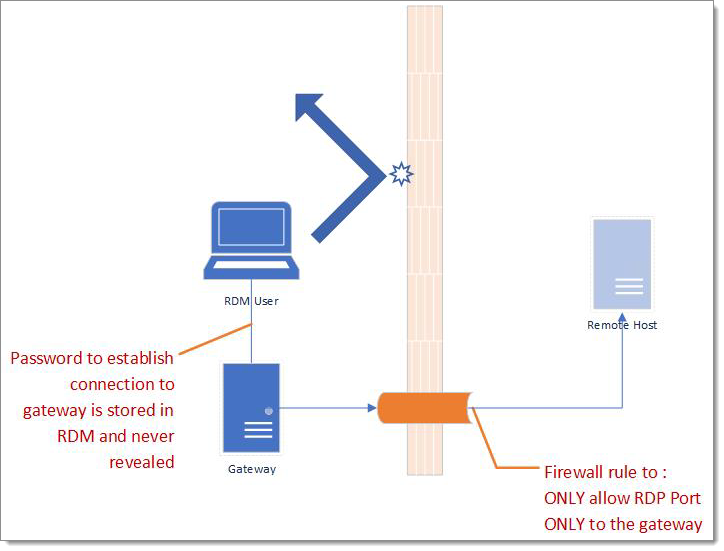

Notre solution recommandée implique d'utiliser une passerelle sécurisée, protégée par un mot de passe inconnu de l'utilisateur final. Cela peut être mis en œuvre via un tunnel SSH ou notre fonction Jump propriétaire, combinés à des ajustements du pare-feu sur les hôtes distants pour bloquer toutes les connexions provenant d'adresses IP non reconnues par vos passerelles désignées.

Les tunnels SSH sont particulièrement efficaces ; ils peuvent fonctionner sur une machine virtuelle utilisant n'importe quelle distribution *nix et nécessitent un minimum de RAM et d'espace HDD. De plus, utiliser les tunnels SSH oblige les utilisateurs à s'appuyer sur Remote Desktop Manager puisque les identifiants de tunnel ne sont pas des identifiants de domaine et doivent être stockés dans l'application elle-même.