Le contrôle de l'accès basé sur les groupes d'utilisateurs de Remote Desktop Manager permet la création d'un système de protection flexible et granulaire. La flexibilité a un prix, et une configuration soignée devient nécessaire lors de la gestion de systèmes complexes.

Voici les points clés du système de contrôle de l'accès basé sur les groupes d'utilisateurs :

La sécurité est héritée : les éléments et dossiers enfants sont couverts par la sécurité du dossier parent.

Les permissions peuvent être remplacées : une autorisation définie sur un sous-dossier remplacera l'autorisation de l'élément parent.

Les permissions sont granulaires: Plusieurs permissions peuvent être définies sur les entrées en même temps.

Bien que le contrôle d'accès basé sur le groupe d'utilisateurs soit idéal pour sécuriser l'accès aux entrées, de nombreuses autres fonctionnalités peuvent être utilisées pour ajouter plus de couches de sécurité. Pour plus d'informations, consultez les rubriques suivantes :

En raison de la grande flexibilité du système, il devient difficile de décrire comment atteindre le système de sécurité exact nécessaire pour chaque possible cas d'utilisation. Pour cette raison, cette rubrique couvre les systèmes les plus populaires actuellement utilisés par les membres de la communauté Devolutions. Ces stratégies peuvent bien sûr être mélangées et assorties.

Voir les détails suivants pour plus d'informations :

Les groupes d'utilisateurs sont principalement utilisés pour contrôler l'accès des utilisateurs pour plusieurs utilisateurs à la fois. Les types communs de groupes d'utilisateurs peuvent être :

Centre de services: Point de contact unique pour gérer les incidents, les problèmes et les questions du personnel et des clients. Un centre de services fournit une interface pour des activités telles que les demandes de modification, les licences logicielles, la gestion de la configuration, et plus encore.

Centre d'aide: Département ou personne qui gère, coordonne et résout les demandes de support.

Consultants: Habituellement des utilisateurs en lecture seule employés de manière externe sur une base temporaire qui ne peuvent utiliser qu'un sous-ensemble spécifique d'entrées.

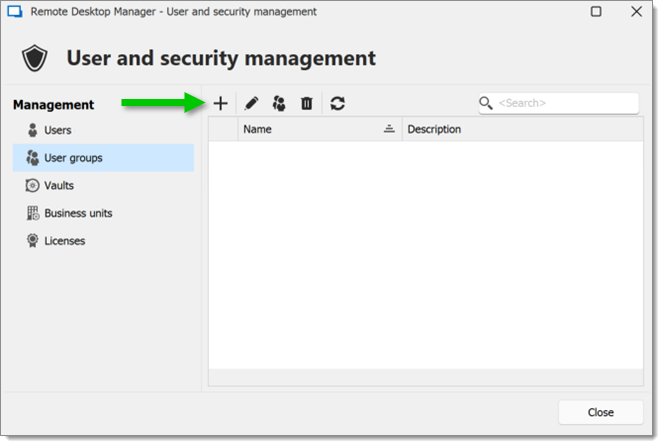

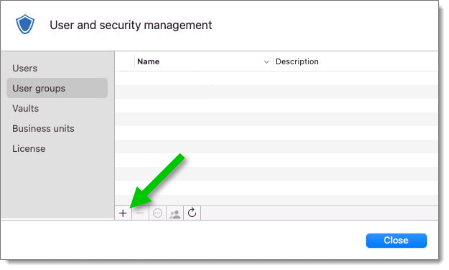

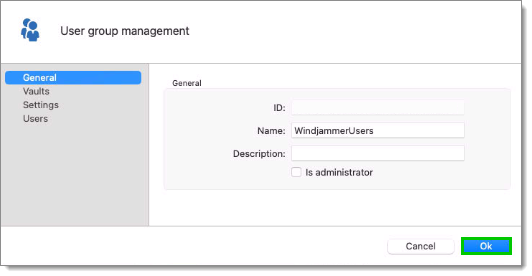

Pour créer des groupes d'utilisateurs, aller à Administration – Groupes d'utilisateurs, puis cliquer sur Ajouter des groupes d'utilisateurs.

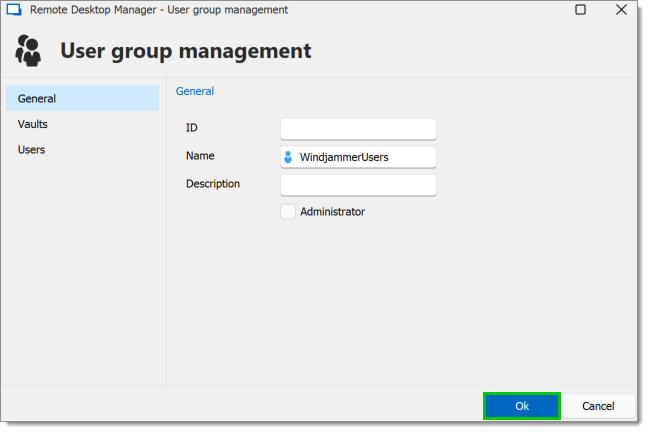

Tous les paramètres peuvent être laissés par défaut sauf si le groupe d'utilisateurs contient uniquement des administrateurs. Dans ce cas, cocher la case Administrateur lors de la configuration du groupe d'utilisateurs. Entrer un Nom pour le groupe d'utilisateurs, puis cliquer sur OK.

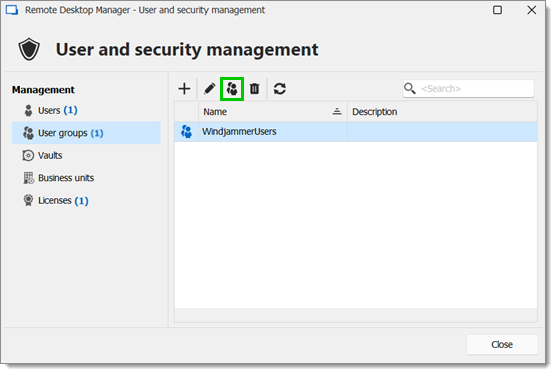

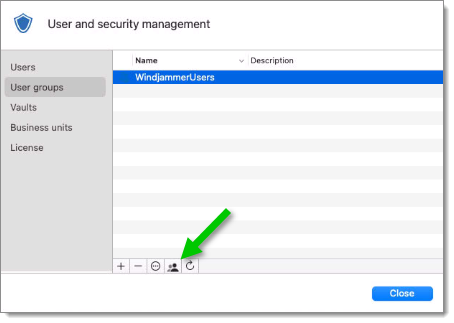

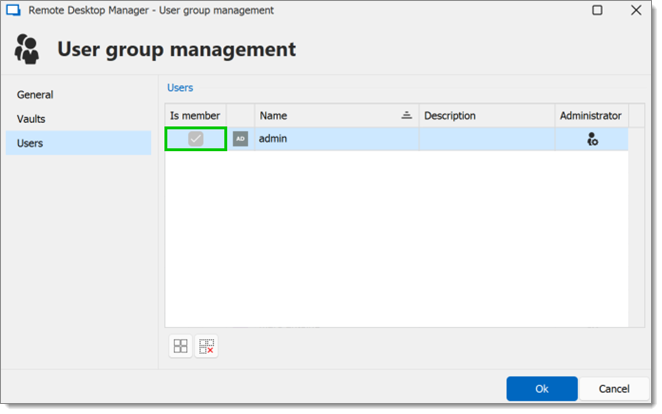

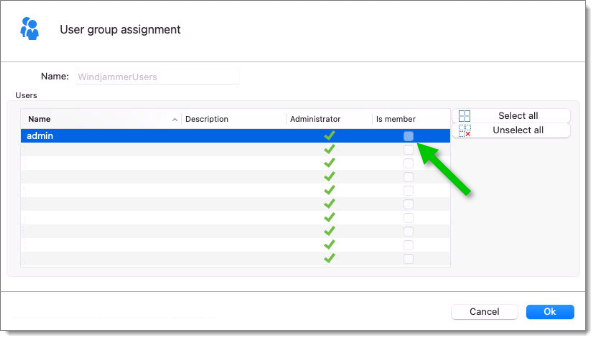

Pour attribuer des utilisateurs au groupe d'utilisateurs, cliquer sur le Bouton d'attribution d'utilisateur à un groupe d'utilisateurs, puis cocher la case Est membre de l'utilisateur concerné.

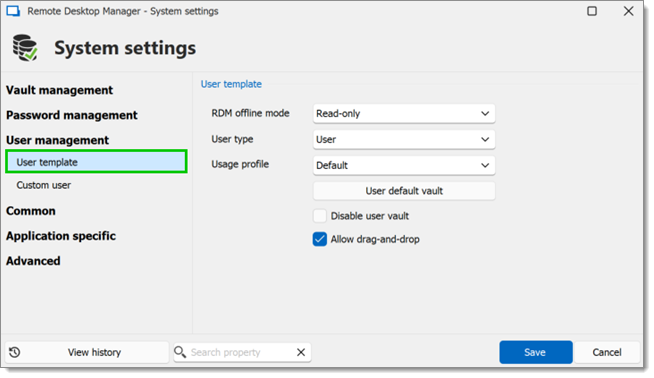

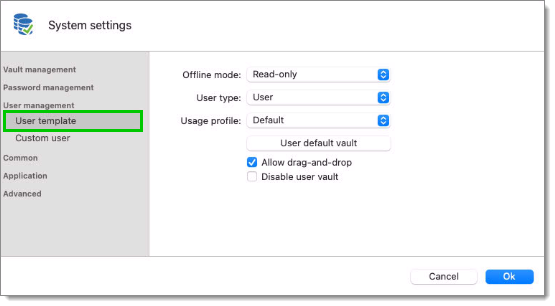

Il est également possible de modifier le modèle d'utilisateur par défaut. Pour ce faire, aller à Administration – Paramètres du système – Gestion des utilisateurs – Modèle d'utilisateur. Ces paramètres contrôlent les paramètres par défaut d'un nouvel utilisateur.

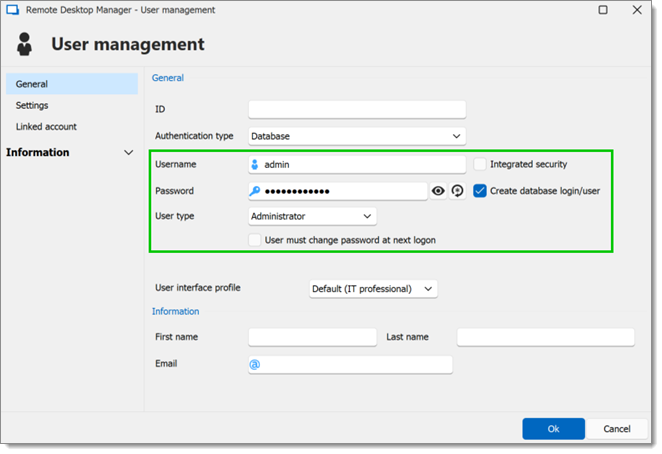

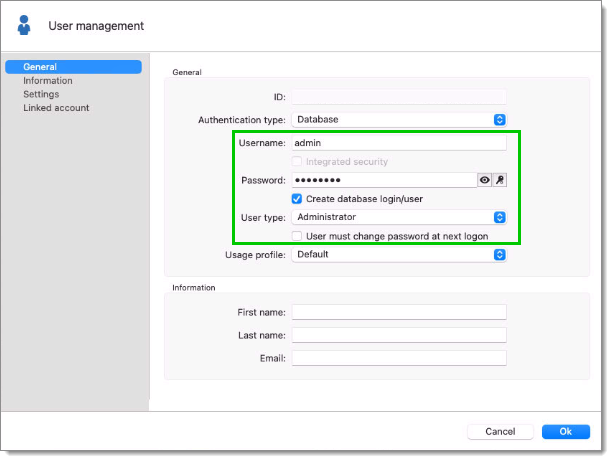

Pour créer des utilisateurs, aller à Administration – Utilisateurs, puis cliquer sur Ajouter un utilisateur. Entrer un Nom de connexion et un Mot de passe pour l'utilisateur et sélectionner le Type d'utilisateur.

Un utilisateur peut être assigné à plusieurs groupes d'utilisateurs à la fois en cochant la case Est membre des groupes d'utilisateurs respectifs dans la section Groupes d'utilisateurs de la Gestion des utilisateurs.

Administrateurs peuvent tout faire, indépendamment de la sécurité. Ces utilisateurs sont généralement les dirigeants principaux et la haute direction.

Utilisateurs restreints ont un accès limité aux ressources. Ils ont généralement uniquement les droits Ajouter et Éditer. Ces utilisateurs peuvent être des dirigeants de niveau moyen ou de premier niveau, comme le service desk et le help desk.

Utilisateurs ont également un accès limité aux ressources tout comme les utilisateurs restreints. Cependant, les utilisateurs ont par défaut les droits Ajouter, Éditer et Supprimer et peuvent effectuer ces actions sur toutes les entrées non sécurisées.

Utilisateurs en lecture seule peuvent uniquement voir et utiliser les ressources, mais ne peuvent pas les éditer. Ces utilisateurs sont généralement des consultants externes.

Lors de la création des utilisateurs, certains points clés doivent être pris en considération :

Doivent-ils pouvoir accéder à n'importe quelle ressource sans restriction ? Alors ils sont destinés à être Administrateurs.

Devraient-ils être capables d'ajouter, de modifier ou de supprimer des entrées ? Un Utilisateur aurait tous ces droits. Alternativement, sélectionner des droits spécifiques avec utilisateur restreint.

Devraient-ils être capables de voir des informations sensibles, ou d'importer et d'exporter des entrées ? Si ce n'est pas le cas, les utilisateurs en lecture seule sont les mieux utilisés pour ceux qui devraient avoir un accès très limité.

L'accès est octroyé ou refusé aux utilisateurs en définissant des permissions sur les entrées ou les dossiers. Les permissions peuvent être données soit à des utilisateurs individuels, soit à des groupes d'utilisateurs. Il est recommandé d'octroyer les permissions aux groupes d'utilisateurs pour contrôler l'accès à plusieurs utilisateurs à la fois.

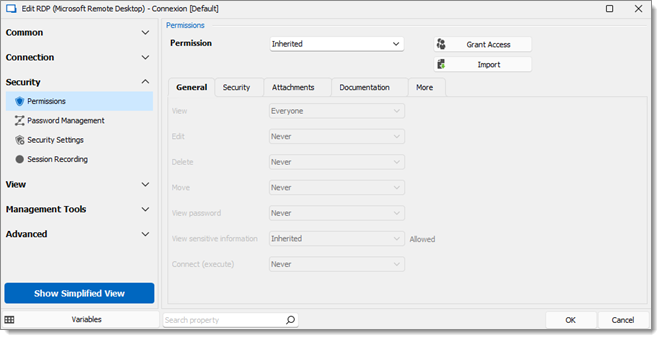

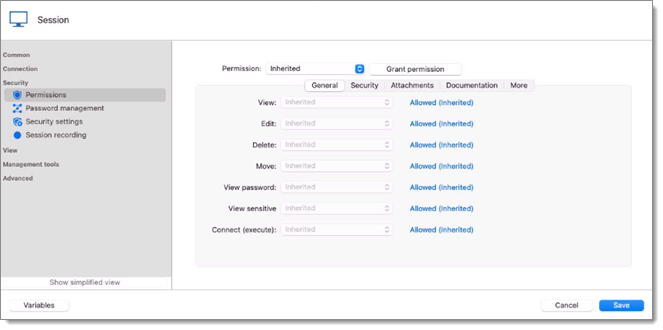

Pour définir les permissions sur une entrée, éditer n'importe quelle entrée, puis naviguer vers la section Permissions. Cela peut également être fait lors de la création de l'entrée.

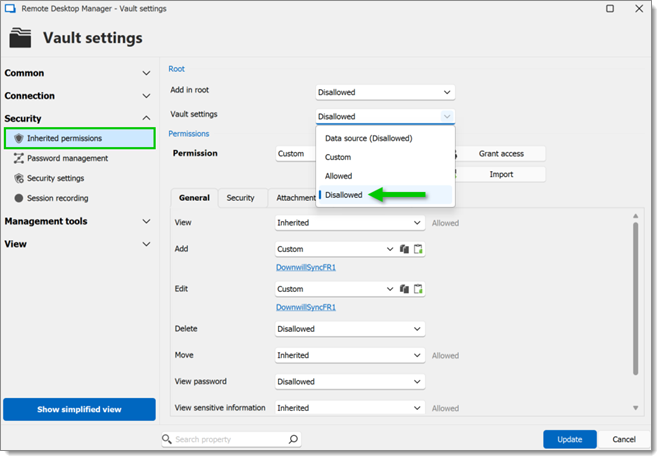

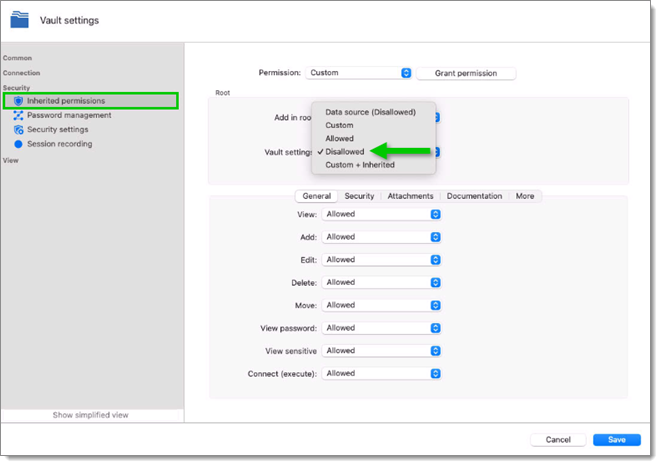

Les permissions définies sur les dossiers s'appliquent à toutes les sous-entrées. Il est considéré comme une meilleure pratique de définir toutes les permissions au niveau du dossier de coffre à Interdit. En conséquence, toutes les permissions de toutes les entrées sont refusées par défaut.

L'accès est refusé aux utilisateurs en accordant expressément l'accès à d'autres utilisateurs. En d'autres termes, tous les utilisateurs qui ne figurent pas sur une liste de permissions se voient refuser l'accès.

Pour qu'un utilisateur ait accès à un sous-dossier, l'utilisateur doit avoir au moins l'autorisation de vue sur tous les dossiers parent.

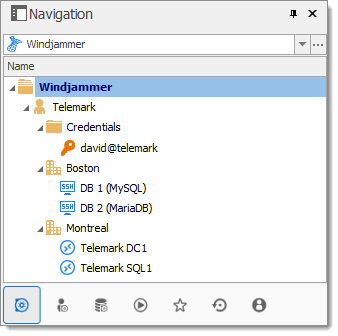

Considérer la structure suivante :

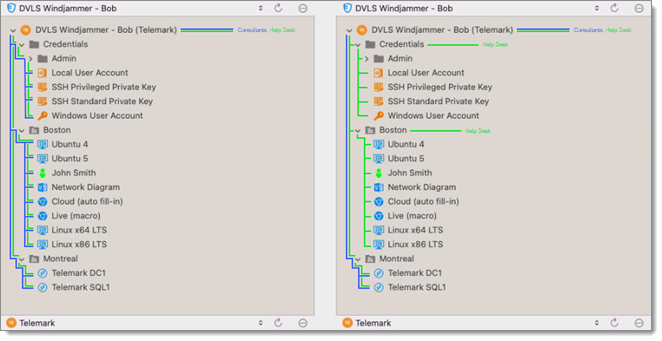

Il y a trois niveaux de dossiers: le coffre, Telemark, et les éléments enfants de Telemark.

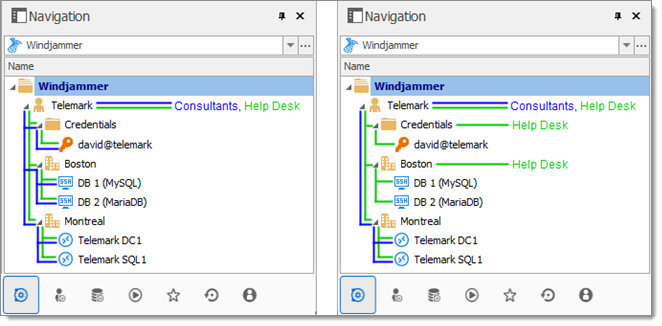

Supposons qu'un utilisateur, tel qu'un consultant, doive avoir accès uniquement au dossier de Montréal. Le consultant doit également se voir octroyer la permission de consultation sur le dossier Telemark. Cependant, octroyer l'accès de consultation sur le dossier Telemark donne au consultant la permission de voir tous les éléments enfants de Telemark. Pour refuser les permissions de consultation au consultant sur des éléments enfants spécifiques, les permissions de consultation de ces éléments doivent être expressément définies pour d'autres utilisateurs.

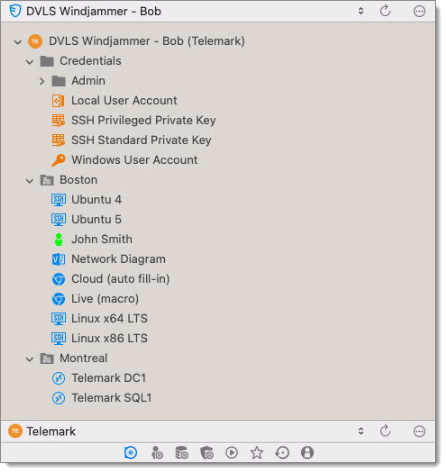

Il existe trois niveaux de dossiers : le coffre, DVLS Windjammer (Télémark), et les éléments enfants de DVLS Windjammer (Télémark).

Supposons qu'un utilisateur, tel qu'un consultant, doive avoir accès uniquement au dossier de Montréal. Le consultant doit également se voir octroyer l'autorisation de vue sur le dossier DVLS Windjammer (Telemark). Cependant, octroyer l'accès en vue au dossier DVLS Windjammer (Telemark) donne au consultant les permissions de voir tous ses éléments enfants. Pour refuser les permissions de vue au consultant sur des éléments enfants spécifiques, les permissions de vue de ces éléments doivent être expressément définies pour d'autres utilisateurs.