L'authentification préalable d'Azure nécessite une configuration unique. Pour utiliser cette fonctionnalité avec Remote Desktop Manager, les administrateurs doivent activer l'authentification sur le Devolutions Server désiré, configurer plusieurs paramètres dans le centre d'administration Microsoft Entra, et configurer un mandataire d'application Azure.

Étant donné que cette fonctionnalité est encore en aperçu, la configuration pourrait changer. Activer la fonctionnalité Global Private Access pourrait être nécessaire pour poursuivre avec ce guide.

Pour ce faire, se rendre sur l'interface de navigateur du centre d'administration Microsoft Entra, naviguer jusqu’à Accès sécurisé global – Connecter – Connecteurs, et activer Accès sécurisé global dans votre locataire.

Un abonnement Microsoft Entra ID P1 ou P2

Un compte d'administrateur de l'application

L'application ne doit pas être située à la racine (

https://myserver.com/dvlsfonctionne, maishttps://myserver.comne fonctionne pas)Windows Server 2012 R2 ou plus récent avec TSL 1.2 activé

-

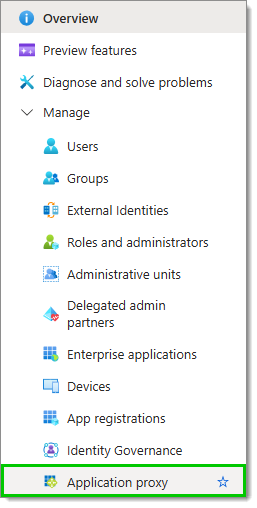

Depuis la page Aperçu du locataire souhaité, cliquer sur Mandataire d'application dans la section Gérer du Volet de navigation.

-

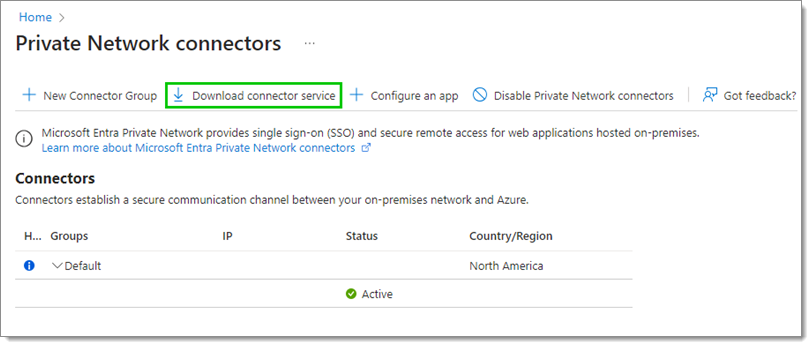

Cliquer sur Télécharger l'appareil du connecteur.

-

Une fois le téléchargement terminé, exécuter l'exécutable pour installer et configurer le connecteur.

Lors de l'exécution sur un Windows Server, désactiver la Configuration améliorée d'IE ou rendre Microsoft Edge le navigateur par défaut (sans configuration améliorée). Sinon, l'invite de connexion Azure échouera probablement sans autoriser toutes les URLs requises.

De plus, le service du connecteur Windows doit avoir TLS 1.2 activé avant l'installation. Ajouter ci-dessous dans un fichier bloc-notes avec l'extension .reg et double-cliquer pour importer les valeurs nécessaires dans le registre. Ensuite, un redémarrage du serveur est nécessaire avant d'exécuter l'installation du connecteur.

-

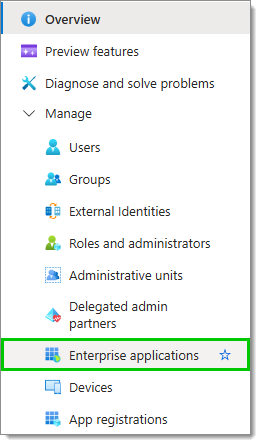

Retourner à la page d'aperçu du locataire, cliquer sur Application d'entreprise dans la section Gérer du Volet de navigation.

-

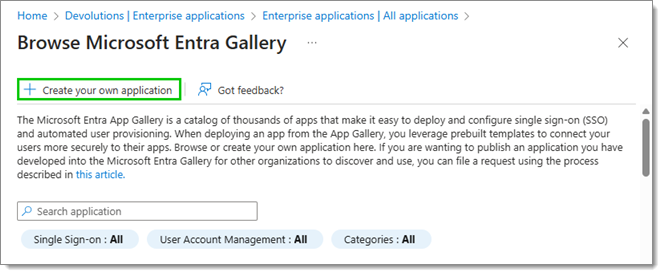

Ensuite, cliquer sur Nouvelle application, puis Créer votre propre application.

-

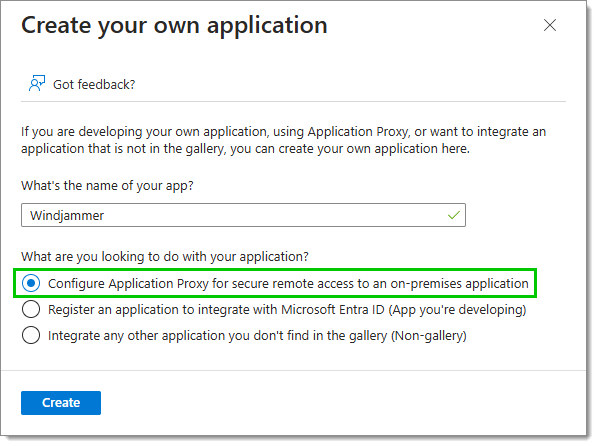

Donner un nom à l'application, et cocher Configurer le proxy d'application pour un accès à distance sécurisé à une application locale.

-

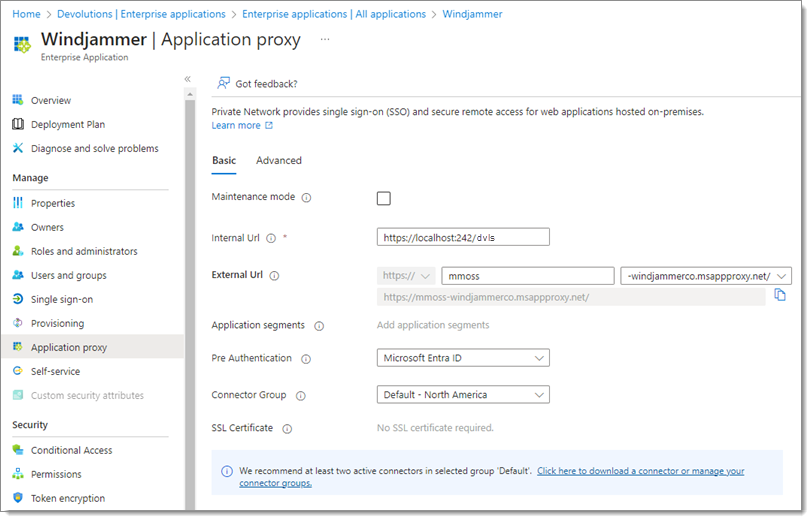

Ensuite, remplir les champs suivants avec les informations appropriées :

| CHAMPS | DESCRIPTION |

|---|---|

| URL interne | URL interne pour accéder à l'application. C'est la racine du serveur IIS hébergeant le DVLS (généralement http://localhost/dvls ou similaire). |

| URL externe | URL externe pour accéder à l'application. Par défaut, le nom d'enregistrement de l'application. Microsoft recommande d'utiliser un domaine personnalisé. Pour ce faire, le certificat SSL du domaine doit être téléchargé. |

| Pré-Authentification | Définir sur Microsoft Entra ID |

| Groupe de connecteurs | Le groupe de connecteurs à cibler. Microsoft recommande d'avoir plus d'un connecteur pour assurer la disponibilité de l'application. Les groupes de connecteurs peuvent être créés à partir de la page Proxy d'application. |

-

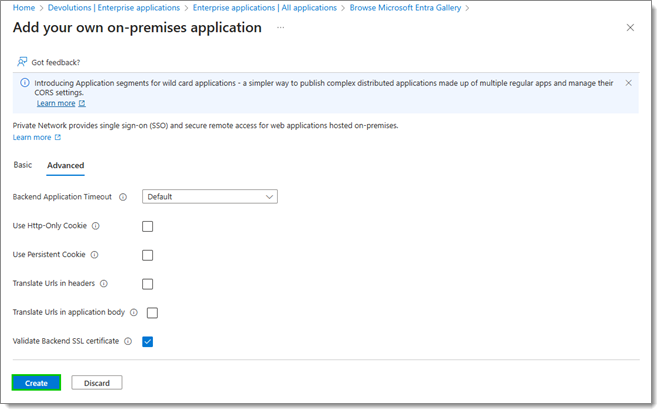

Dans l'onglet Avancé, décocher toutes les options, ou garder Valider le certificat SSL de la dorsale si jugé nécessaire. Cliquer sur Créer, cela crée également un enregistrement d'application du même nom.

-

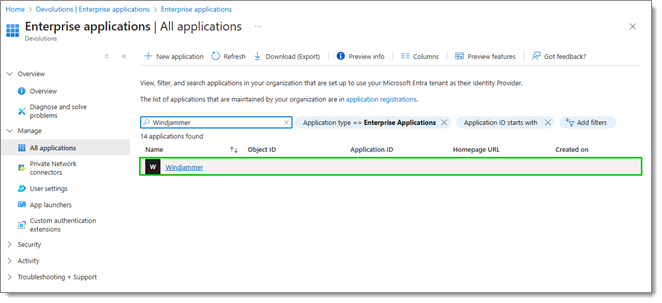

Retourner à la section Application d’entreprise, et cliquer sur l'application nouvellement créée. Si l'application n'est pas listée, il pourrait être nécessaire de cliquer sur Toutes les applications pour y accéder car la vue est réglée sur Applications détenues par défaut.

-

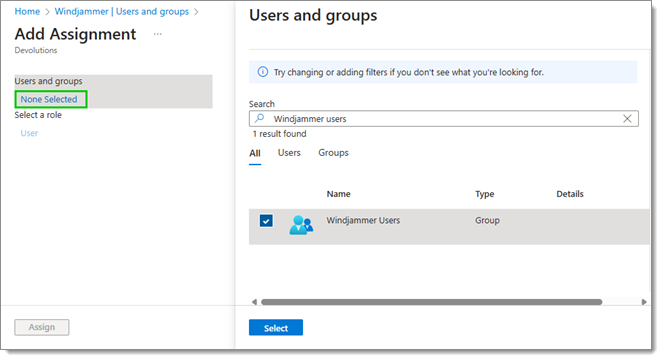

Cliquer sur Ajouter un utilisateur/groupe, puis sur Aucun sélectionné, et sélectionner les utilisateurs/groupes d'utilisateurs à affecter à l'application. Cliquer sur Attribuer une fois cela fait.

-

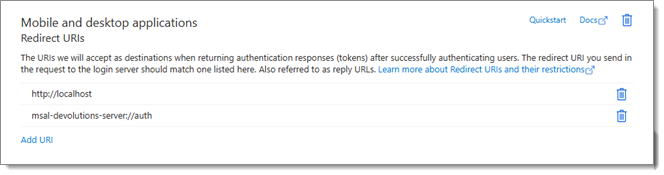

Aller à Inscriptions d'applications dans la section Gérer du Volet de navigation. Cliquer sur Toutes les applications et localiser l'application nouvellement créée. Elle portera le même nom que votre application d'entreprise. Ensuite, cliquer sur Ajouter une plateforme, puis sur Applications mobiles et de bureau.

-

Ajouter http://localhost et msal-devolutions-server://auth en tant qu'URI personnalisées.

S'assurer que ceux-ci sont exacts car les deux premières URL sont requises par MSAL pour récupérer les jetons d'authentification émis par Entra lors de l'utilisation de plateformes natives.

-

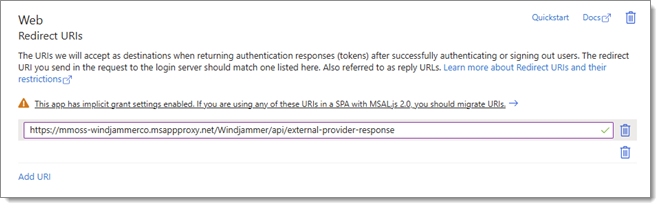

Ensuite, s'assurer que /api/external-provider-response est ajouté aux URI de redirection dans votre application Entra Devolutions Server.

-

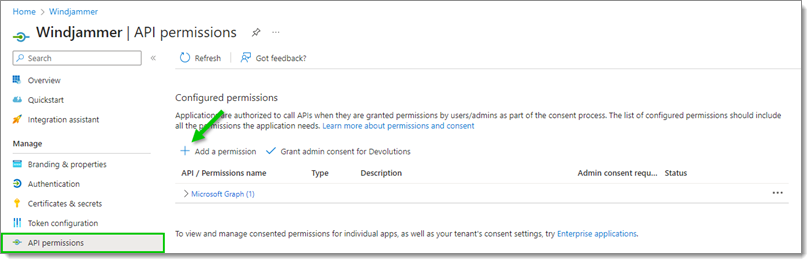

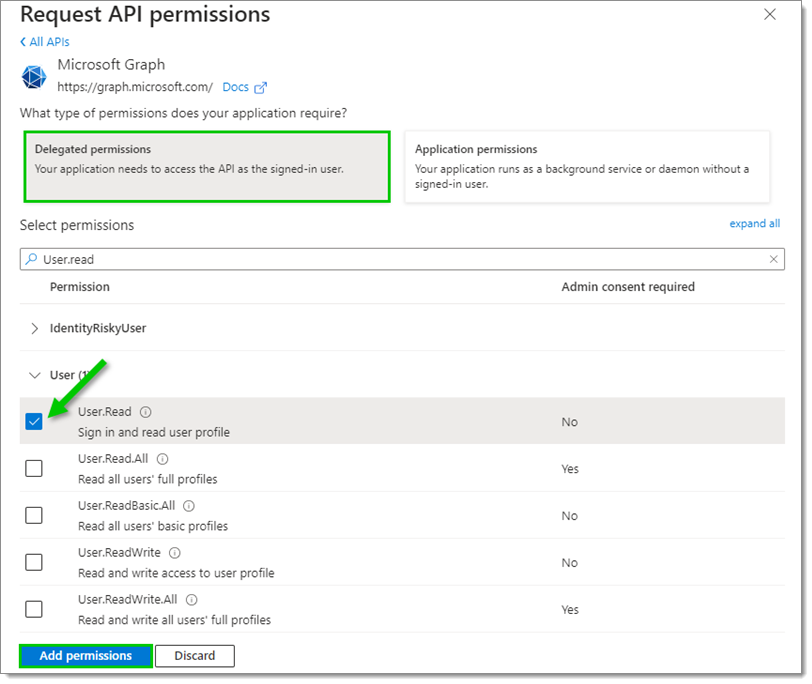

Maintenant aller à Permissions API et cliquer sur le bouton Ajouter une autorisation.

Add API permission -

Choisir Permissions déléguées, et basculer l'autorisation User.Read sous Utilisateur. Cliquer sur Ajouter des permissions.

Add User.Read permission -

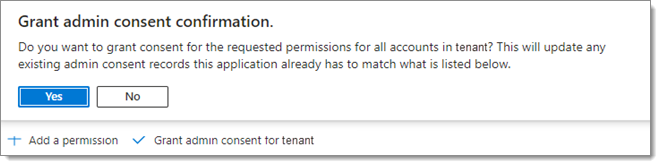

Cliquer sur le bouton Octroyer le consentement administrateur pour le locataire et confirmer en cliquant sur Oui.

Grant admin consent for tenant

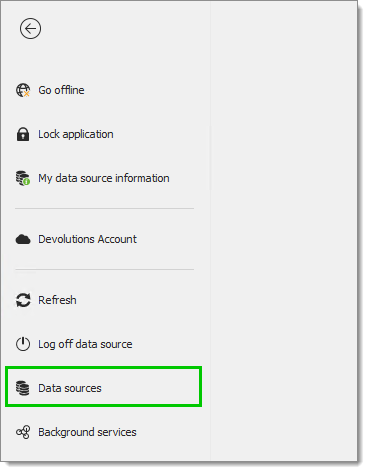

Avec Azure configuré, et après avoir attendu au moins 5 minutes depuis le dernier changement de configuration, ouvrir Remote Desktop Manager.

Aller à Fichier – Sources de données.

Localiser la source de données Devolutions Server à modifier et cliquer sur le bouton Modifier. Entrer ce qui suit:

Hôte : La même valeur que l'URI externe avec le suffixe du serveur DLVS.

Nom d'utilisateur: Le même que le nom d'utilisateur DVLS, pas nécessairement le même que l'utilisateur Azure (sauf si vous utilisez « Utiliser l'utilisateur pré-authentifié pour la connexion DVLS »). Ensuite, cocher Utiliser un mandataire de pré-authentification et, éventuellement, Utiliser un mandataire de pré-authentification pour la connexion DVLS (si Authentification Microsoft est déjà cochée).

La configuration est alors terminée, et l'ouverture de session Microsoft Azure devrait s'ouvrir dans une fenêtre intégrée ou un navigateur système (peut se produire deux fois si une fenêtre intégrée apparaît et une fois de plus dans un navigateur système avant l'authentification DVLS). Une fois cela fait, une invite pour l'authentification DVLS devrait apparaître.

HTTP2 peut nécessiter d'être désactivé sur Windows Server 2019 ou une version ultérieure dans le composant WinHTTP pour que la délégation Kerberos Contrainte fonctionne correctement. Exécuter la commande PowerShell suivante et redémarrer le serveur pour que le changement prenne effet :

Set-ItemProperty 'HKLM:\SOFTWARE\Microsoft\Windows\CurrentVersion\Internet Settings\WinHttp\' -Name EnableDefaultHTTP2 -Value 0

De plus, le service de connecteur Windows doit avoir TLS 1.2 activé avant l'installation. Ajouter ce qui suit à un fichier bloc-notes avec l'extension .reg et double-cliquer importera les valeurs nécessaires dans le registre. Un redémarrage du serveur est alors nécessaire avant de lancer l'installation du connecteur.

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2]

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Client]

"DisabledByDefault"=dword:00000000

"Enabled"=dword:00000001

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Server]

"DisabledByDefault"=dword:00000000

"Enabled"=dword:00000001

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\.NETFramework\v4.0.30319]

"SchUseStrongCrypto"=dword:00000001

Un secret est configuré automatiquement lors de la création de l'Application Proxy App. Sa suppression brisera la pré-authentification et pourra nécessiter la recréation complète de l'application proxy.