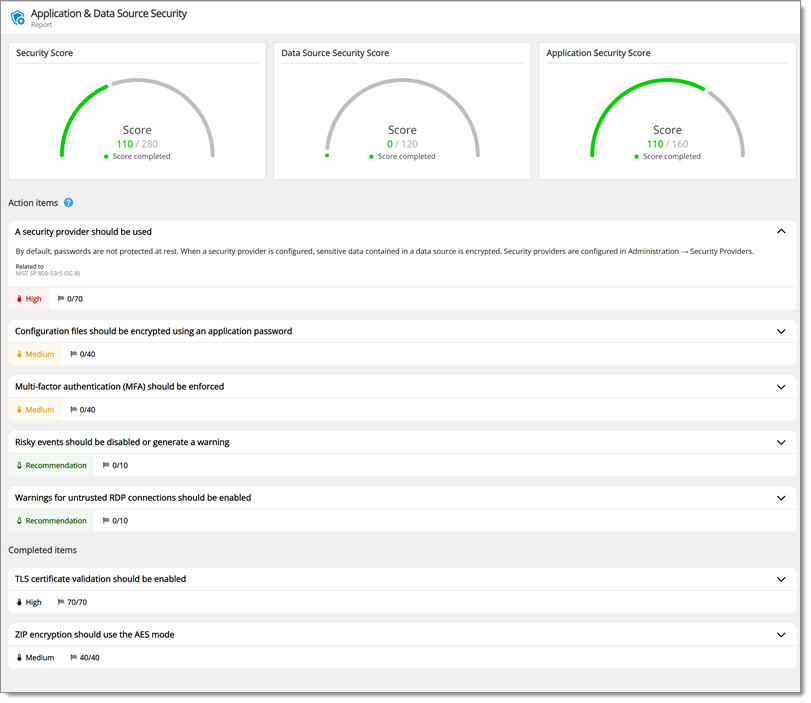

Le tableau de bord de sécurité est un outil pour offrir des conseils sur comment améliorer la sécurité de la plateforme Remote Desktop Manager et également des astuces pour réduire la charge de travail des administrateurs. Certaines astuces font partie des meilleures pratiques de la sécurité de l'information, d'autres sont un consensus entre nos équipes.

Les scores sont certes discutables et nous ne prétendons pas que chaque rubrique ait la même valeur relative pour tous les membres de notre communauté. Atteindre 100 % n'est sûrement pas un objectif final en soi, nous visons simplement à sensibiliser et à fournir des idées pour votre propre renforcement de la sécurité.

Les politiques de mot de passe définissent les exigences pour les mots de passe générés avec les générateurs de mots de passe.

Dans Administration – Politiques de mot de passe, sélectionner Ajouter pour créer une politique de mot de passe. Ensuite, la politique de mot de passe par défaut peut être sélectionnée dans Administration – Paramètres système – Politique de mot de passe.

Par défaut, les mots de passe ne sont pas protégés au repos. Lorsqu'un fournisseur de sécurité est configuré, les données sensibles contenues dans une source de données sont chiffrées.

Les fournisseurs de sécurité sont configurés dans Administration – Fournisseurs de sécurité.

Utiliser une clé maîtresse pour chiffrer le contenu sensible des fichiers de source de données basés sur XML.

La clé maîtresse peut être définie sous Fichier – Modifier la clé maîtresse.

Définir une version minimale de Remote Desktop Manager pour s'assurer que les clients sont à jour et disposent des dernières fonctionnalités de sécurité.

Utiliser le mot de passe d'application pour chiffrer les informations sensibles dans les fichiers de configuration de Remote Desktop Manager.

Dans Fichier – Paramètres – Sécurité – Sécurité des applications (locale), choisir Utiliser le mot de passe de l'application et cocher Chiffrer les fichiers locaux en utilisant le mot de passe de l'application.

HTTPS est utilisé pour protéger la communication entre le client et le serveur hébergeant la source de données. Le trafic sur HTTP n'est pas chiffré et peut être intercepté et modifié par une tierce partie malveillante.

Configurer un certificat TLS sur le serveur et définir l'URL de la source de données pour commencer par https://. Voir Configurer SSL.

La sécurité héritée a été dépréciée et sera complètement supprimée à partir de la version 2023.3 de Remote Desktop Manager.

Dans Administration – Paramètres système – Gestion des coffres – Paramètres de sécurité – Sécurité, désactiver Utiliser la sécurité héritée. Voir Désactiver la sécurité héritée dans Remote Desktop Manager.

L'authentification multifacteur (AMF) nécessite un moyen supplémentaire d'authentification lors de la connexion à une source de données. Ce contrôle prévient l'abus des mots de passe compromis, divulgués ou faibles. Le logiciel peut être configuré pour appliquer les exigences AMF à tous les utilisateurs.

Dans Administration – Paramètres système – Paramètres de sécurité, activer Configuration A2F de la source de données forcée.

Par défaut, le mode hors ligne est activé et permet à Remote Desktop Manager de mettre automatiquement en cache les identifiants stockés dans les entrées sur le système client. Cette fonctionnalité devrait être désactivée dans des environnements de haute sécurité pour éviter une exposition inutile de données sensibles.

Certaines normes de sécurité exigent que les mots de passe soient changés à intervalles réguliers. PCI DSS 4.0 exige que les mots de passe soient changés tous les 90 jours lorsque le mot de passe est le seul facteur d'authentification.

L'expiration des mots de passe peut être configurée dans Administration – Paramètres système – Paramètres de sécurité – Expiration personnalisée des mots de passe utilisateur (jours).

Les événements d'entrée peuvent effectuer des actions puissantes telles que l'exécution d'un programme ou d'un script externe lorsqu'une entrée est ouverte. Ces événements représentent un risque s'ils sont modifiés par un mauvais acteur. Ces types d'événements peuvent être désactivés s'ils ne sont pas nécessaires, ou Remote Desktop Manager peut être configuré pour afficher un avertissement lorsque ce type d'événement est sur le point d'être exécuté.

Dans Administration – Paramètres système – Sécurité, définir Événements de session à Avertir lors d'événements risqués, Désactiver les événements risqués ou Désactiver tous les événements.

Il n'est pas recommandé d'utiliser des SMS pour l'A2F. Utiliser à la place un mécanisme plus fort basé sur une application d'authentification ou une clé de sécurité matérielle.

TLS protège les communications entre Remote Desktop Manager et l'instance SQL Server.

Configurer SQL Server pour supporter les connexions TLS et ajouter encrypt=true à la connexion SQL Server.

Lorsque cette option est activée, la variable DATA_SOURCE_PASSWORD se résoudra en le mot de passe de la source de données. Cette option devrait être désactivée si elle n'est pas nécessaire.

Dans Administration – System Settings – Password Policy, décocher Autoriser la variable de mot de passe source de données.

Zxcvbn est recommandé par rapport au vérificateur de force des mots de passe hérité car il est plus fiable.

Dans Administration – Paramètres du système – Politique de mot de passe, définir Calculateur de force des mots de passe sur Zxcvbn.

La validation des certificats garantit que la connexion est établie avec la partie prévue et protège contre les attaques d'interception de données.

Dans File – Settings – Security – Certificate security, décocher Ignore application certificate errors.

Le chiffrement transparent des données chiffre les données de la base de données au repos, ce qui atténue les risques en cas de vol de disques physiques ou de bandes de sauvegarde.

Les journaux d'activité sur le coffre de l'utilisateur peuvent fournir des informations supplémentaires lors de la réponse à un incident.

Dans Administration – System Settings – Coffre de l'utilisateur, cocher Enregistrer les activités du coffre de l'utilisateur.

Il est préférable d'octroyer les droits aux utilisateurs selon leurs besoins. En activant cette option, les coffres seront créés avec un ensemble de permissions plus limité.

Dans Administration – Paramètres système – Sécurité, cocher Créer des coffres avec accès restreint par défaut.

Lorsqu'un certificat inconnu est présenté, le client RDP doit être configuré pour soit présenter un avertissement (Warn me) soit interrompre la connexion (Do not connect).

Dans Fichier – Paramètres – Types – Remote Desktop, définir le Niveau d'authentification sur Me prévenir ou Ne pas se connecter.

L'algorithme ZipCrypto est considéré comme peu sûr et la norme AES doit être utilisée à la place. Il est susceptible d'attaques par texte clair connu qui permettent de récupérer le contenu de l'archive sans connaître le mot de passe (voir Why You Should Never Use the NativeZip Crypto in Windows pour plus de détails sur cette attaque).

Dans File – Settings – Advanced, décocher Use ZipCrypto compression (not recommended).