Microsoft Azure Bastion est un service complet, entièrement géré, fournissant à la fois l'accès au protocole de bureau à distance (RDP) et au protocole SSH aux machines virtuelles (VM) Azure sans exposition de leur IP publique. Service facturé à l'heure, Azure Bastion est lié à un réseau virtuel Azure spécifique, permettant l'accès à toutes les machines virtuelles qu'il contient.

Azure Bastion est compatible avec les dernières versions (2023.1.x et plus récentes) de Remote Desktop Manager.

Remote Desktop Manager permet une connexion transparente aux instances Azure Bastion via une entrée VPN/SSH/Gateway soit par connexion, soit partagée entre plusieurs. Une fois Azure Bastion provisionné, ajouter les détails nécessaires à Remote Desktop Manager, authentifier à Azure et se connecter à toutes les VM au sein du réseau virtuel Azure donné.

Avant de créer des entrées dans Remote Desktop Manager, certaines étapes sont requises pour le provisionnement dans votre Azure Portal.

Notez que les étapes contenues dans cette section constituent une configuration minimale, et peuvent donc différer substantiellement de votre configuration optimale. L'étape #11, cependant, est nécessaire pour que l'entrée Azure Bastion fonctionne dans Remote Desktop Manager.

-

Ouvrir votre Microsoft Azure Portal et se connecter à votre compte.

-

Sélectionner Réseaux Virtuels dans la section Services Azure. Si vous ne le voyez pas, cliquer sur Plus de services pour faire apparaître d'autres services.

-

Cliquer sur un réseau virtuel spécifique pour ajouter Bastion (ou en créer un).

-

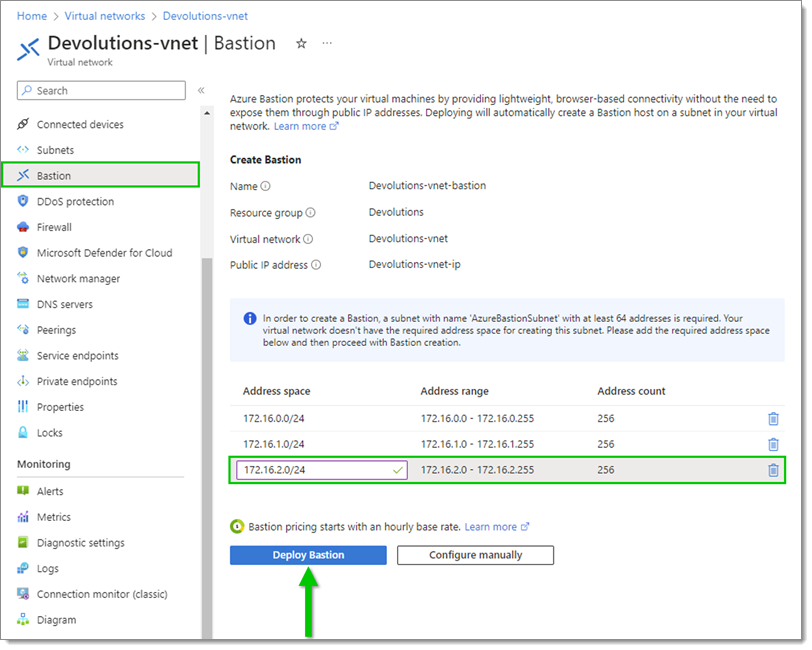

Dans le menu de gauche, aller au volet Bastion pour ouvrir les détails, puis cliquer sur le bouton Déployer Bastion pour démarrer le processus.

Si aucun sous-réseau existant n'a assez d'espace, alors Bastion ne montre que le bouton Configurer manuellement et invite à la création du sous-réseau. Dans l'image ci-dessus, le sous-réseau

Si aucun sous-réseau existant n'a assez d'espace, alors Bastion ne montre que le bouton Configurer manuellement et invite à la création du sous-réseau. Dans l'image ci-dessus, le sous-réseau 172.16.2.0/24a été fourni, et le bouton Déployer Bastion devient activé une fois que le sous-réseau est ajouté.Ceci est un processus en plusieurs étapes, qui peut prendre 10 minutes ou plus pour être complété.

Créer un sous-réseau nommé

AzureBastionSubnet.Créer une ressource pour Azure Bastion -

{Existing Virtual Network}-bastion.Déployer au moins une instance d'application Bastion.

Fournir une IP publique liée à la ressource Azure Bastion.

-

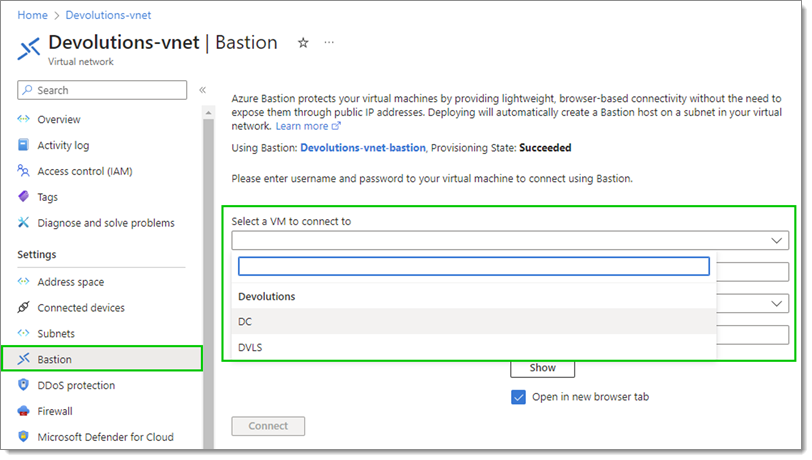

Une fois Azure Bastion provisionné, naviguer de nouveau vers le panneau Bastion.

-

Sélectionner une VM disponible pour se connecter.

-

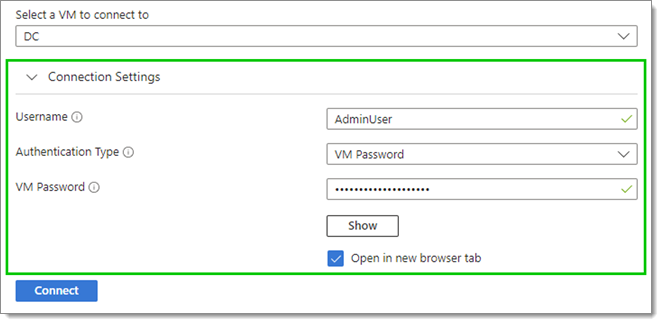

Entrer les identifiants locaux appropriés de la VM sous Paramètres de connexion.

-

Cliquer sur Connect. Une fois connecté, un nouvel onglet de navigateur s'ouvre et montre la connexion.

-

Encore dans le portail Azure, naviguer vers la ressource

{Existing Virtual Network}-bastion. -

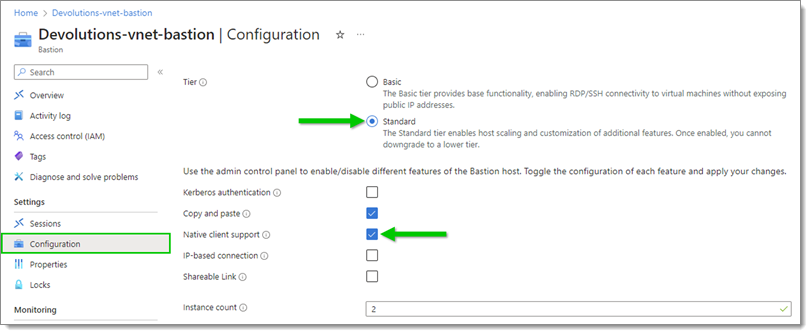

Dans le menu de gauche, cliquer sur le volet Configuration.

-

Sélectionner le niveau Standard et activer le support du client natif (désactivé par défaut).

Par défaut, Azure Bastion provisionne le niveau Basique, qui ne permet pas la prise en charge de client natif, dont Remote Desktop Manager dépend.

Standard tier and Native client support enabled -

Enregistrer la configuration et prévoir du temps pour terminer la mise à niveau et les changements de fonctionnalité.

Une fois que vous avez effectué la mise à niveau, vous ne pouvez plus rétrograder. Par conséquent, assurez-vous de vouloir le faire et soyez conscient de l'augmentation de prix associée.

Azure Bastion étant maintenant configuré, vous pouvez configurer Remote Desktop Manager pour se connecter aux VM derrière Azure Bastion. Les étapes ci-dessous montrent la création d'une entrée VPN externe Azure Bastion qui est ensuite liée à une entrée de session RDP/SSH. Ceci est utile si vous prévoyez d'utiliser l'entrée Azure Bastion avec plusieurs entrées de session.

Cependant, si vous prévoyez d'utiliser une seule entrée de session avec, vous pouvez configurer Azure Bastion directement dans les propriétés de cette session, sous la section VPN/SSH/Gateway dans le menu de gauche. Néanmoins, vous devez suivre les étapes ci-dessous, car la configuration et les informations à fournir restent les mêmes.

-

Avant de se connecter, localiser les détails des propriétés suivants :

Propriété Valeur exemple Notes Hôte MyAzureBastionCette valeur est dérivée de {Existing Virtual Network}-bastionet n'est pas la valeur DNS public ou IP public fournie figurant dans les informations de la ressource.ID d'abonnement 6f14d593-b33a-48ca-81es-428eeb0ff8b1Il est supposé être le même que l'Hôte Bastion Azure, auquel cas il peut être omis. Localiser cette valeur en naviguant vers Abonnements. Ensuite, sélectionner votre abonnement spécifique et copier la valeur de l'ID d'abonnement. Groupe de ressources Devolutions-202309011056Il est supposé être le même que l'hôte Azure Bastion, auquel cas il peut être omis. Il s'agit du groupe de ressources où se trouvent le réseau virtuel et l'objet Bastion attaché. ID de locataire 76377918-3e78-4fd7-b07a-6eb5d4bbf18fC'est seulement nécessaire si le Bastion n'existe pas dans le locataire par défaut pour l'utilisateur Azure. Cliquer soit sur le bouton “…” à côté de l'ID de locataire dans Remote Desktop Manager pour remplir le champ ou repérer manuellement cette valeur en naviguant vers Entra ID, en choisissant l'onglet Propriétés, et en copiant la valeur de l'ID de locataire. -

Avec les détails en main, ouvrir Remote Desktop Manager et naviguer jusqu'à l'endroit où vous voulez que votre entrée Azure Bastion soit.

-

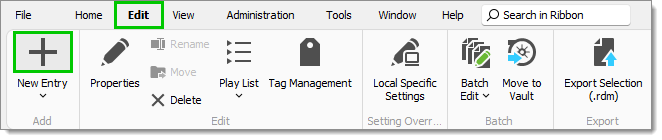

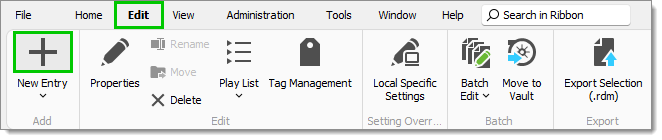

Dans le Ruban, aller à l'onglet Éditer et cliquer sur le symbole "+" pour ajouter une nouvelle entrée.

-

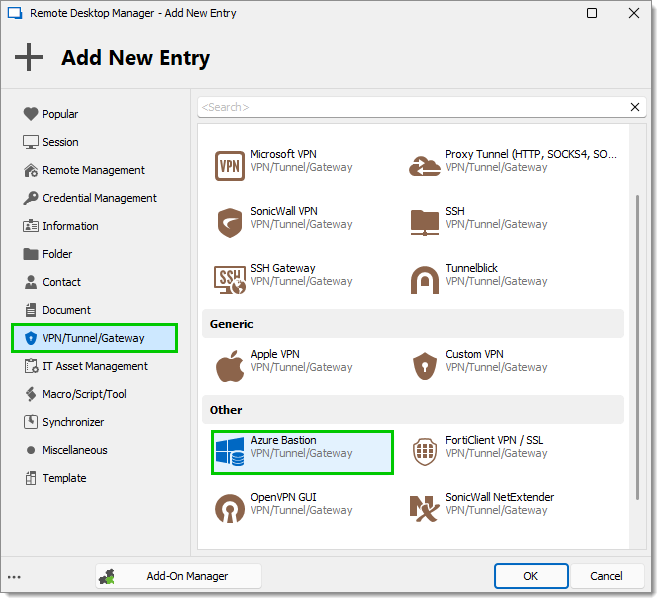

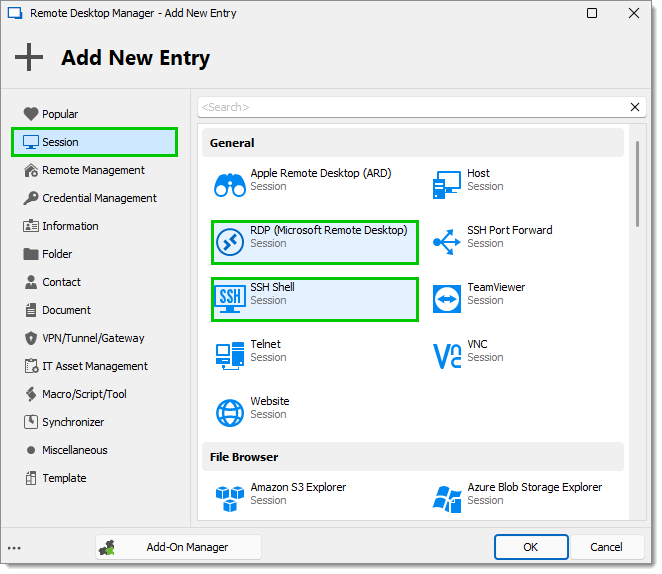

Sous les types d'entrée VPN/SSH/Gateway, sélectionner Azure Bastion et cliquer sur OK.

-

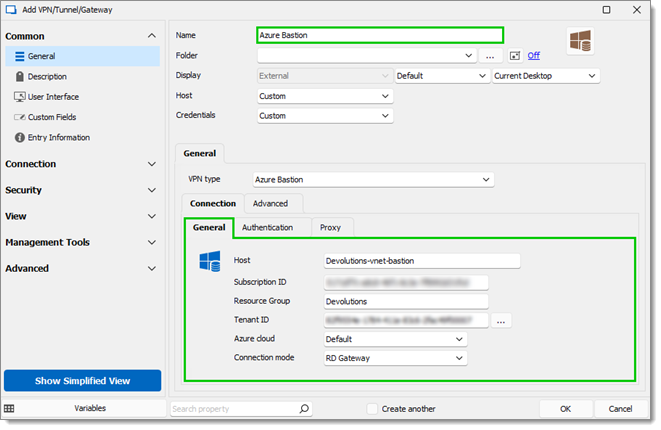

Nommer votre entrée.

-

Dans le sous-onglet Général, entrer les informations situées à l'étape 1 pour l'Hôte, l'ID d'abonnement, le Groupe de ressources et l'ID de locataire.

-

Sélectionner un Azure cloud dans la liste déroulante correspondante. La valeur Par défaut correspond à Azure Public Cloud.

-

Sélectionner un Mode de connexion dans la liste déroulante correspondante. Choisir entre :

Tunnel TCP (recommandé) : Permet d'utiliser des numéros de port uniques mais offre des performances inférieures. Disponible uniquement avec le niveau Standard. Prend en charge les ports non standards et les entrées SSH. Ce mode reflète les fonctionnalités de la commande az cli Bastion tunnel.

Passerelle RD : Récupère un fichier de connexion RDP depuis le Bastion et l'utilise en arrière-plan pour une performance accrue. Supporte uniquement les entrées de session RDP.

General Azure Bastion information -

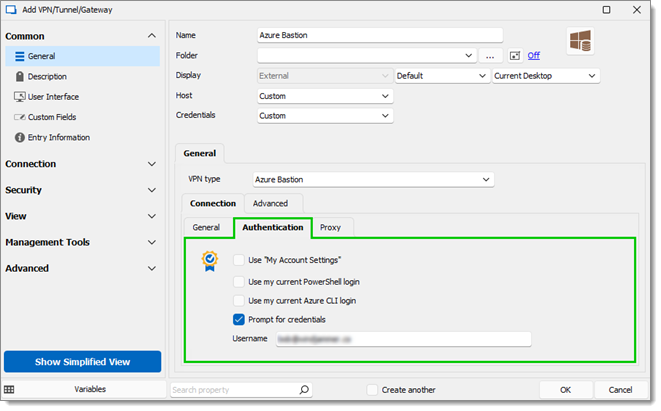

Ouvrir le sous-onglet Authentification et sélectionner la valeur appropriée :

Utiliser "Mes paramètres de compte" : Prendre vos identifiants à partir de Fichier – Mes paramètres de compte.

Utiliser ma connexion PowerShell actuelle : Prendre le contexte de connexion actuel depuis Azure PowerShell (

Connect-AzAccount).Utiliser ma connexion Azure CLI actuelle : Prendre le contexte de connexion actuel depuis Az CLI (

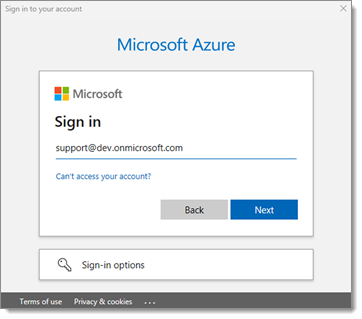

az login).Invite d'identifiants: Se manifeste avec une authentification interactive via une fenêtre contextuelle de navigateur Web. Vous pouvez éventuellement fournir le nom d'utilisateur comme indice de connexion. Le jeton d'accès sera mis en cache pour les connexions ultérieures dans la même session utilisateur. Dans l'exemple ci-dessous, la connexion est réglée pour inviter avec un écran de connexion Azure et un indice de connexion optionnel est fourni pour sélectionner le bon compte.

-

Cliquer sur OK pour enregistrer l'entrée.

-

Dans le Ruban, aller à l'onglet Éditer et cliquer de nouveau sur le symbole "+" pour ajouter une autre entrée.

-

Sous les types d'entrée Session, sélectionner soit RDP (Microsoft Remote Desktop) ou SSH Shell et cliquer sur OK. Pour cet exemple, une entrée de session RDP a été utilisée.

-

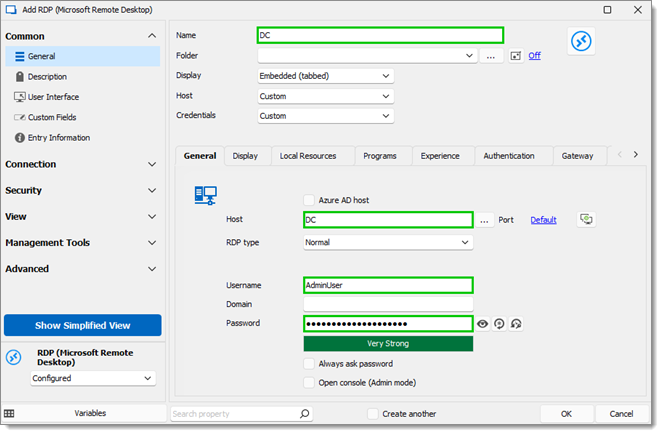

Nommer votre entrée.

-

Dans l'onglet Général, entrer le nom de la VM qui se trouve dans Azure dans le champ Hôte.

-

Entrer le Nom d'utilisateur et le Mot de passe de la VM pour se connecter à la VM elle-même.

Cette VM n'est pas encore jointe au domaine, donc le champ de domaine est laissé vide.

General RDP information -

Dans le menu de gauche, naviguer vers l'écran VPN/SSH/Gateway de la connexion RDP.

-

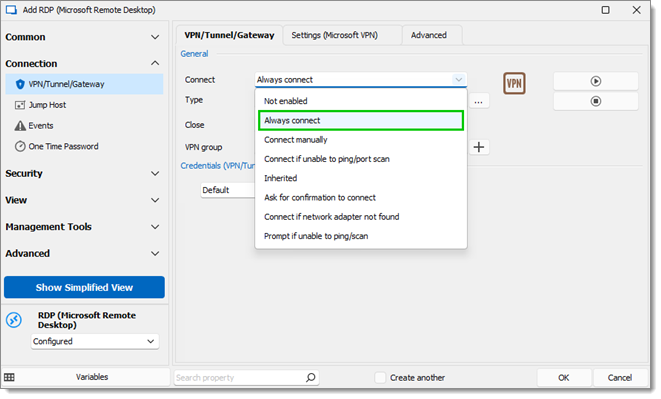

Dans l'onglet VPN/SSH/Gateway, sous Général, sélectionner Connecter toujours dans la liste déroulante Connecter.

-

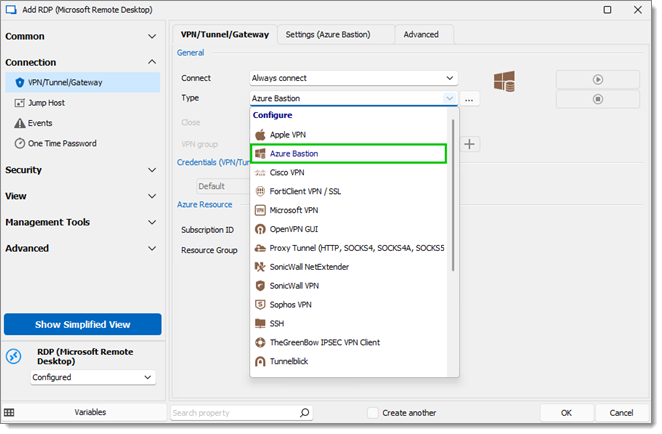

Dans la liste déroulante Type, sélectionner Azure Bastion.

-

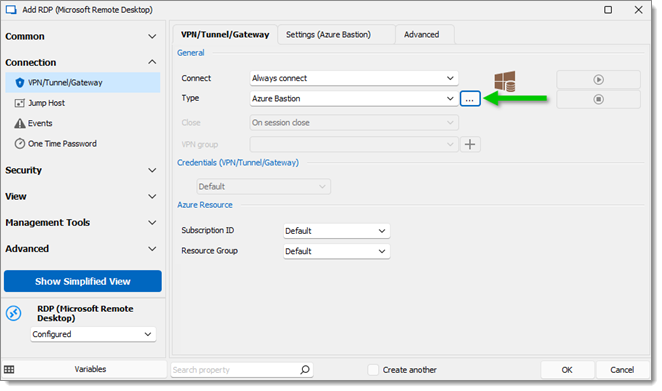

Cliquer sur le bouton à trois points à côté de l'option Type.

-

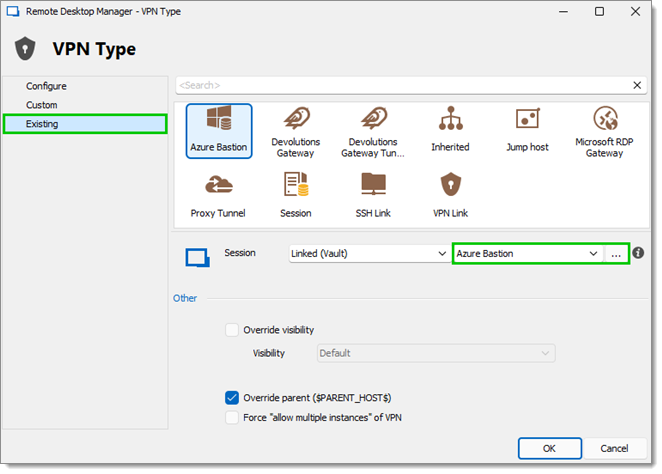

Choisir Existant dans le menu de gauche, puis trouver l'entrée Azure Bastion pré-créée existante.

-

Cliquer sur OK deux fois pour fermer les fenêtres d'édition de la connexion.

-

Lancer une connexion à la VM nouvellement ajoutée.

-

Pour l'authentification interactive, et particulièrement si vos identifiants ne sont pas encore mis en cache, vous rencontrerez une invite de connexion Microsoft pour vous authentifier contre le portail Azure. Entrer vos informations d'identification Azure pour ouvrir la connexion Azure Bastion et vous connecter au VM demandé.

Votre connexion devrait maintenant être ouverte.

Vous pouvez rencontrer ce message d'erreur dans Remote Desktop Manager : Azure Bastion ne prend pas en charge les connexions de client natif (SKU : Client natif basique : Faux). Cela signifie que vous n'avez pas effectué la mise à jour vers le bon niveau.

Si vous rencontrez des problèmes lors de l'utilisation du tunnel SSH via le Bastion avec un adaptateur réseau activé pour IPV6, essayez de naviguer vers les propriétés Avancées du tunnel SSH et de définir le Protocole interne sur IPV4.