Voici les étapes pour configurer votre SQL Server pour permettre à vos Utilisateurs protégés de se connecter à la base de données en utilisant la méthode d'authentification Sécurité intégrée.

Selon Microsoft, Protected Users bloque l'utilisation de haches NTLM. Il est cependant possible de configurer SQL Server pour utiliser également Kerberos pour la sécurité intégrée. La bonne nouvelle est que cela est pris en charge nativement par Remote Desktop Manager.

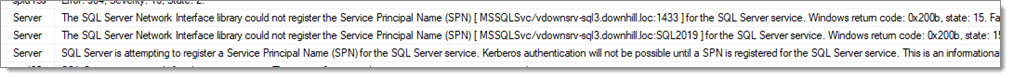

Pour que SQL Server prenne en charge l'authentification Kerberos, les SPN doivent être créés. Par défaut, le service s'exécute sous des comptes qui n'ont pas les permissions requises. Nous soupçonnons que vous pourriez avoir les messages suivants lors du démarrage de SQL Server (vous pouvez voir les journaux dans SSMS sous Management SQL Server Logs).

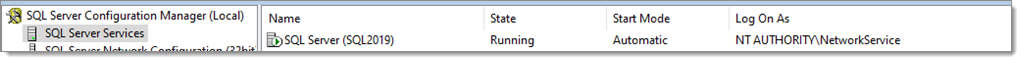

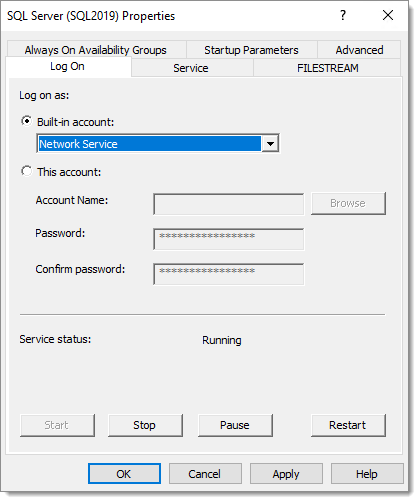

Vous aurez besoin de configurer le service SQL Server pour qu'il s'exécute sous Service Réseau car il dispose des autorisations nécessaires Selon cet article il est également possible d'octroyer les autorisations pour créer des SPN à un compte de service. Il vous faudra également changer le compte dans le Gestionnaire de Configuration SQL Server.

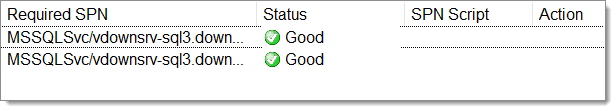

Cependant, sur notre serveur, SQL Server signalait toujours qu'il était impossible d'enregistrer les SPN. Nous avons utilisé Microsoft Kerberos Configuration Manager pour SQL Server pour corriger les SPN. Il affiche des boutons cliquables dans les colonnes d'Action.

Après avoir redémarré le service SQL Server, vous devriez voir "The SQL Server Network Interface library successfully registered the Service Principal Name (SPN) [ MSSQLSvc/vdownsrv-sql3.downhill.loc:1433 ] for the SQL Server service." dans les journaux.

À ce stade, la connexion devrait fonctionner à nouveau dans Remote Desktop Manager.