Pour que le client SSH de Remote Desktop Manager soit conforme à l'annexe A de la norme FIPS 140-2, appliquer des modifications de configuration spécifiques dans les options de Remote Desktop Manager.

Pour être conforme, vous devez vous assurer que les algorithmes non conformes sont désactivés. Pour ce faire, vérifier que les cases qui ne sont PAS cochées dans les captures d'écran ci-dessous sont désactivées dans la configuration du client.

Nous ne recommandons pas d'utiliser ces paramètres à moins que vous ne soyez dans un environnement nécessitant la conformité avec le FIPS 140-2. La plupart des utilisateurs devraient s'en tenir aux paramètres par défaut de Remote Desktop Manager et activer des suites de chiffrement supplémentaires uniquement si requis par leurs serveurs.

Ces valeurs proviennent de la documentation de Microsoft norme FIPS140.2 annexe A

Paramètres

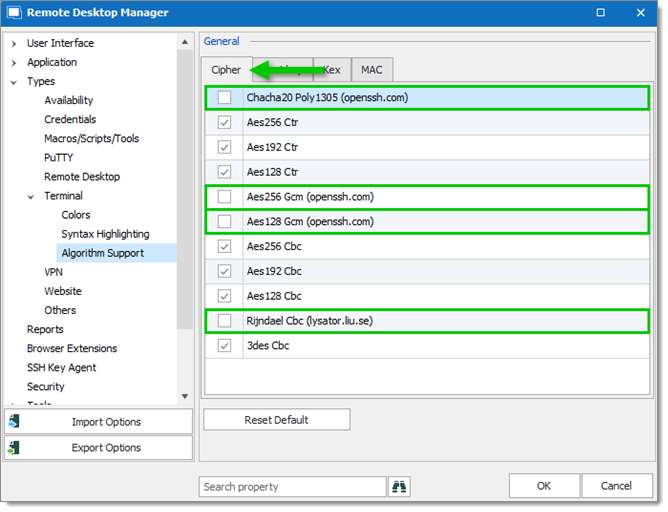

- Dans Remote Desktop Manager, aller à Fichier – Paramètres – Types – Terminal – Support d'Algorithme.

- Dans l'onglet Chiffrement, décocher :

- Chacha20 Poly1305 (openssh.com)

- Aes256 Gcm (openssh.com)

- Aes128 Gmc (openssh.com)

- Rijndael Cbc (lysator.liu.se)

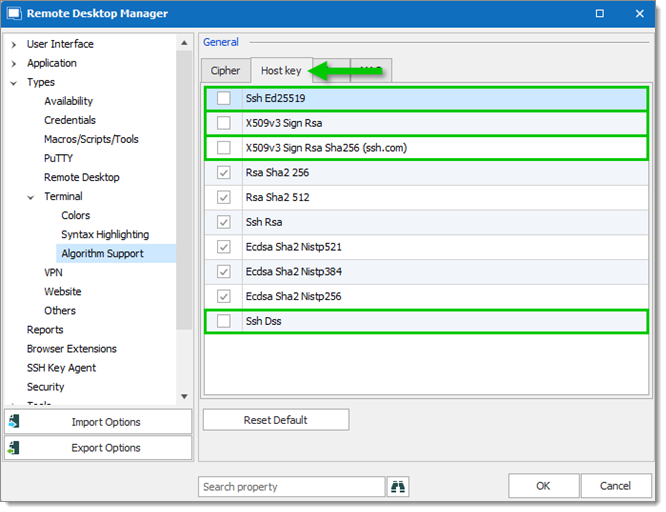

- Dans l'onglet Clé d'hôte, décocher :

- Ssh Ed25519

- X509v3 Sign Rsa

- X509v3 Sign Rsa Sha256 (ssh.com)

- Ssh Dss

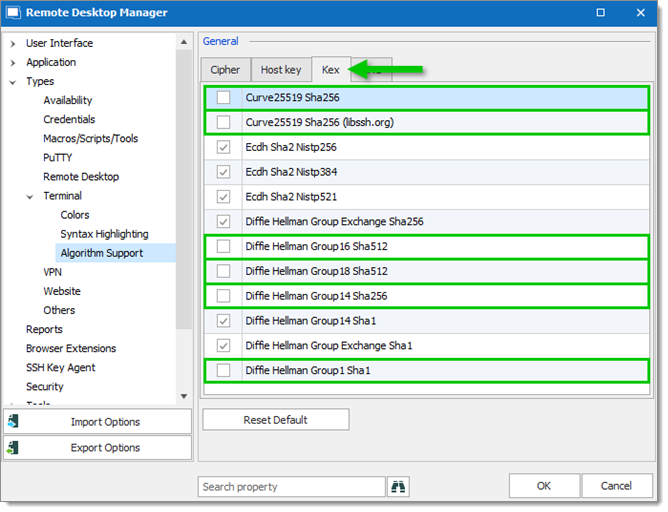

- Dans l'onglet Kex, décocher :

- Curve25519 Sha256

- Curve25519 Sha256 (libssh.org)

- Diffie Hellman Group16 Sha512

- Diffie Hellman Group18 Sha512

- Diffie Hellman Group14 Sha256

- Diffie Hellman Group1 Sha1

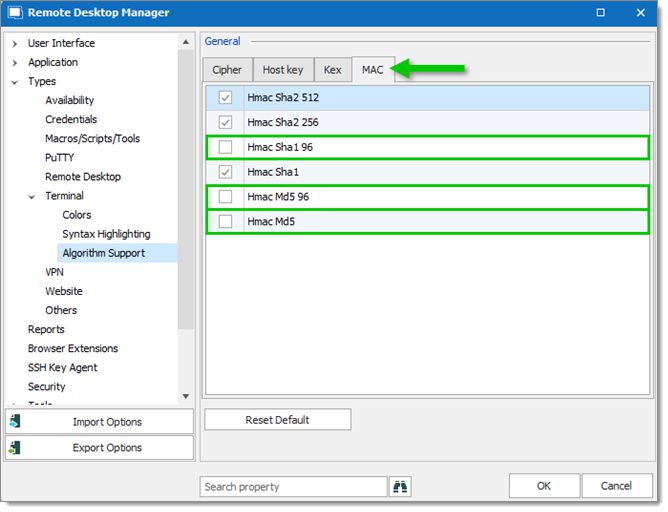

- Dans l'onglet MAC, décocher :

- Hmac Sha 1 96

- Hmac Md5 96

- Hmac Md5

- Cliquer sur OK.