La sécurité basée sur les groupes d'utilisateurs de Devolutions Server permet de créer un système de protection granulaire assez flexible. Cependant, la flexibilité a un coût et parfois faire les mauvais choix pourrait augmenter le temps consacré à la gestion du système.

Les recommandations suivantes sont basées sur notre expérience avec le système et les idées partagées par notre communauté. Suivre ces lignes directrices, car elles vous aideront à utiliser efficacement la sécurité basée sur les groupes d'utilisateurs de Devolutions Server.

Here are the main key points of the user groups based security:

Security is inherited: child items and folders are covered by a parent folder’s security.

Les permissions peuvent être remplacées : une permission définie sur un sous-dossier remplacera la permission de l'élément parent.

Permissions are granular: multiple permissions can be set on entries at once.

Lors de l'utilisation de la sécurité basée sur les groupes d'utilisateurs du Devolutions Server, les groupes d'utilisateurs sont principalement utilisés pour contrôler l'accès des utilisateurs pour plusieurs utilisateurs à la fois.

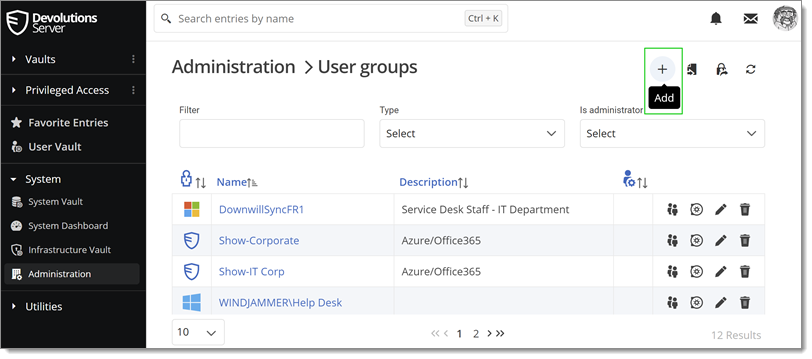

Pour créer des groupes d'utilisateurs, naviguer vers Administration – Groupes d'utilisateurs, puis cliquer sur Ajouter.

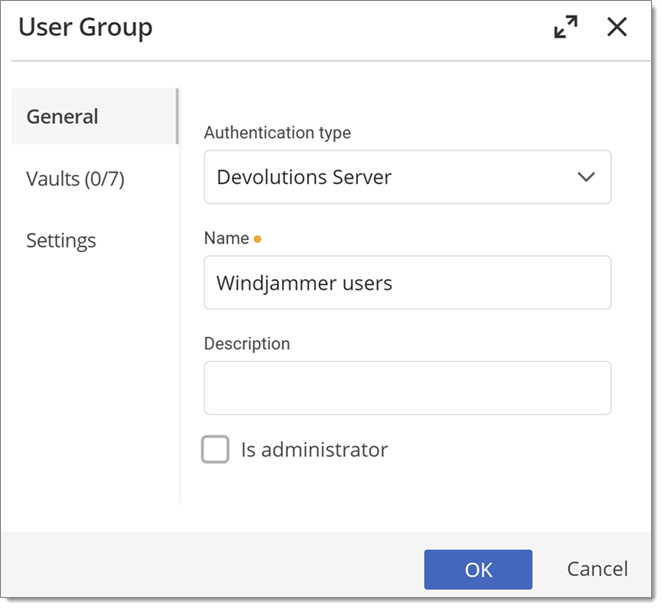

All settings can be left to default unless the user group contains only administrators. In this case, check the Is administrator box when configuring the user group. Enter a name and a description for the user group, then click OK. For Active Directory groups, the domain must be provided like the following.

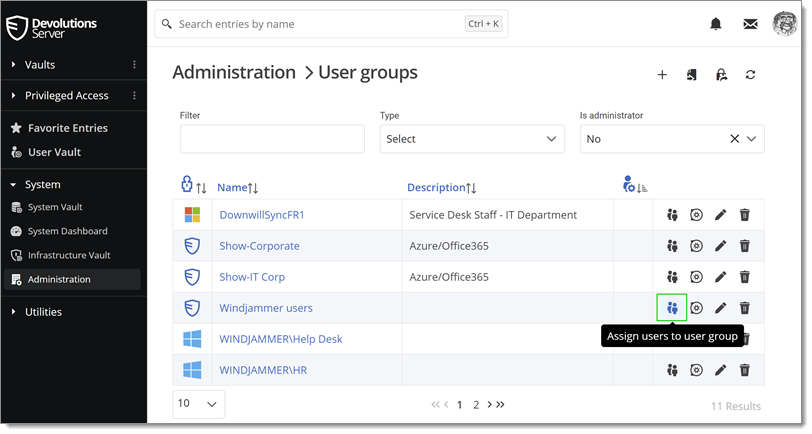

To assign users to the user group, click Assign users to user group. With a user group created from an Active Directory group, there is no need to assign users as it is automatically managed by Devolutions Server.

Il est possible de modifier le modèle d'utilisateur par défaut. Pour ce faire, naviguer vers Administration – Paramètres du système – Modèle d'utilisateur. Ces paramètres contrôlent les paramètres par défaut d'un nouvel utilisateur. La meilleure pratique est de désactiver tous les privilèges.

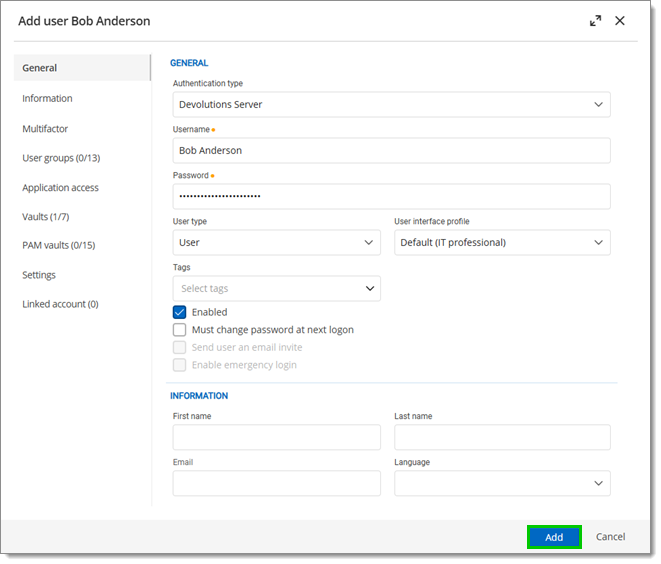

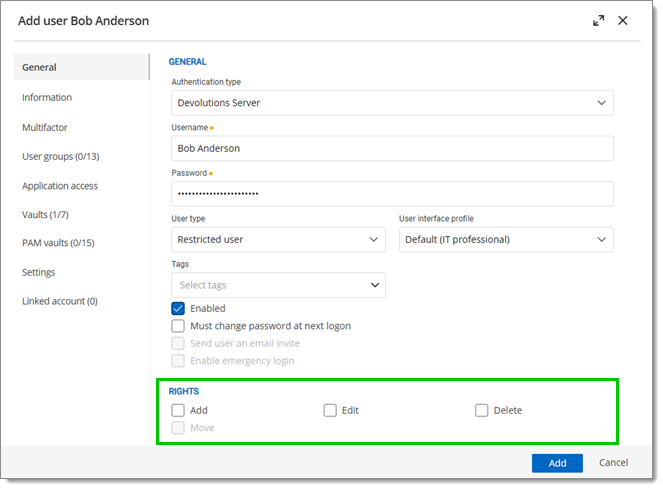

Pour créer des utilisateurs, naviguer vers Administration – Utilisateurs, puis cliquer sur Ajouter un utilisateur. Entrer les informations et cliquer sur Ajouter pour sauvegarder.

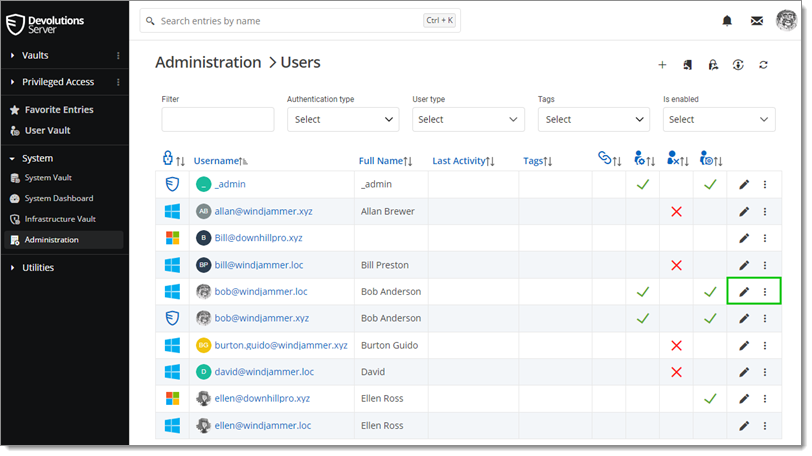

Un utilisateur peut être affecté à plusieurs groupes d'utilisateurs à la fois en cliquant sur Modifier – Groupes d'utilisateurs ou Plus – Attribuer des groupes d'utilisateurs. Dans le cadre de l'intégration Active Directory, il n'est pas nécessaire d'attribuer des utilisateurs à ces groupes d'utilisateurs car ils sont automatiquement gérés par Devolutions Server.

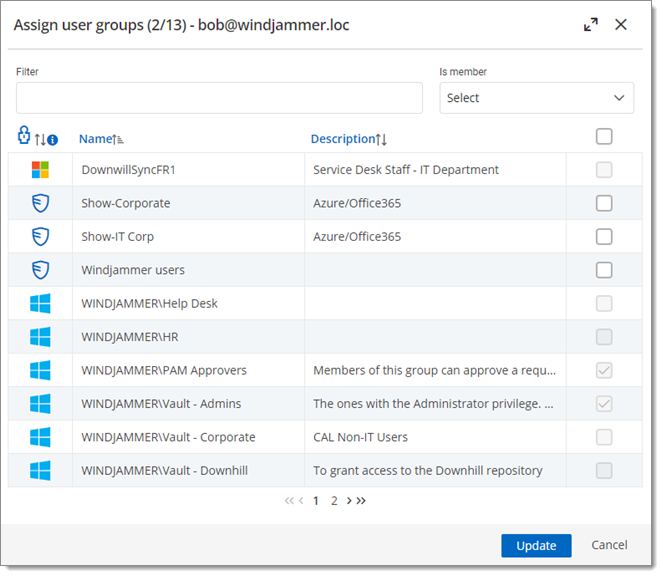

Sélectionner les groupes d'utilisateurs que vous souhaitez attribuer à l'utilisateur et cliquer sur Mettre à jour.

Les administrateurs peuvent tout faire, quel que soit la sécurité. Ces utilisateurs sont généralement les dirigeants et la haute direction.

Les utilisateurs restreints ont un accès limité aux ressources. Ils ont généralement uniquement les droits Ajouter et Éditer. Ces utilisateurs peuvent être des techniciens de niveau intermédiaire ou débutant, tels que le personnel de service et les techniciens du service d'assistance.

Les utilisateurs ont également un accès limité aux ressources, tout comme les utilisateurs restreints. Cependant, ils ont par défaut les droits Ajouter, Éditer et Supprimer et peuvent effectuer ces actions sur toutes les entrées non sécurisées.

Les utilisateurs en lecture seule peuvent uniquement visualiser et utiliser les ressources, mais ne peuvent pas les éditer. Ces utilisateurs sont généralement des consultants externes.

When creating users, some key points must be taken into consideration. Ask yourself the following questions while configuring a new user:

Devraient-ils pouvoir accéder à n'importe quelle ressource sans restriction?

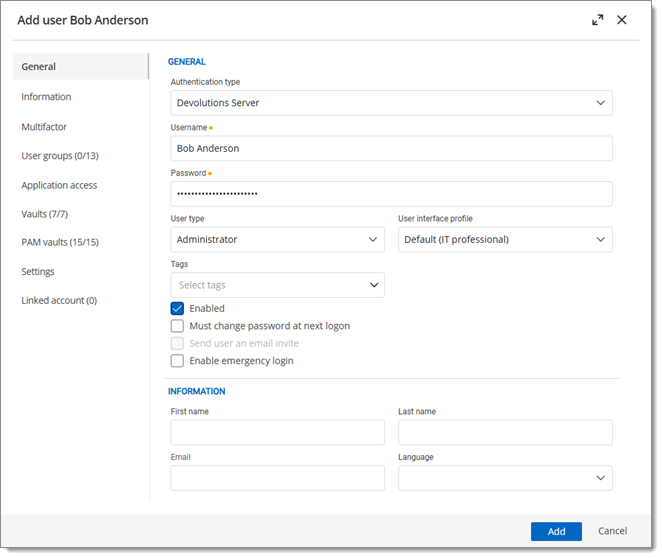

Administrators can access any resource without restriction.

Sélectionner Administrateur comme type d'Utilisateur lors de la création de l'utilisateur.

Devraient-ils avoir le droit d'ajouter, modifier, supprimer, ajouter à la racine, et déplacer des entrées?

If so, select User as the User type when creating the user. Users have all those rights by default.

If not, select Restricted user as the User type when creating the user. You can then manually select which rights to grant to the user.

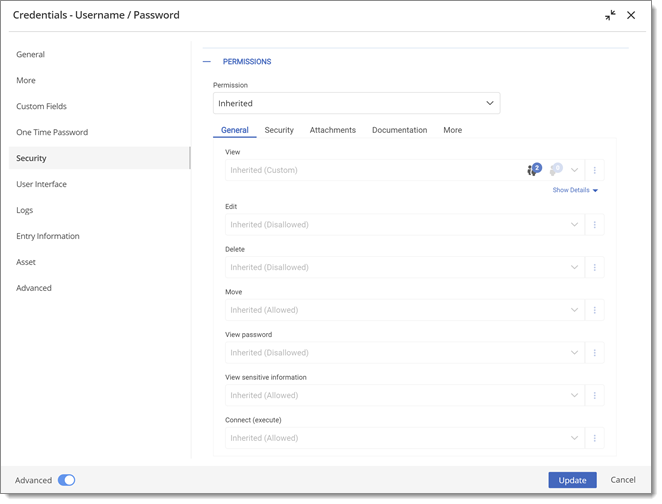

L'accès est octroyé ou refusé aux utilisateurs en réglant la permission sur les entrées. Les permissions peuvent être réglées pour les utilisateurs ou les groupes d'utilisateurs. La meilleure pratique consiste à octroyer des permissions aux groupes d'utilisateurs pour contrôler l'accès de plusieurs utilisateurs à la fois.

Pour définir des permissions sur une entrée, modifier n'importe quelle entrée, activer Avancé, puis naviguer vers la section Sécurité – Permissions.

Les permissions sont généralement définies sur des dossiers et s'appliquent à toutes les sous-entrées. Une meilleure pratique consiste à définir toutes les permissions du dossier du coffre à Interdit. En conséquence, toutes les permissions de toutes les entrées sont refusées par défaut.

Access is denied to users by expressly granting the access to other users. In other words, all users that are not on the list of a permission have the access denied.

For a user to have access to a sub folder, the user must have at least the View permission on all parent folders.

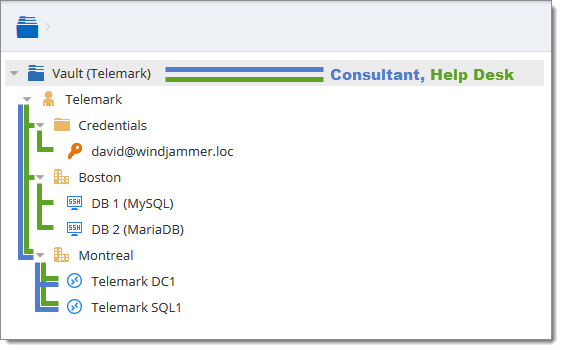

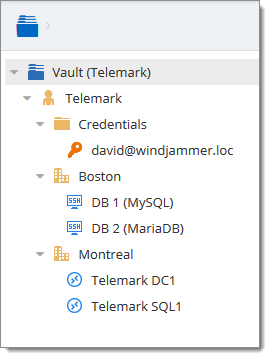

Consider the following structure:

Il y a trois niveaux de dossiers : le coffre, Telemark, et les éléments enfants de Telemark.

Suppose that a user, such as a consultant, must have access to the Montreal folder only. The consultant must be granted the View permission on the Telemark folder as well. However, granting the View access to the Telemark folder gives to the consultant the permissions to view all child items of Telemark. To deny the View permissions for the consultant on specific child items, the View permissions of these items must be expressly set for other users.