Pour utiliser l'authentification intégrée (authentification Windows) sur macOS, configurer un ticket Kerberos liant votre utilisateur actuel à un compte de domaine Windows. Un résumé des étapes clés est inclus ci-dessous.

Cette fonctionnalité expérimentale a fonctionné dans nos tests internes et est une solution de contournement pour la fonctionnalité de sécurité intégrée qui ne fonctionne pas sur macOS avec SQL Server.

Cela dit, l'implantation initiale de Kerberos était destinée à aider notre communauté à utiliser cette méthode d'authentification. Cependant, plusieurs modifications ont été apportées du côté de Kerberos depuis l'implantation, donc il est possible que cette méthode soit maintenant obsolète.

Nous proposons deux méthodes, la détection manuelle ou un script PowerShell

Exécuter sur : PC Windows connecté à votre domaine Active Directory. Notez que tout domaine de niveau production aura plus d'un contrôleur de domaine. L'une ou l'autre des méthodes suivantes pourrait répondre avec un serveur différent en fonction d'une multitude de facteurs. Soyez prêt à exécuter à nouveau cette détection si le serveur désigné devient indisponible.

nltest.exe est une utilité de console que vous pouvez exécuter à l'aide de l'interpréteur de commandes de base ou de PowerShell.

Exécuter nltest dans l'invite de commande de votre choix.

nltest /dsgetdc:%USERDNSDOMAIN%

DC: \\dc-33.domain.company.com

Address: \\2111:4444:2111:33:1111:ecff:ffff:3333

The command completed successfully

Copier le nom du DC qui est la valeur de configuration KDC requise, dans ce cas dc-33.domain.company.com

Exécuter la commande suivante dans une fenêtre PowerShell (se rappeler que le PC doit être joint au domaine cible)

$dcinfo = Get-ADDomainController -Discover

Write-Output "Domain name $($dcinfo.Domain)"

Write-Output "Domain Controller $($dcinfo.HostName)"

Write-Output "`nSuggested krb5.conf content`n-----------------------------------------"

Write-Output "[libdefaults]"

Write-Output "default_realm = $($dcinfo.Domain.ToUpper())"

Write-Output "

Write-Output "[realms]`n$($dcinfo.Domain.ToUpper()) = {"

Write-Output "kds = $($dcinfo.HostName)"

Write-Output "}"

Éditer le /etc/krb5.conf dans un éditeur de votre choix, notez que vous devez élever vos privilèges (sudo ou autre). Si vous avez obtenu le résultat du script PowerShell, copiez simplement les lignes appropriées. Suivez les étapes nécessaires si vous avez utilisé la détection manuelle.

Le domaine doit être en MAJUSCULE

Configurer les paramètres suivants :

[libdefaults]

default_realm = DOMAIN.COMPANY.COM

[realms]

DOMAIN.COMPANY.COM = {

kdc = dc-33.domain.company.com

}

Ensuite, enregistrer le fichier krb5.conf et quitter.

Utiliser la commande kinit username@DOMAIN.COMPANY.COM pour obtenir un TGT de KDC. Vous serez invité à entrer votre mot de passe de domaine.

kinit username@DOMAIN.COMPANY.COM

Utiliser klist pour voir les tickets disponibles. Si le kinit a réussi, vous devriez voir un ticket.

klist

krbtgt/DOMAIN.COMPANY.COM@ DOMAIN.COMPANY.COM.

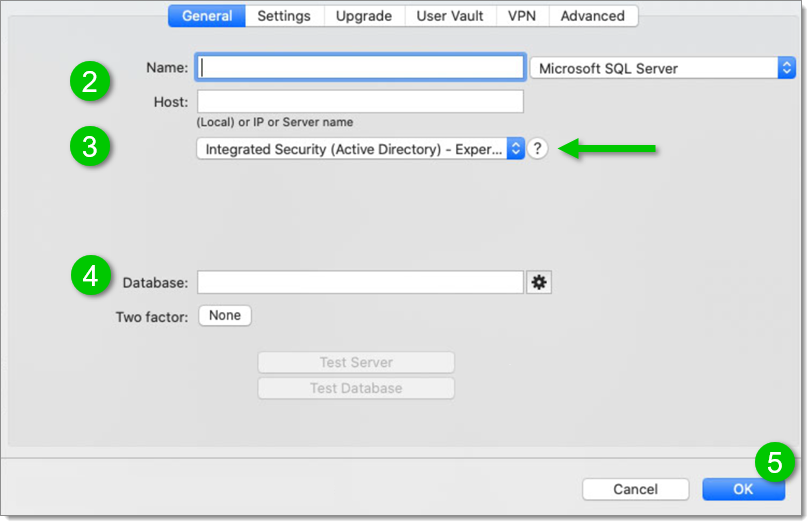

Créer une nouvelle source de données SQL Server.

Remplir les informations de la source de données (Nom et Hôte).

Sélectionner le mode « Sécurité intégrée (Active Directory) – Expérimental ».

Sélectionner la base de données.

Enregistrer la source de données.

Si vous avez suivi toutes les étapes ci-dessus, vous devriez pouvoir vous connecter avec succès à la source de données.