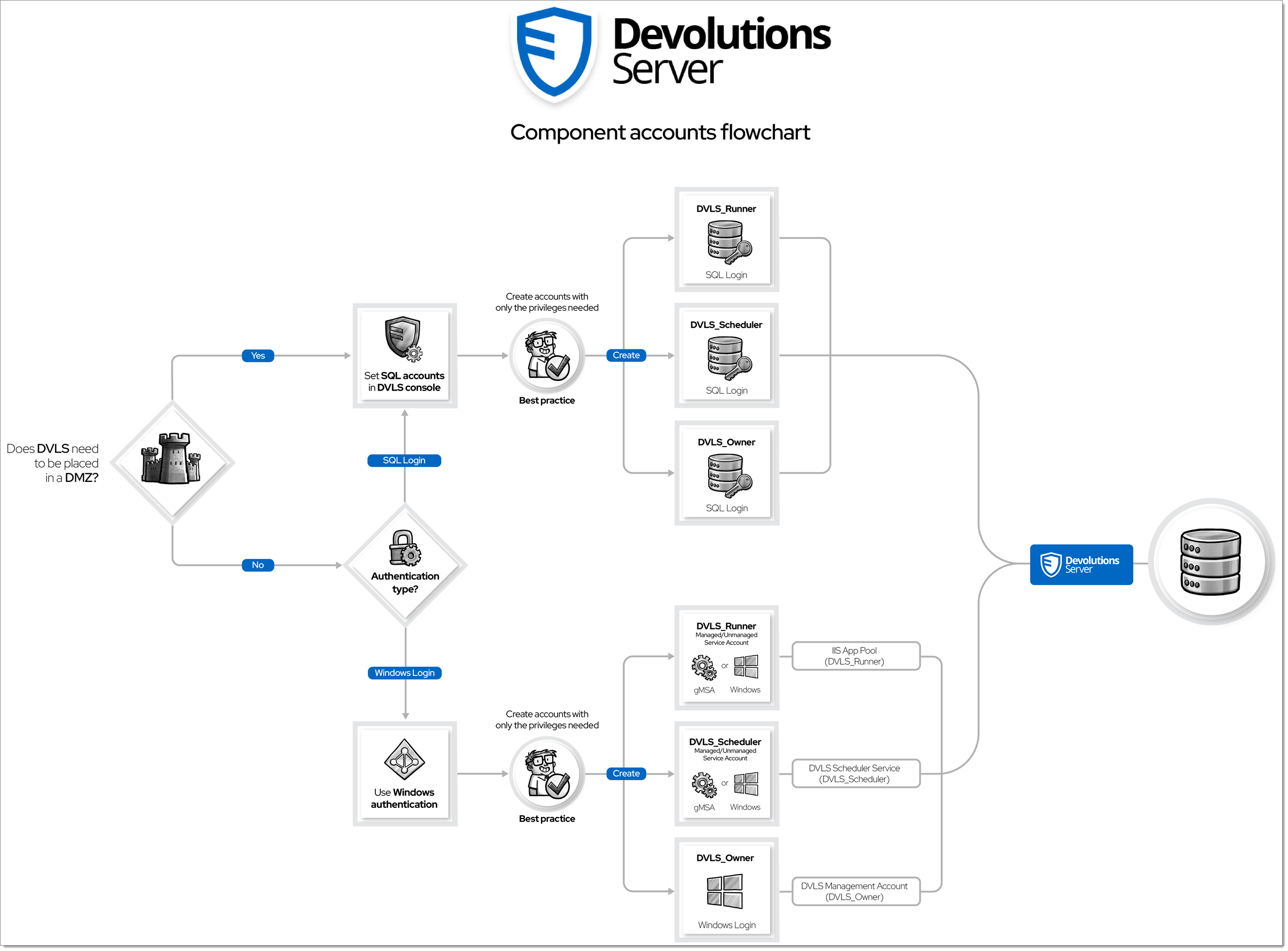

Une instance Devolutions Server requiert plusieurs comptes pour exécuter ses différents services. Les instances prennent en charge les comptes de domaine Active Directory ou les comptes SQL jumelés avec des comptes de service locaux pour exécuter ses services.

Les noms de compte dans cette rubrique ne sont que des suggestions.

Devolutions Server prend en charge l'utilisation de l'authentification intégrée pour les comptes Windows. Typiquement, ces comptes sont gérés dans des environnements Active Directory locaux ou Azure Entra ID hébergés dans le nuage.

Il est recommandé d'utiliser des comptes distincts pour les différents rôles.

ACCOUNT | TYPE | OBJECTIF | EXIGENCES | ||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|

DVLS_Owner | Active Directory ou Windows local | Un compte Windows administratif local doit exister sur le système hôte Devolutions Server pour l'installer et l'administrer correctement (via l'application Console Devolutions Server). Utilisé pour lancer l'application Console Devolutions Server afin d'installer une instance Devolutions Server. |

| ||||||||

DVLS_Runner | Active Directory | Le compte est assigné au pool d'applications IIS exécutant l'instance Devolutions Server et se voit attribuer les moindres privilèges lors de l'installation de l'instance. After installing the application, the configuration must be performed directly on the IIS application pool. Once the pool has been configured, the Devolutions Server Console should be used to assign the least privileges required for the user. |

| ||||||||

DVLS_Scheduler | Active Directory | Ce compte est nécessaire pour exécuter des tâches en arrière-plan dans une instance Devolutions Server, comme le service de planification, et se voit attribuer les moindres privilèges lors de l'installation de l'instance. Configuré dans la Console Devolutions Server lors de l'installation d'une instance. |

| ||||||||

DVLS_ADAuth | Active Directory | Un compte optionnel qui est seulement requis si l'authentification Windows est activée pour une instance Devolutions Server. Une fois installé, configurer les méthodes d'authentification disponibles dans l'interface web sous Administration – Configuration – Paramètres du serveur – Authentification. |

|

Devolutions Server prend en charge les connexions SQL pour les ordinateurs Windows non joints à un domaine, ou si des comptes non-domain sont à utiliser. Il est recommandé d'utiliser des comptes séparés pour les différents rôles.

Il est recommandé d'utiliser des comptes distincts pour les différents rôles.

COMPTE | TYPE | OBJECTIF | EXIGENCES |

|---|---|---|---|

Compte administrateur local | Windows local | Un compte Windows administratif local doit exister sur le système hôte Devolutions Server pour l'installer et l'administrer correctement (via l'application Console Devolutions Server). Utilisé pour lancer l'application Console Devolutions Server afin d'installer une instance Devolutions Server. |

|

DVLS_Owner | SQL Login | Un compte SQL Login avec les droits de créer une base de données et d'attribuer les permissions nécessaires à la nouvelle instance de Devolutions Server. |

|

DVLS_Runner | SQL Login | Le pool d'applications IIS s'exécute en tant que compte local Windows | |

DVLS_Scheduler | SQL Login | Ce compte est nécessaire pour exécuter des tâches en arrière-plan dans une instance Devolutions Server, comme le service de planification, et se voit attribuer les moindres privilèges lors de l'installation de l'instance. Le service Windows s'exécute en tant que compte Windows | |

DVLS_ADAuth | Active Directory | Un compte optionnel qui est seulement requis si l'authentification Windows est activée pour une instance Devolutions Server. Une fois installé, configurer les méthodes d'authentification disponibles dans l'interface web sous Administration – Configuration – Paramètres du serveur – Authentification. |

|

Devolutions Server pour Linux (Bêta) ne requiert pas le même nombre de comptes qu'une instance Windows. Il fonctionne comme une application Kestrel avec un planificateur autonome. Par conséquent, un seul utilisateur Linux est requis pour exécuter une instance Devolutions Server.

Il est recommandé d'utiliser des comptes distincts pour les différents rôles.

COMPTE | TYPE | OBJECTIF | EXIGENCES |

|---|---|---|---|

DVLS_Owner | Utilisateur Linux | Un compte doté de droits sudo est requis pour exécuter les scripts d'installation d'une instance Devolutions Server. | |

DVLS_Runner | Utilisateur Linux | Le compte Linux est assigné à l'instance Devolutions Server en cours d'exécution contrôlée par un fichier d'unité SystemD. | |

DVLS_ADAuth | Active Directory | Un compte optionnel qui est seulement requis si l'authentification Windows est activée pour une instance Devolutions Server. Une fois installé, configurer les méthodes d'authentification disponibles dans l'interface web sous Administration – Configuration – Paramètres du serveur – Authentification. |

|