Configurer correctement Microsoft Entra ID et Devolutions Server pour utiliser l'authentification Microsoft en suivant les instructions ci-dessous.

Planificateur Devolutions Server installé et en cours d'exécution

Un abonnement Microsoft Entra ID

Une application web Entra ID pour l'application web Devolutions Server et le cache

Pour simplifier les étapes de configuration et pour facilement copier-coller tous les paramètres requis, garder les pages Web de Devolutions Server et du Portail Azure ouvertes côte à côte tout au long du processus.

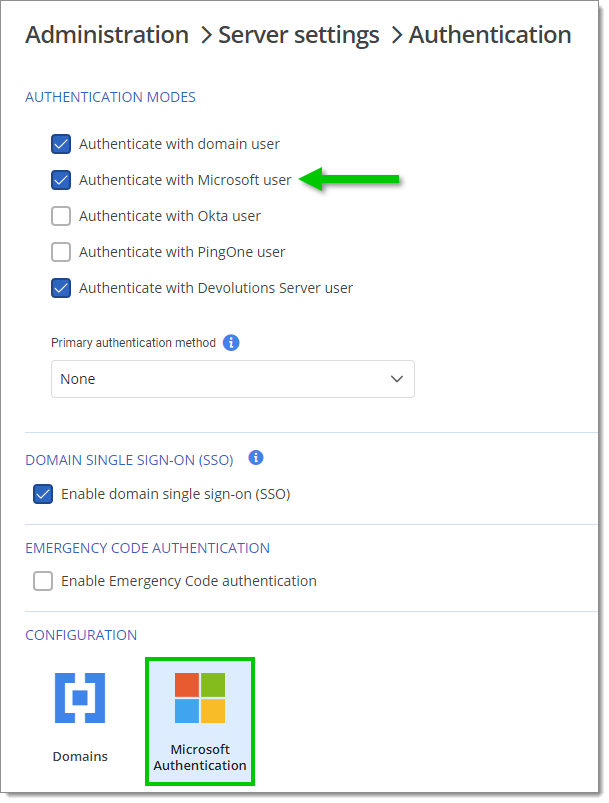

Se connecter à votre Devolutions Server et naviguer vers Administration – Paramètres du serveur – Authentification.

Sous Modes d'authentification, s'assurer que S'authentifier avec Microsoft user est activé.

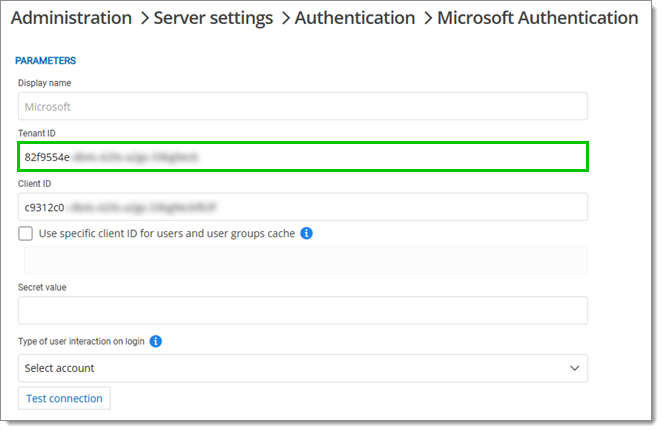

Sous Configuration, cliquer sur authentification Microsoft.

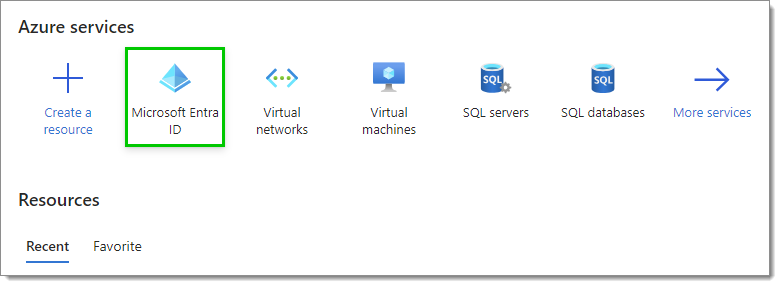

Se connecter à votre Microsoft Azure Portal en utilisant des informations d'identification d'administration.

Une fois connecté, sélectionner Microsoft Entra ID dans la section des services Azure. Si vous ne le voyez pas, cliquer sur Plus de services pour faire apparaître d'autres services ou le rechercher dans la barre de recherche.

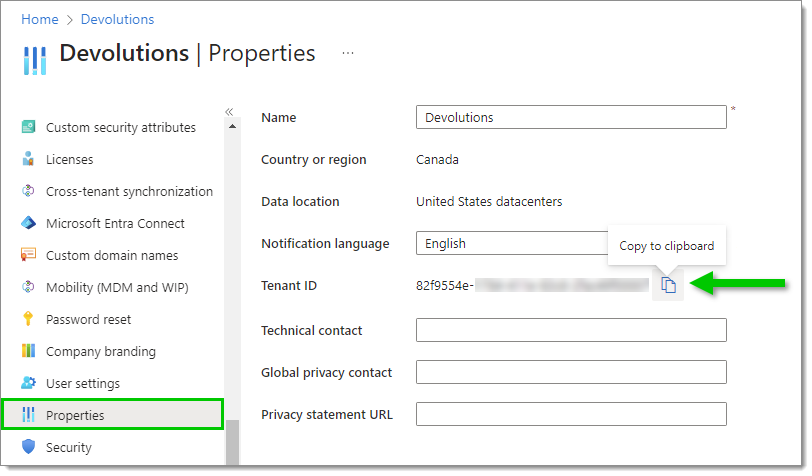

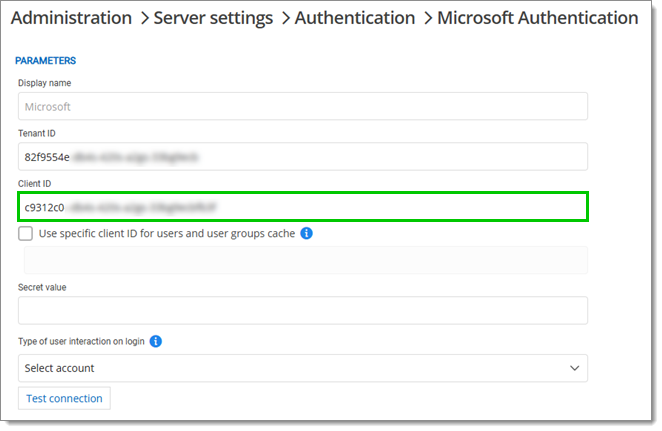

Dans Propriétés, copier la valeur de l'ID de locataire.

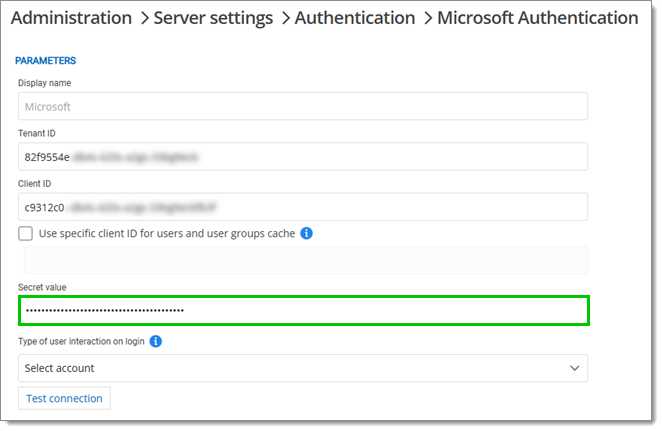

Coller cette valeur dans le champ ID de locataire de la page de configuration Authentification Microsoft de Devolutions Server.

L'option Utiliser un ID client spécifique pour le cache des utilisateurs et des groupes d'utilisateurs ne doit être cochée que pour prendre en charge les configurations lors de la migration depuis une ancienne version de Devolutions Server.

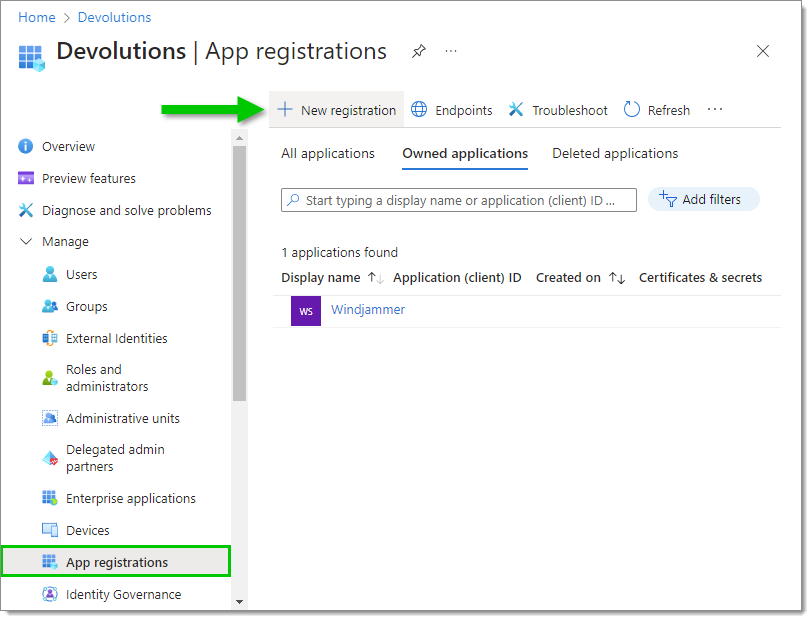

Dans la section du menu Gérer, cliquer sur Inscriptions d'application puis Nouvelle inscription.

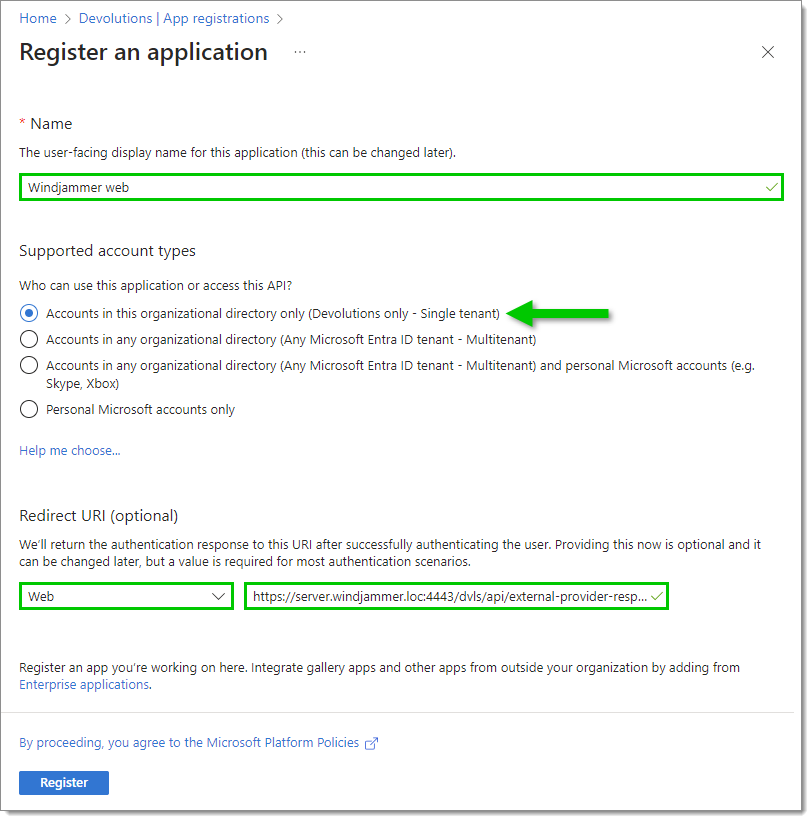

Saisir un nom significatif pour l'application. Ce nom ne sera pas utilisé en dehors du Portail Azure.

Définir quels types de comptes pris en charge sont autorisés à se connecter. Habituellement, sélectionner Comptes dans ce répertoire organisationnel uniquement est plus que suffisant pour votre authentification Entra ID.

Définir l'URI de redirection sur Web et entrer une URL valide, l'URL pour atteindre votre instance Devolutions Server. Ajouter

/api/external-provider-responseà la fin.

Cliquer sur S'inscrire.

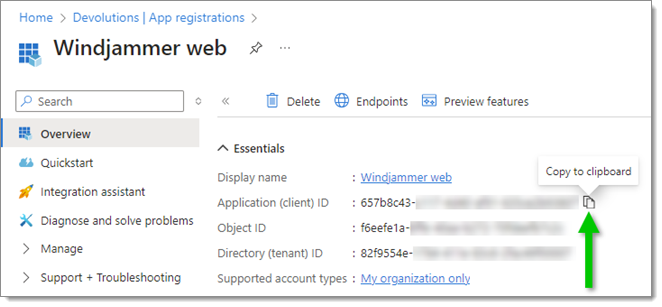

Cliquer sur Copier vers le presse-papiers à côté de ID d'application (client).

Coller l'ID d'application (client) dans le champ ID client.

-

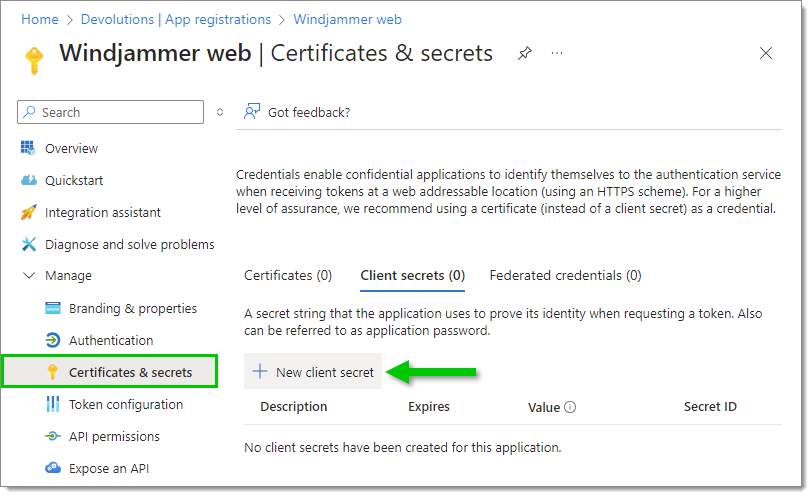

Dans la section Certificats & secrets, cliquer sur Nouveau secret client.

Note that when the client secret expires, no one will be able to connect to the associated Devolutions Server instance. You will then need to create a new client secret. We recommend that you set yourself a task reminder before the expiration date.”

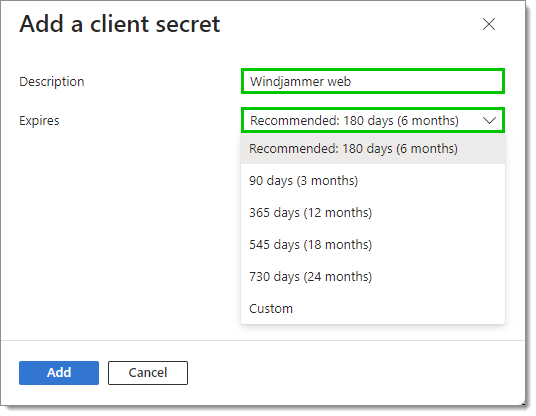

Entrer une description et définir une date d'expiration.

Cliquer sur Ajouter.

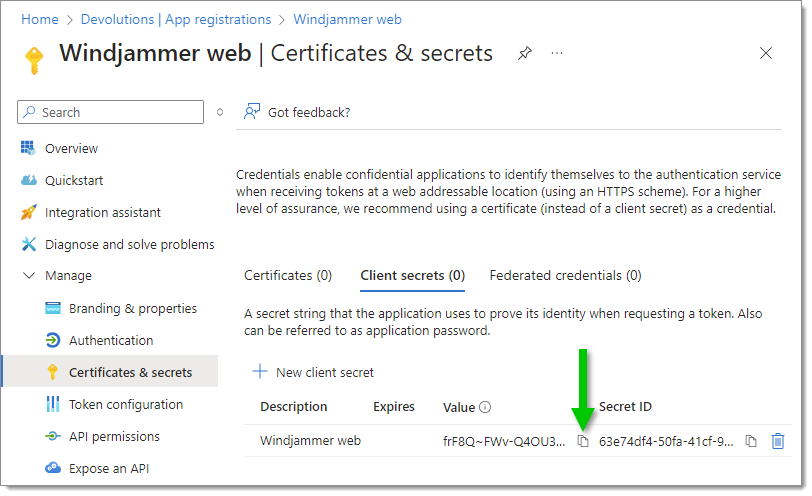

Copier la Valeur. S'assurer de sauvegarder la Valeur dans un endroit sûr avant de passer à une autre page du portail Azure, car le bouton de copie ne sera plus disponible.

Coller la Valeur dans le champ valeur secrète.

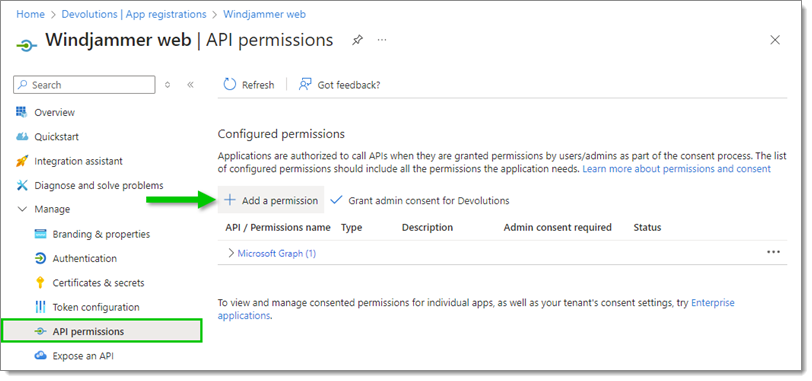

Dans la section Autorisations API, cliquer sur Ajouter une autorisation.

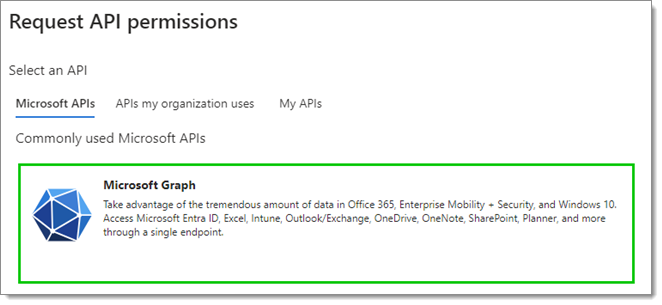

Sélectionner Microsoft Graph.

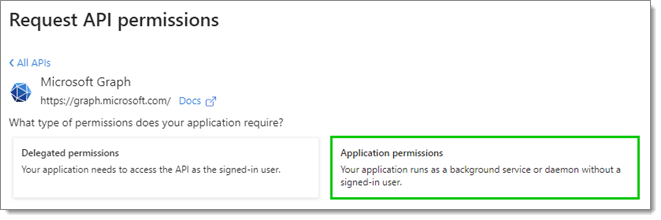

Sélectionner Autorisations d'application.

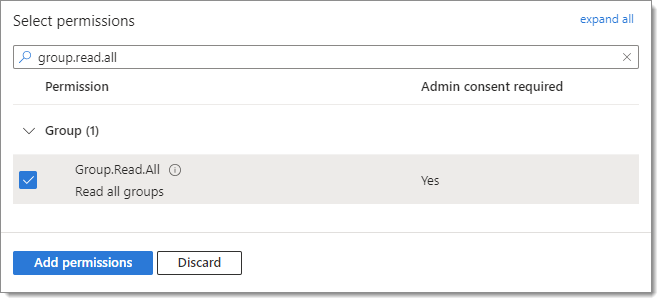

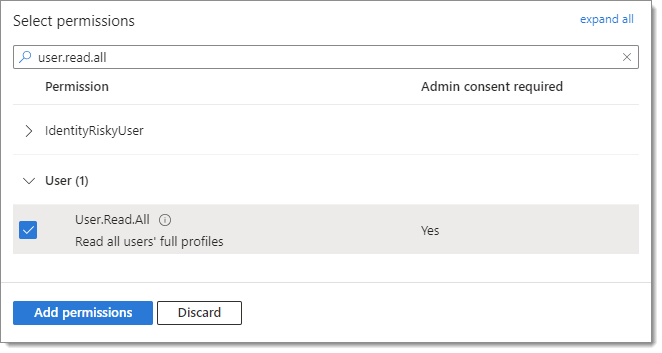

Sélectionner Group.Read.All dans la section Groupe et User.Read.All dans la section Utilisateur.

Cliquer sur Ajouter des permissions.

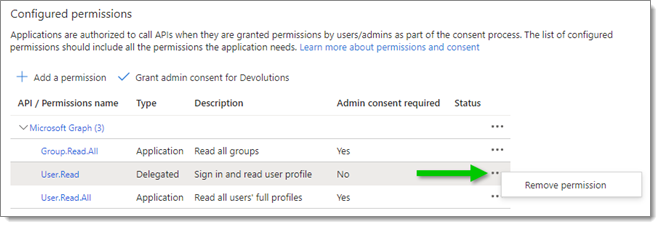

Cliquer sur les trois points à côté de l'autorisation User.Read et la supprimer.

Confirmer la suppression en cliquant sur Oui, supprimer car cette autorisation n'est pas nécessaire pour l'application de synchronisation.

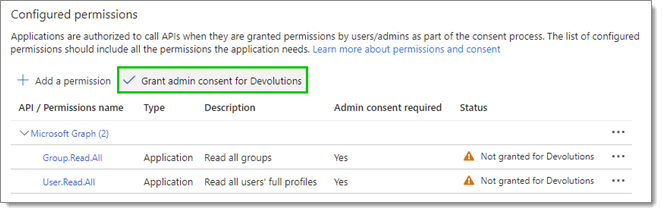

Si le Statut des autorisations User.Read.All et Group.Read.All est défini sur Non octroyé, un administrateur doit accorder le consentement. Si le compte utilisé pour créer l'application est déjà administrateur dans Azure, cliquer sur Octroyer le consentement administrateur pour

.

Cliquer sur Enregistrer.

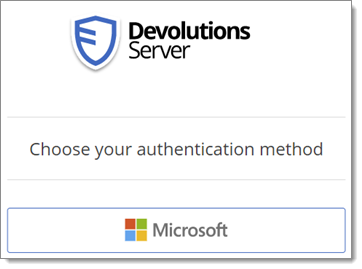

Vous devriez maintenant pouvoir utiliser le bouton Microsoft sur l'interface Web.

Après activer l'authentification Microsoft, cela peut prendre un certain temps pour charger le cache avant pouvoir importer des utilisateurs et des groupes d'utilisateurs.

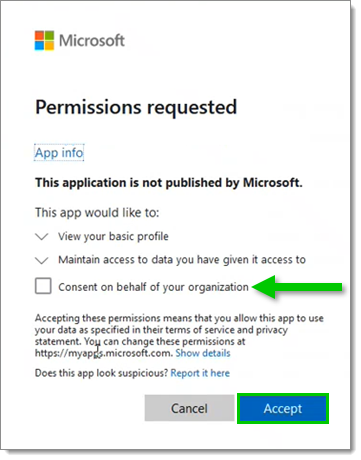

Après le processus de connexion, vous pouvez être invité à autoriser l'application à lire les comptes d'utilisateur et les groupes. Cocher la case Consentement au nom de votre organisation puis cliquer sur Accepter.