Utiliser Okta avec Devolutions Hub Business pour l'authentification unique (SSO) en suivant les étapes de cette page. Voir d'abord les exigences et les fonctionnalités prises en charge ci-dessous.

Même avec une A2F configurée, l'accès à des informations sensibles nécessite toujours de saisir un mot de passe, de répondre à une notification Push, de scanner un code QR ou de remplir toute autre invite de confirmation jugée nécessaire pour respecter le principe de connaissance nulle. L'installation du service de chiffrement de Devolutions permet de contourner cette mesure.

Pour utiliser le SSO ou le provisionnement automatique (SCIM) avec Okta, un compte Okta avec les droits appropriés est requis. La procédure de validation de domaine doit également être complétée pour vérifier la propriété des domaines configurés. Seuls les utilisateurs avec des courriels dont les domaines ont été vérifiés peuvent se connecter via le SSO ou être provisionnés via SCIM.

Se connecter au Hub via Okta SSO

Provisionnement juste-à-temps (JIT) des utilisateurs connectés via Okta SSO

Synchroniser votre Okta avec Devolutions Hub

Créer/mettre à jour les utilisateurs de Okta vers Devolutions Hub (créer des utilisateurs, mettre à jour les attributs des utilisateurs, et désactiver les utilisateurs)

Créer/mettre à jour des groupes d'Okta vers Devolutions Hub (poussée de groupe)

Les utilisateurs provisionnés JAT par SSO ou créés par synchronisation SCIM doivent être invités au Hub dans Administration – Utilisateurs, comme décrit dans les étapes ci-dessous.

Voici les étapes pour valider le domaine, configurer l'authentification unique, et effectuer le provisionnement des utilisateurs.

Dans Devolutions Hub Business

-

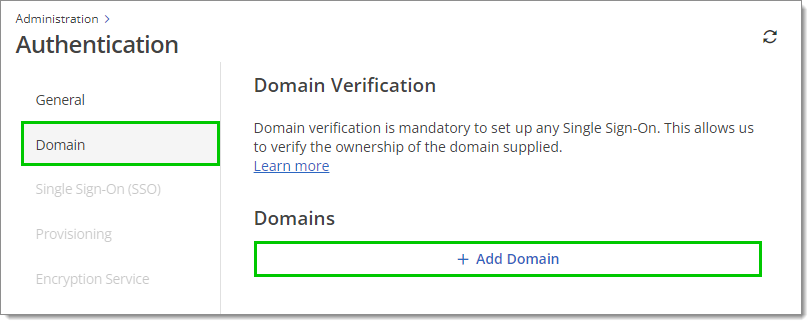

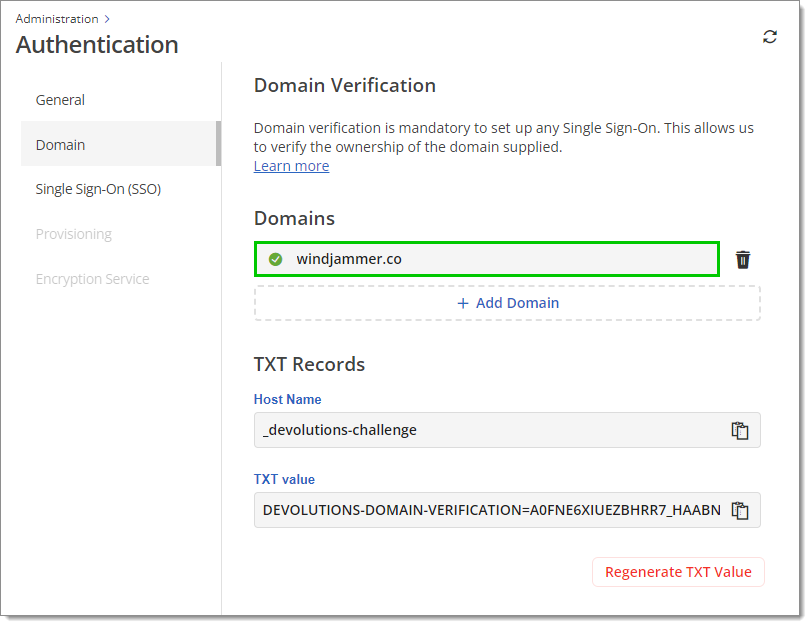

Aller à Administration – Authentification – Domaine, puis cliquer sur Ajouter un domaine.

Administration – Authentication – Domain – Add domain -

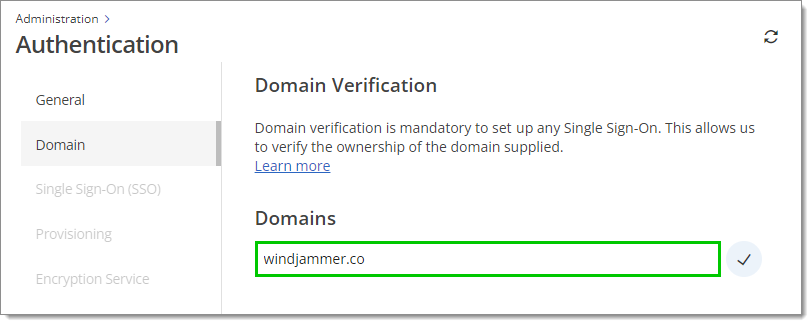

Renseigner le domaine, puis cliquer sur la coche pour lancer le processus de vérification.

Domain Pour des raisons de sécurité, seuls les courriels qui se terminent par le nom de votre domaine sont autorisés à se connecter à Devolutions Hub en utilisant l'authentification Okta. Par exemple, si les courriels des employés sont au format "bob@windjammer.co", le domaine est "windjammer.co".

-

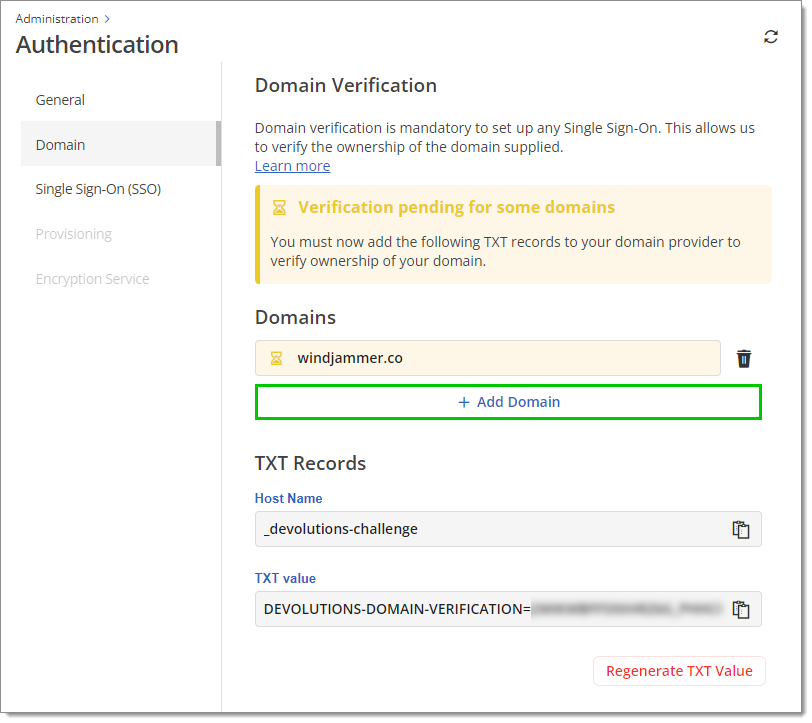

Pour avoir plusieurs domaines, cliquer à nouveau sur Ajouter un domaine, remplir votre autre domaine, puis cliquer sur la coche. Répéter ce processus pour chaque domaine que vous souhaitez ajouter.

Multiple domains -

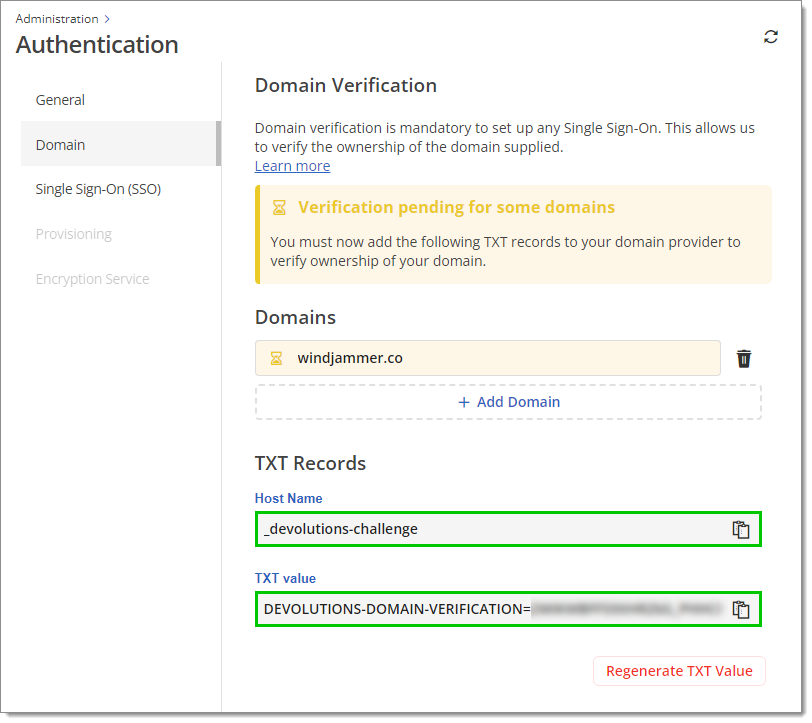

Créer un enregistrement DNS TXT en utilisant le nom d'hôte et la valeur TXT fournis. Cela nous permet de vérifier la propriété du ou des domaines fournis.

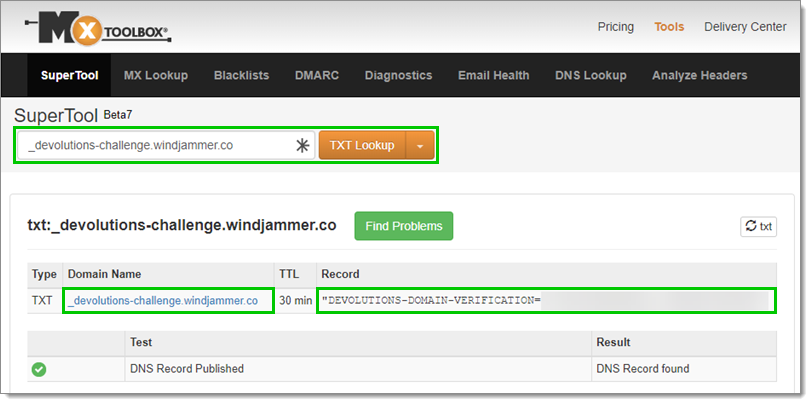

Host name and TXT value Il est recommandé de vérifier que la configuration est adéquate en utilisant des outils de requête DNS tels que MXToolBox ou whatsmydns.net. L'exemple ci-dessous utilise l'outil de recherche TXT de MXToolBox. La première partie du nom de domaine doit correspondre au nom d'hôte dans Devolutions Hub et l'enregistrement doit correspondre à la valeur TXT dans Devolutions Hub également.

Les enregistrements DNS TXT peuvent prendre un certain temps à se propager.

DNS TXT Record in MXToolBox -

Attendre la vérification du domaine. Après vérification réussie, une coche dans un cercle vert s'affichera à côté du domaine. Procéder à la configuration de l'authentification unique (SSO) pendant le processus de vérification ; cependant, le provisionnement des utilisateurs devient accessible uniquement une fois le domaine vérifié.

Verified domain Cette validation dure 48 heures et ne redémarre pas automatiquement après cette période. Si l'enregistrement TXT n'est pas configuré dans les 48 heures, le statut de validation sera Expiré. Si cela se produit, cliquez sur Réessayer.

Si des problèmes surviennent lors de la tentative de vérification du domaine, consultez notre guide de dépannage pour la validation de domaine.

-

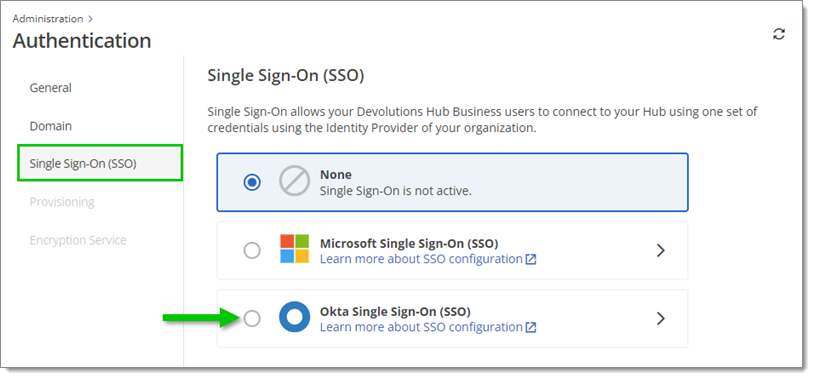

Aller à Administration – Authentification – Authentification unique (SSO), puis cliquer sur Okta authentification unique (SSO) pour être redirigé vers la page de configuration.

Administration – Authentication – Single sign-on (SSO) – Okta single sign-on (SSO) -

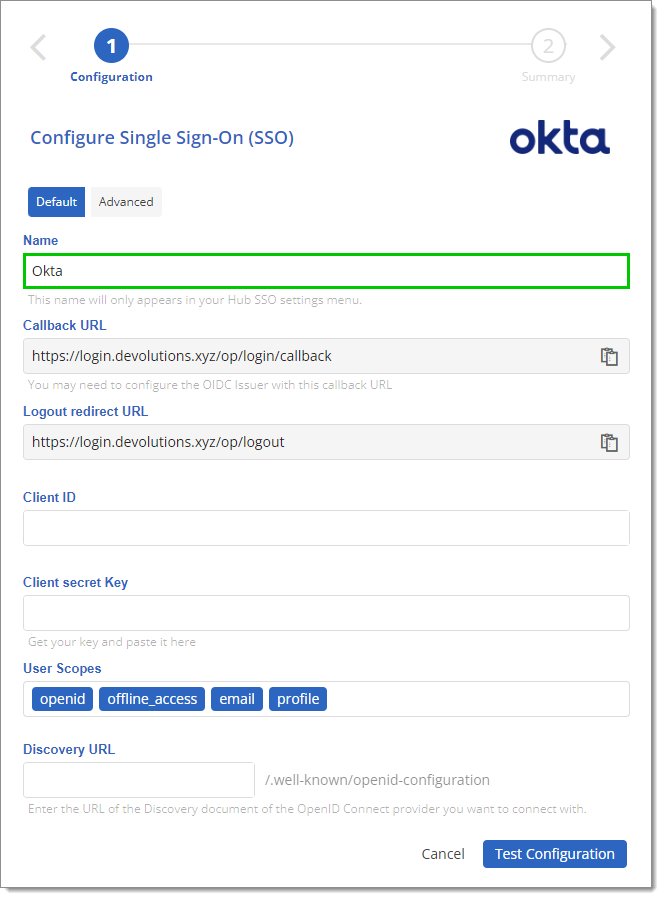

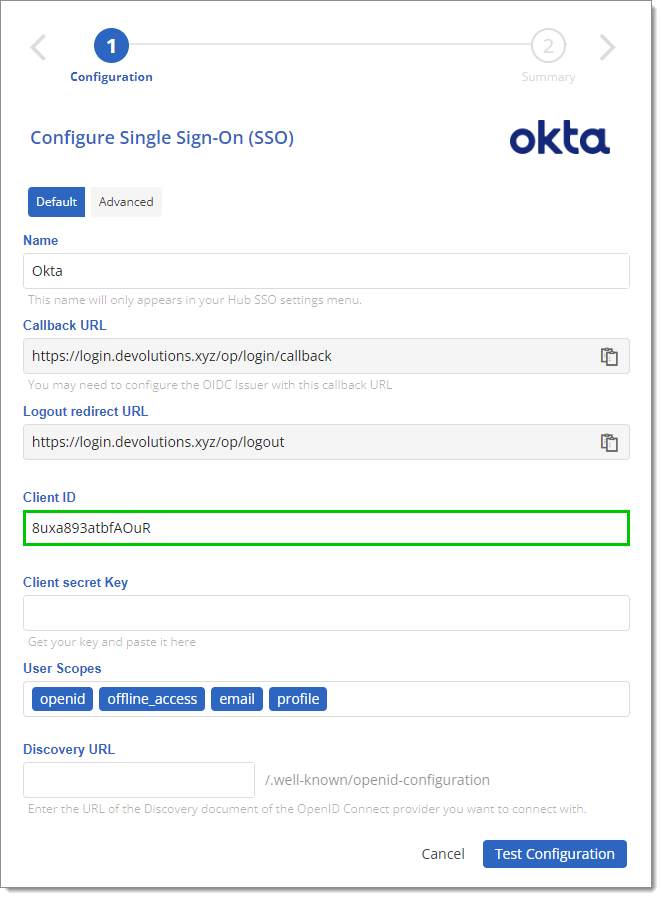

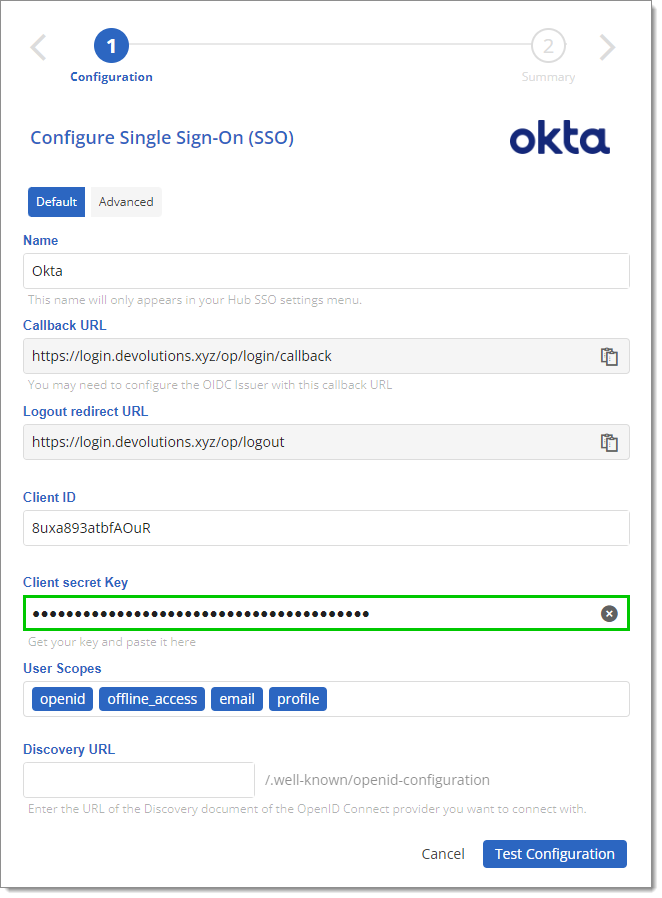

Nommer la configuration SSO. Ce nom n'apparaîtra que dans le menu des paramètres SSO de Devolutions Hub. Le nom par défaut est "Okta".

Configuration name Ne fermez pas cette page de configuration, car les étapes suivantes vous indiqueront où trouver les informations à saisir dans ses champs.

Dans Okta

-

Se connecter au compte Okta.

-

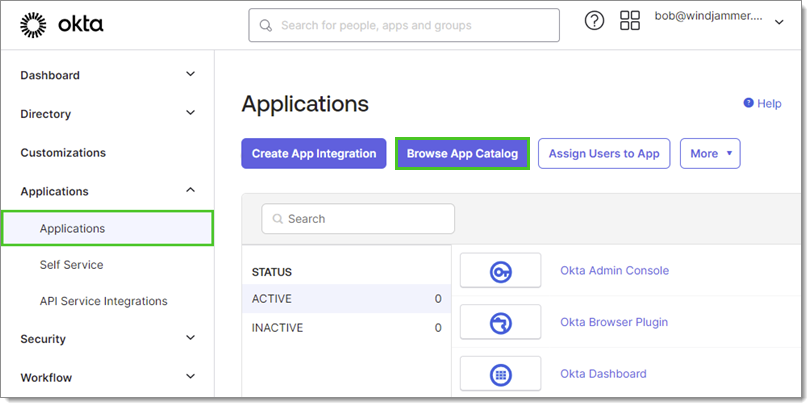

Dans Applications, cliquer sur Parcourir le catalogue d'applications.

Applications – Browse App Catalog -

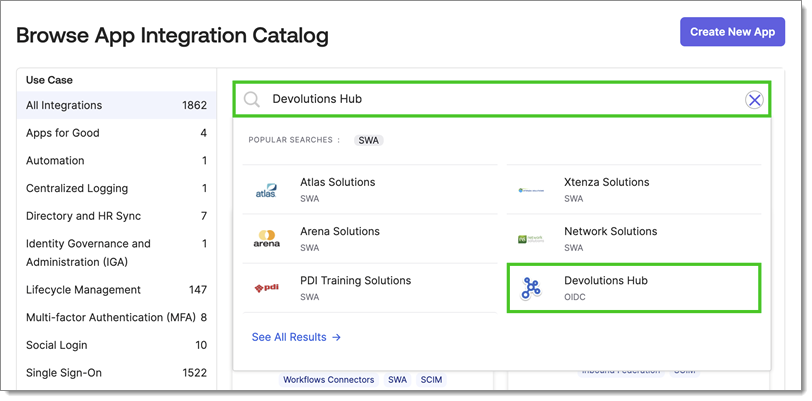

Rechercher Devolutions Hub, puis cliquer sur l'application dans les résultats de recherche.

Search for -

Cliquer sur Ajouter une Intégration en haut.

-

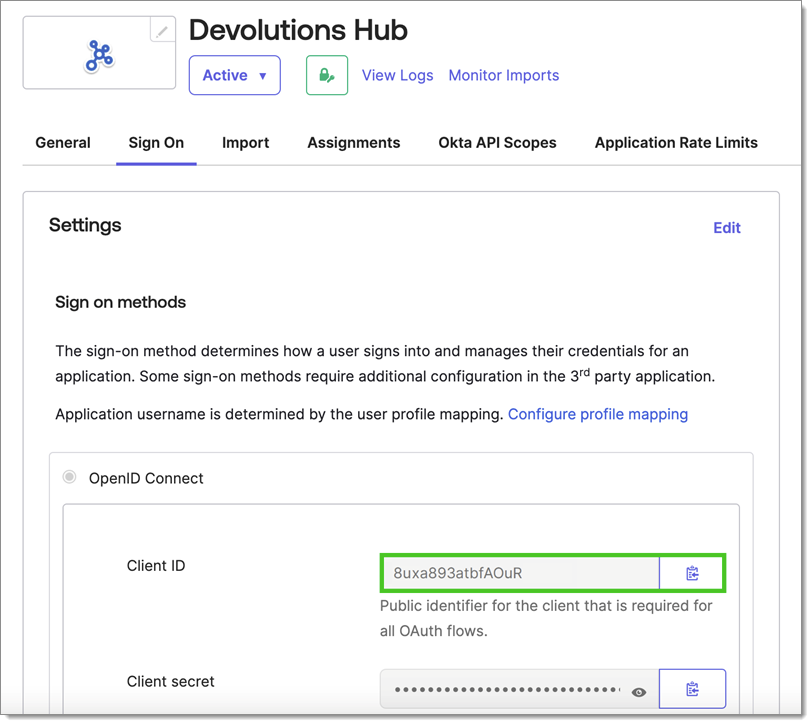

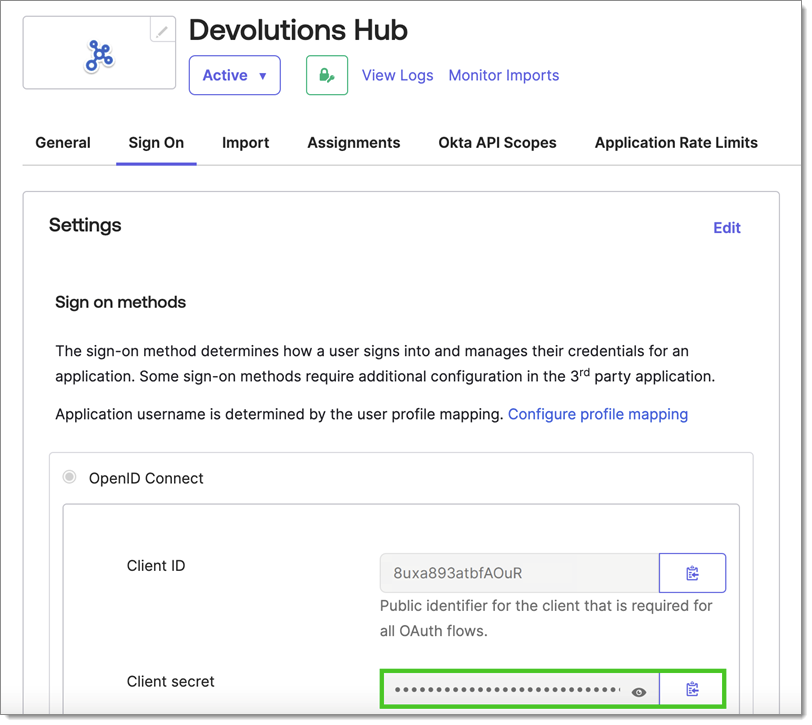

Dans l'onglet Connexion, copier le Client ID.

Copy the client ID

Dans Devolutions Hub Business

-

Retourner à la page Configurer l'authentification unique (SSO), coller le Client ID de la dernière étape dans le champ portant le même nom.

Paste the client ID

Dans Okta

-

Retourner à l'onglet Connexion, copier le Client secret.

Copy the client secret

Dans Devolutions Hub Business

-

Retourner à la page Configurer l'authentification unique (SSO), coller le Client secret de la dernière étape dans le champ Clé du secret client.

Paste the client secret -

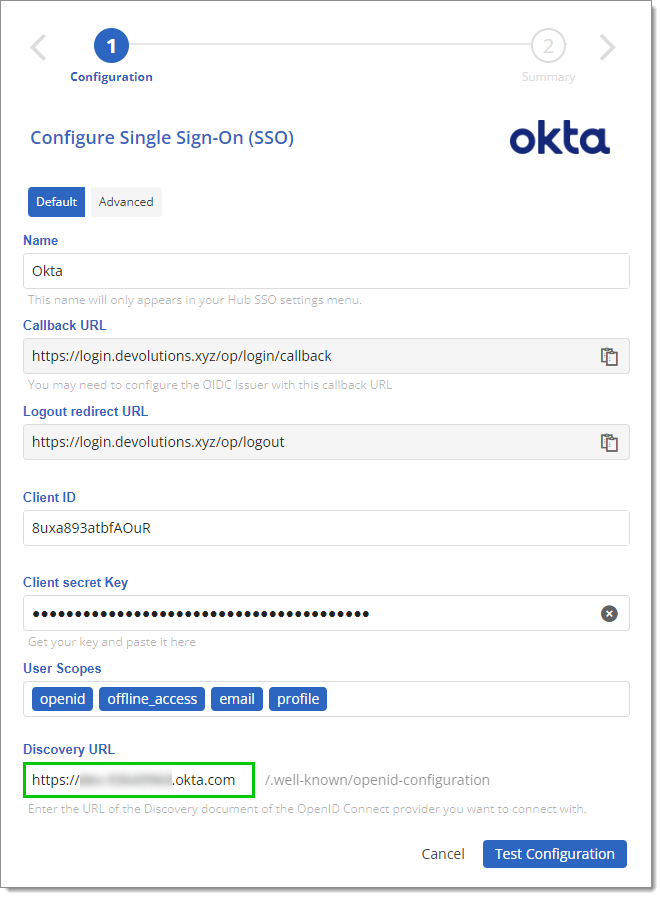

Dans URL de découverte, entrer l'URL utilisée pour accéder à Okta, sans la partie "-admin".

Ne testez pas encore la connexion, car les utilisateurs doivent d'abord être affectés à l'application.

Discovery URL

Dans Okta

-

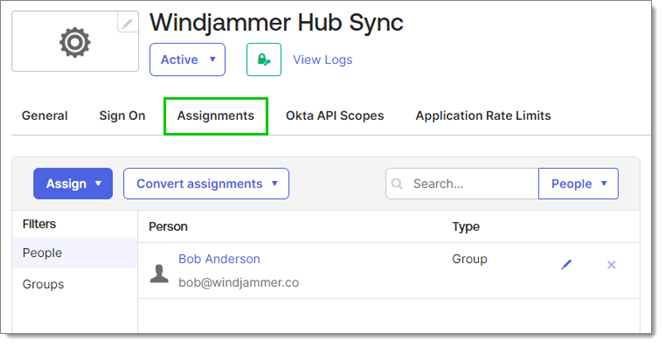

Dans l'onglet Affectations, s'assurer que chaque utilisateur utilisé pour tester la configuration est affecté à l'application. Pour plus de détails, voir la documentation de Okta sur la gestion des utilisateurs et l'affectation des applications.

Assignments

Dans Devolutions Hub Business

Tester la configuration dans Devolutions Hub. Une nouvelle fenêtre s'ouvre pour vous connecter à Devolutions Hub via Okta. Une fois connecté, un message de succès apparaît.

Si la fenêtre contextuelle ne s'affiche pas, le navigateur ou une extension de navigateur peut la bloquer. Modifiez les paramètres du navigateur et/ou de l'extension. Si cela ne fonctionne toujours pas, désactiver/supprimer l'extension ou changer de navigateur peut également résoudre le problème.

-

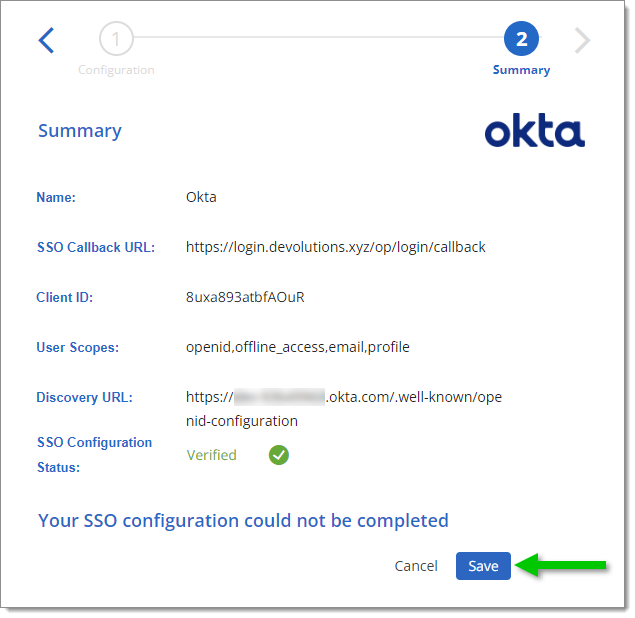

Cliquer sur Enregistrer dans le Résumé de la configuration Okta SSO.

Save the configuration

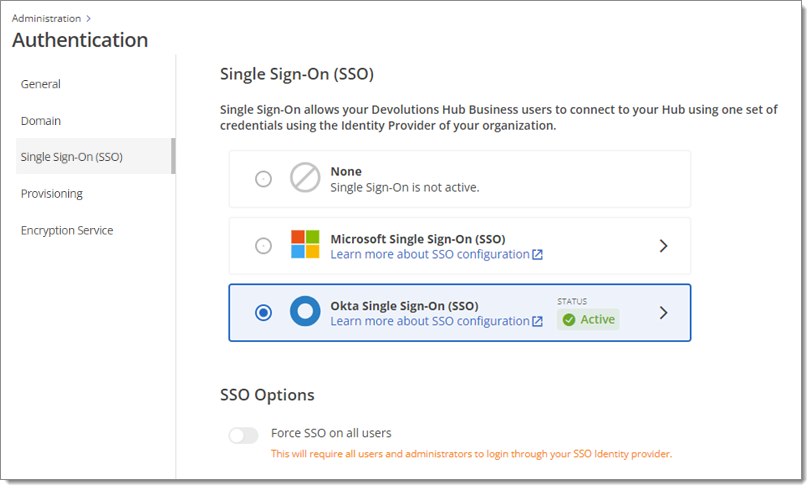

La configuration SSO est maintenant terminée. Une icône de coche verte devrait maintenant être visible à côté de la configuration, ce qui signifie que la configuration SSO via Okta est maintenant activée sur le Hub.

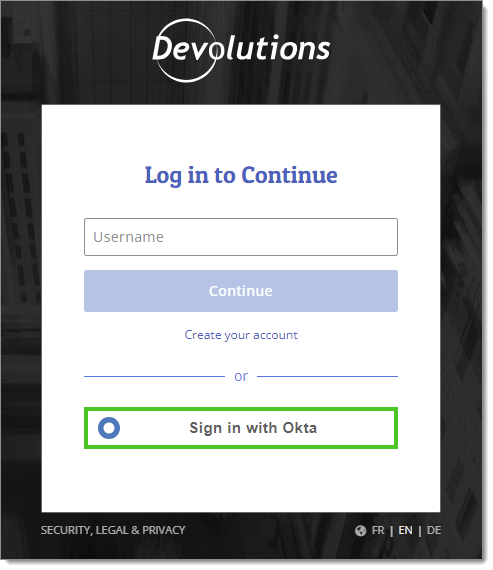

Lors de la connexion au Hub, cliquer sur Se connecter avec Okta.

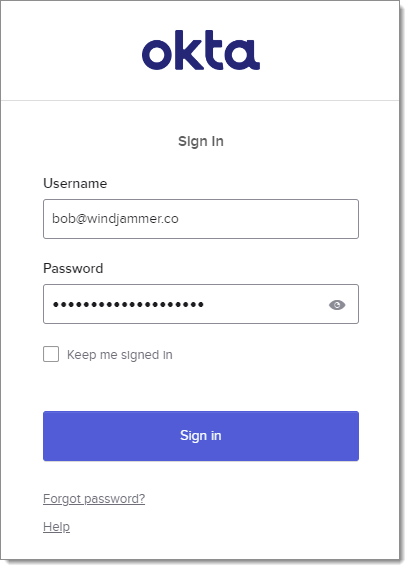

Une page de connexion Okta va s'ouvrir. Entrer les informations d'identification Okta et cliquer sur Se connecter. Le Hub sera alors accessible.

Synchroniser les utilisateurs et les groupes d'utilisateurs des fournisseurs vers le Hub en suivant les étapes de cette section. Voir d'abord la liste des fonctionnalités prises en charge ci-dessous.

Notez que nous ne supportons la synchronisation que dans une seule direction, d'Okta vers Devolutions Hub, spécifiquement pour les utilisateurs et les groupes. La synchronisation de Devolutions Hub vers Okta n'est pas prise en charge.

Créer des utilisateurs

Mettre à jour les attributs utilisateur

Désactiver les utilisateurs

Envoi de groupe

Dans Okta

-

Aller à l'application Devolutions Hub Business.

-

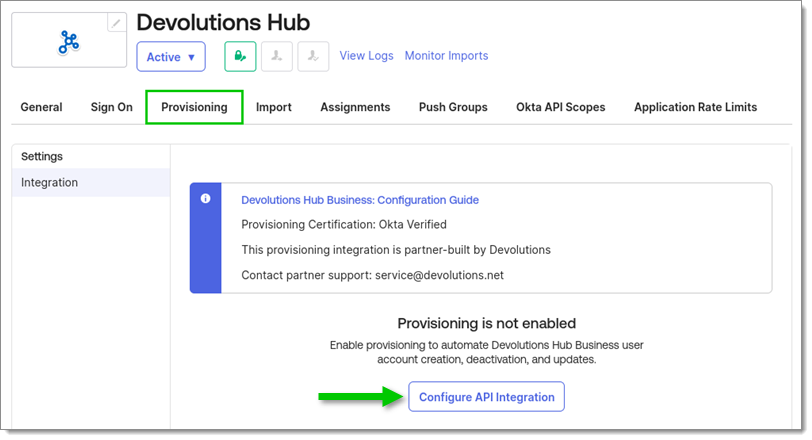

Dans l'onglet Provisionnement, cliquer sur Configurer l'intégration de l'API.

Provisioning – Configure API Integration -

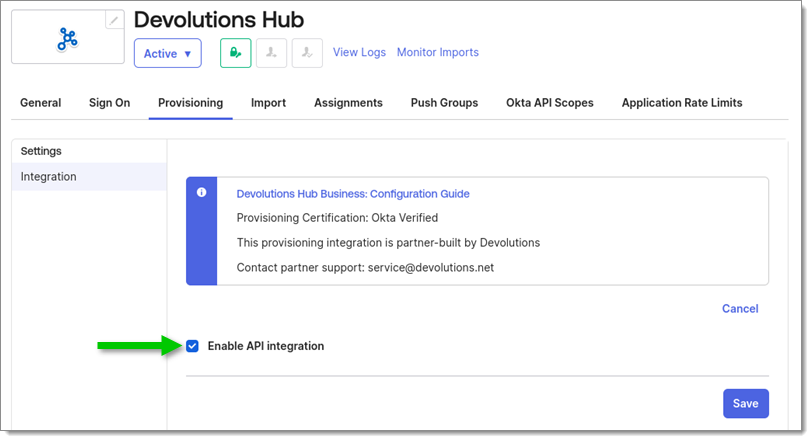

Cocher la case Activer l'intégration de l'API.

Enable API Integration

Dans Devolutions Hub Business

-

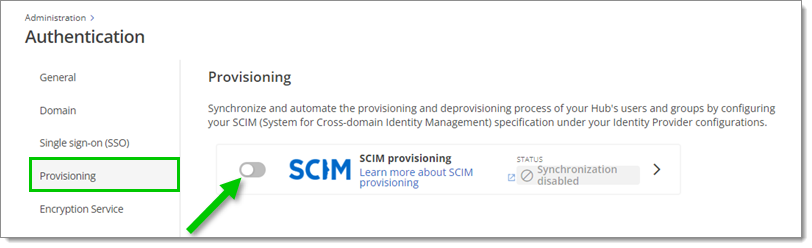

Aller à Administration – Authentification – Provisionnement et activer le provisionnement SCIM.

Enable SCIM provisioning -

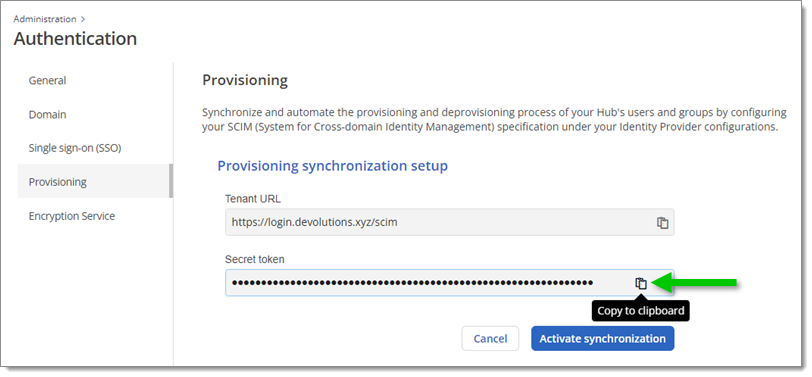

Copier le Jeton secret en cliquant sur l'icône Copier dans le presse-papiers à côté.

Copy the secret token

Dans Okta

-

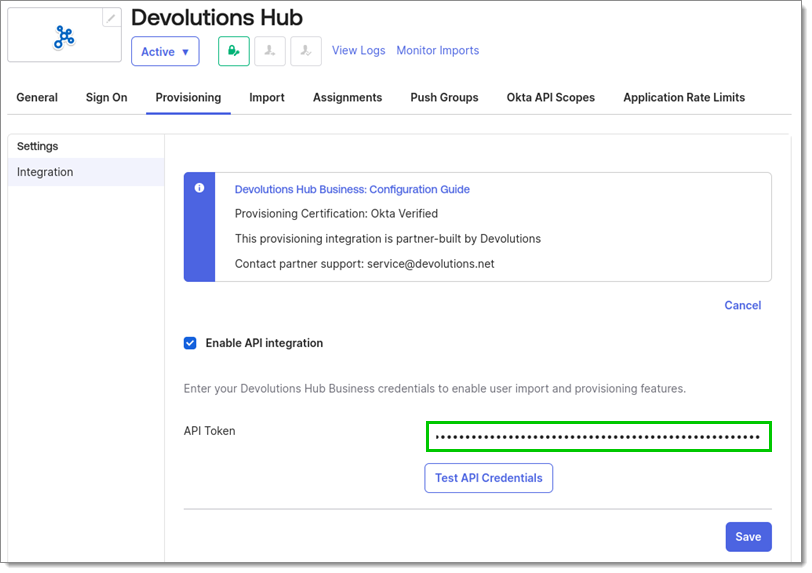

Revenir à l'onglet Provisionnement dans Okta, coller le Jeton secret de la dernière étape dans le champ Token API.

Paste the secret token -

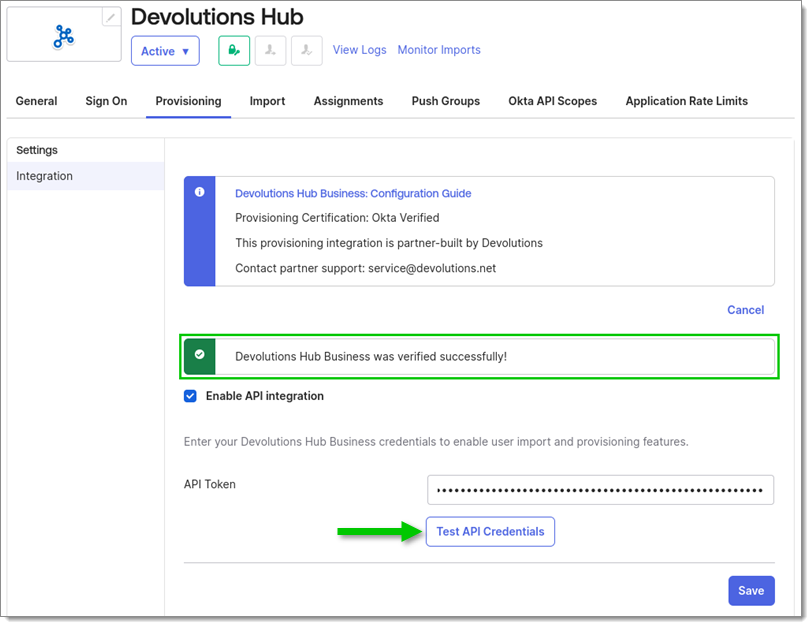

Cliquer sur Tester les informations d'identification de l'API. Un message de succès devrait apparaître.

Test API Credentials

Dans Devolutions Hub Business

-

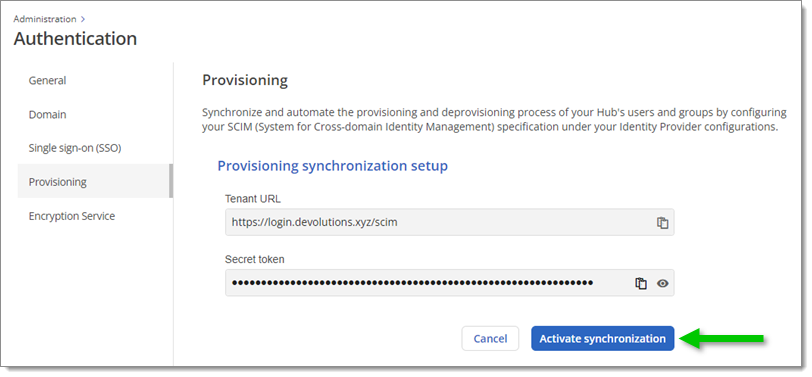

Revenir à la configuration de Provisionnement dans Devolutions Hub, cliquer sur Activer la synchronisation.

Activate synchronization

Dans Okta

-

Enregistrer la configuration de provisioning Okta.

-

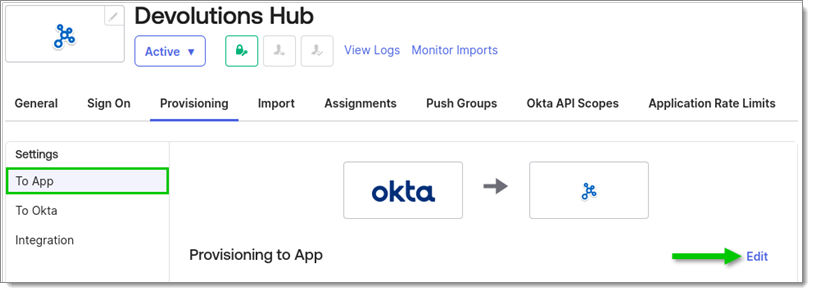

Toujours dans l'onglet Provisionnement, aller aux paramètres Vers l'application, puis cliquer sur Modifier.

Edit "To App" settings -

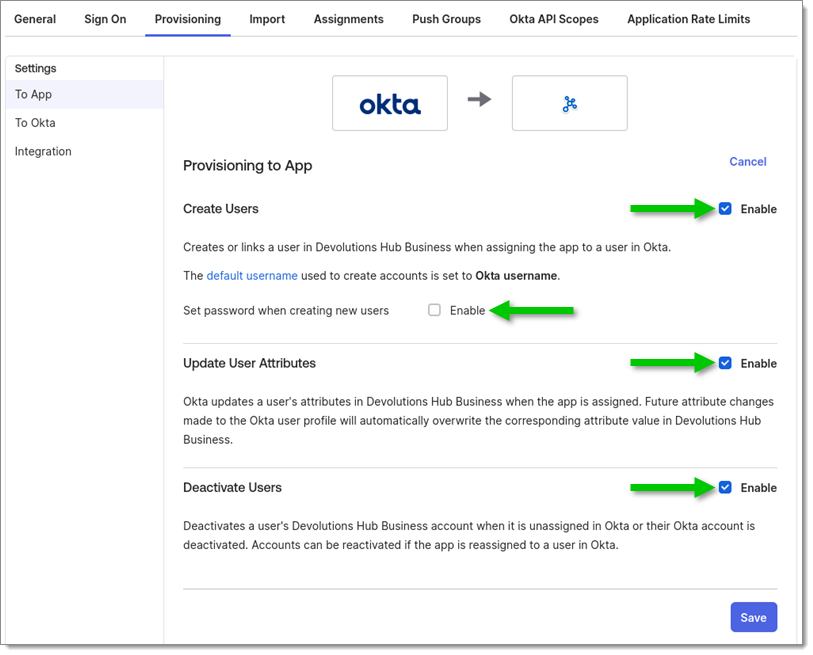

Activer/désactiver les paramètres suivants:

Activer:

Créer des utilisateurs

Mettre à jour les attributs

Désactiver les utilisateurs

Désactiver:

Définir un mot de passe lors de la création de nouveaux utilisateurs (sous le paramètre Créer des utilisateurs)

Enable/disable settings -

Sauvegarder les changements.

La synchronisation de Okta vers Devolutions Hub Business est maintenant configurée.

Il est possible d'attribuer des utilisateurs et des groupes pour être synchronisés. Pour plus de détails, consultez la documentation propre à Okta sur l'attribution d'applications aux utilisateurs et l'attribution d'une intégration d'application à un groupe.

Q: Pourquoi les utilisateurs reçoivent-ils toujours une invite de mot de passe après une connexion par authentification unique ?

A: Cette invite est liée à la clé privée. Lorsque les utilisateurs se connectent, ils sont invités à choisir comment la clé privée sera stockée. S'ils choisissent un mot de passe, ils devront le saisir la première fois qu'ils se connectent depuis un nouveau navigateur ou après avoir vidé le cache de leur navigateur.

Q: Peut-on désactiver cette invite de clé privée ?

R: Le seul moyen de désactiver l'invite de la clé privée est de configurer votre propre service de chiffrement. Pour plus de détails, voir l'article suivant.

Q: Comment peut-on ajouter des utilisateurs invités à notre Devolutions Hub ?

A: Si les utilisateurs invités font partie de Okta, ils peuvent être ajoutés grâce au processus de provisionnement. Une fois que les utilisateurs invités n'ont plus besoin d'accès, il suffit de les retirer de la configuration de provisionnement.

Q: L'ID ou le secret client fourni par votre organisation est invalide, veuillez contacter un administrateur de votre organisation.

A: Cela signifie très probablement que le secret du client a expiré dans Okta. La solution consiste à créer un nouveau secret et à le mettre à jour dans la configuration d'authentification unique de Devolutions Hub Business.

Q: Si l'option de forcer tous les utilisateurs et administrateurs à se connecter avec une authentification unique est activée, que se passerait-il si l'authentification unique échoue ?

A: Si l'authentification unique forcée est activée pour tous les utilisateurs, ils perdront l'accès à Devolutions Hub Business en cas de mauvaise configuration ou d'indisponibilité du fournisseur d'authentification unique. Il est fortement recommandé d'informer tous les utilisateurs existants dans Devolutions Hub Business de cette nouvelle méthode d'authentification avant l'activation. Sinon, voir Désactiver l'authentification unique forcée pour tous les utilisateurs dans Devolutions Hub Business en utilisant PowerShell pour désactiver temporairement la fonction.

Q: L'UPN d'un utilisateur peut-il être modifié ?

A: Devolutions Hub Business utilise l'UPN, pas le courriel, pour authentifier les utilisateurs dans la base de données. Modifier l'UPN change également les informations relatives à l'utilisateur. Devolutions Hub considère cela comme un nouvel utilisateur, ce qui nécessite de répéter le processus d'invitation.