Ce guide vous guide à travers les étapes pour configurer rapidement Devolutions PAM dans votre environnement, afin que vous puissiez protéger les comptes privilégiés, appliquer des politiques et contrôler l'accès à des informations sensibles avec un temps de configuration minimal.

-

Configurer un compte de service de domaine PAM.

Le compte de service du domaine PAM sera requis à un stade ultérieur. S'assurer de garder le nom d'utilisateur et le mot de passe à portée de main.

-

Une étape optionnelle consiste à créer un compte de test pour PAM.

-

S'assurer que le service d'ordonnancement est en cours d'exécution.

-

Configurer votre fournisseur de domaine PAM dans Devolutions Server en allant dans Administration – Accès privilégié – Fournisseurs.

-

Cliquer sur le signe plus en haut à droite pour ajouter un nouveau fournisseur.

-

Sélectionner Utilisateur de domaine et continuer.

-

Entrer la configuration requise et spécifier le compte service de domaine créé à l'étape 1. Cliquer sur Enregistrer.

-

Configurer la configuration de détection de compte (incitée lors de l'enregistrement du fournisseur PAM).

-

Sélectionner les UO où le compte privilégié (ou compte de test) est situé.

-

Cocher Démarrer l'analyse à l'enregistrement sous Actions. Cliquer sur Enregistrer.

-

Ouvrir les propriétés du fournisseur et naviguer jusqu'à l'onglet Politique de réservation.

-

Créer une politique de réservation et un coffre PAM.

-

Importer des comptes à partir du Scan.

Voici le niveau de risque associé à chaque compte découvert lors d'une analyse.

| Nom du groupe | Niveau de privilège | Description |

|---|---|---|

| Admins de domaine | Niveau 0 | Contrôle total sur les ressources de domaine. |

| Admins de l'entreprise | Niveau 0 | Contrôle total sur la configuration de la forêt. |

| Admins de schéma | Niveau 0 | Peut modifier le schéma AD. |

| Administrateurs | Niveau 0 | Administrateurs intégrés sur tous les contrôleurs de domaine. |

| Opérateurs de compte | Niveau 1 | Pouvoir gérer les comptes utilisateur/groupe. Risque d'escalade de privilèges. |

| Opérateurs de serveur | Niveau 1 | Peut se connecter localement aux DCs et gérer les services. |

| Opérateurs de sauvegarde | Niveau 1 | Pouvoir sauvegarder des fichiers système protégés ; souvent négligé. |

| Créateurs des stratégies de groupe propriétaires | Niveau 1 | Pouvoir créer/éditer des objets stratégie de groupe — pouvoir introduire une persistance. |

| Admins DNS | Niveau 1 | Pouvoir contrôler les zones DNS — potentiel de mystification de domaine. |

Configurer une entrée pour utiliser le compte PAM.

-

Configurer un compte de service de domaine PAM.

Le compte de service du domaine PAM sera requis à un stade ultérieur. S'assurer de garder le nom d'utilisateur et le mot de passe à portée de main.

-

Une étape optionnelle consiste à créer un compte de test pour PAM.

-

Installer le service PAM.

-

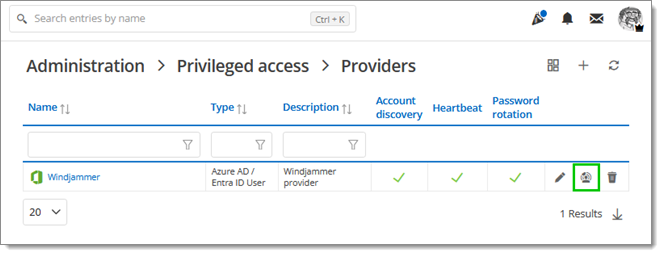

Configurer votre fournisseur de domaine PAM dans Devolutions Hub Business en allant à Administration – Accès privilégié – Fournisseurs.

-

Cliquer sur le signe plus en haut à droite pour ajouter un nouveau fournisseur.

-

Sélectionner Utilisateur de domaine et continuer.

-

Entrer la configuration requise et spécifier le compte service de domaine créé à l'étape 1. Cliquer sur Enregistrer.

-

Ouvrir les propriétés du fournisseur et naviguer jusqu'à l'onglet Politique de réservation.

-

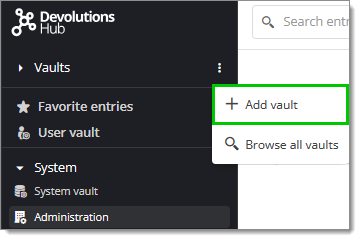

Créer une politique de réservation et un coffre PAM en cliquant sur Ajouter un coffre.

Configurer une entrée pour utiliser le compte PAM.

Exécuter la Détection de compte à côté du fournisseur.

Sélectionner les UO où le compte privilégié (ou compte de test) est situé.

Voici le niveau de risque associé à chaque compte découvert lors d'une détection de compte.

| Nom du groupe | Niveau de privilège | Description |

|---|---|---|

| Admins de domaine | Niveau 0 | Contrôle total sur les ressources de domaine. |

| Admins de l'entreprise | Niveau 0 | Contrôle total sur la configuration de la forêt. |

| Admins de schéma | Niveau 0 | Peut modifier le schéma AD. |

| Administrateurs | Niveau 0 | Administrateurs intégrés sur tous les contrôleurs de domaine. |

| Opérateurs de compte | Niveau 1 | Pouvoir gérer les comptes utilisateur/groupe. Risque d'escalade de privilèges. |

| Opérateurs de serveur | Niveau 1 | Peut se connecter localement aux DCs et gérer les services. |

| Opérateurs de sauvegarde | Niveau 1 | Pouvoir sauvegarder des fichiers système protégés ; souvent négligé. |

| Créateurs des stratégies de groupe propriétaires | Niveau 1 | Pouvoir créer/éditer des objets stratégie de groupe — pouvoir introduire une persistance. |

| Admins DNS | Niveau 1 | Pouvoir contrôler les zones DNS — potentiel de mystification de domaine. |

Après avoir sélectionné les paramètres de destination, de sécurité et de mot de passe, cliquer sur Importer.

Lire Activer l'élévation Just-in-Time et le provisionnement pour octroyer un accès temporaire privilégié à la demande.