Découvrir comment gérer des outils avec des privilèges élevés en utilisant le type de session PowerShell Remote dans Remote Desktop Manager. Cela établit une connexion à un hôte distant par le biais de sessions ps avec différentes informations d'identification.

Écouteur WinRM HTTPS est correctement configuré sur le poste de travail cible.

Un certificat SSL valide est utilisé avec une empreinte appropriée.

-

Ouvrir Remote Desktop Manager.

-

Cliquer sur Nouvelle entrée et rechercher terminal PowerShell (Remote).

-

Sélectionner terminaison PowerShell (Remote) comme type de session.

-

Entrer le nom, l'hôte et les identifiants.

Configurer plusieurs hôtes et sélectionner la destination au démarrage de la session.

-

Les informations d'identification élevées peuvent être une personnalisée de AD, un compte de gestion des accès privilégiés, ou toute autre entrée d'identifiants de Remote Desktop Manager.

-

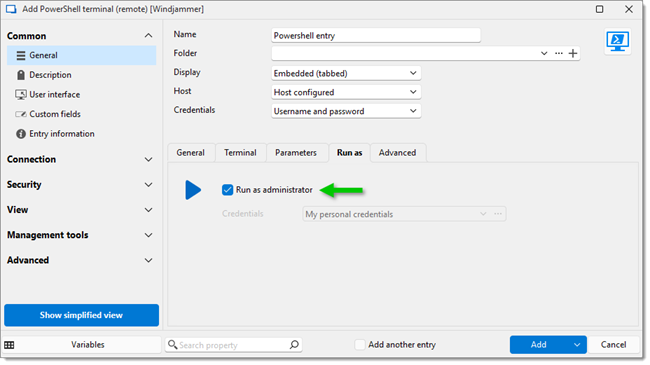

Pour élever les permissions, la session doit être configurée pour s'exécuter en tant qu'administrateur.

-

Naviguer vers l'onglet Run as.

-

Activer le paramètre Exécuter en tant qu'administrateur. Noter que le port 5986 - HTTPS (WinRM) est utilisé lors de l'exécution de l'entrée PowerShell en tant qu'administrateur.

Run as tab - Enable the setting Run as administrator -

Cliquer sur Ajouter pour enregistrer l'entrée PowerShell.

-

Exécuter l'entrée PowerShell.

-

Pour confirmer que la session s'exécute sous un compte privilégié, utiliser les commandes PowerShell suivantes :

Vérifier l'utilisateur actuel

whoami

Vérifier les permissions élevées

$currentPrincipal = New-Object Security.Principal.WindowsPrincipal([Security.Principal.WindowsIdentity]::GetCurrent())

$currentPrincipal.IsInRole([Security.Principal.WindowsBuiltInRole]::Administrator)