Le guide suivant fournit des étapes pour créer un fournisseur PAM utilisateur Entra ID pour Devolutions Hub Business.

Dans le portail Azure

Dans une page de navigateur, ouvrir le Portail Microsoft Azure et se connecter à votre compte.

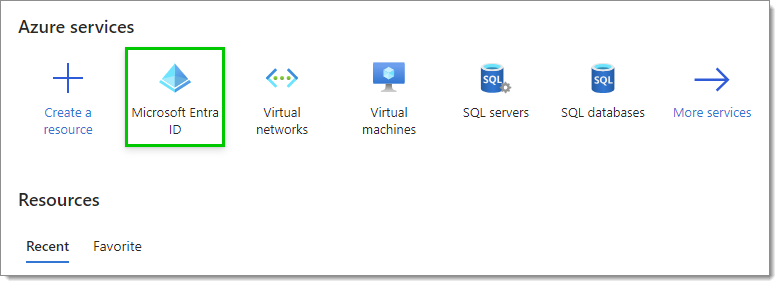

Sélectionner Microsoft Entra ID dans la section Azure Services. Si vous ne le voyez pas, cliquer sur More services pour faire apparaître d'autres services.

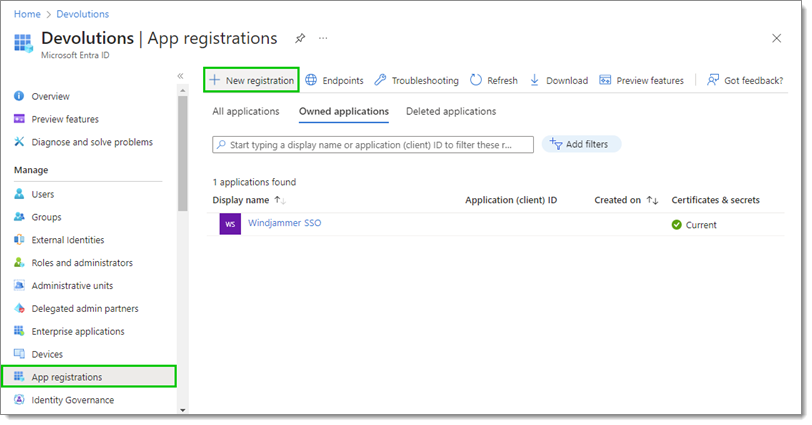

Dans Enregistrements d'applications, cliquer sur Nouvel enregistrement.

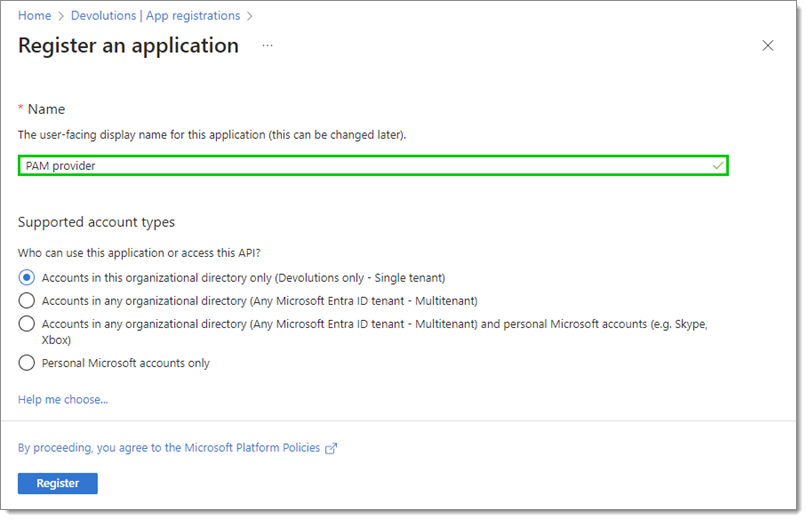

Définir le Nom de la nouvelle inscription.

Cliquer sur Enregistrer en bas lorsque terminé. Vous serez présenté avec un aperçu de votre application.

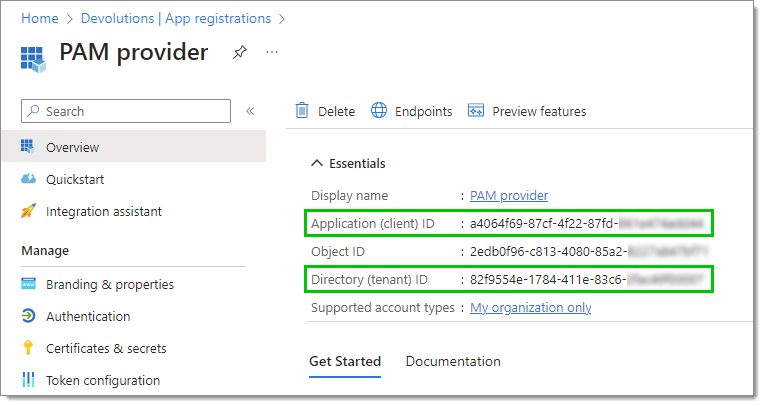

Localiser le ID d'application (client) et ID de répertoire (locataire). Vous aurez besoin de ces informations dans les étapes suivantes, donc ne fermez pas cette fenêtre.

Télécharger Devolutions Hub Services, et lancer l'installateur.

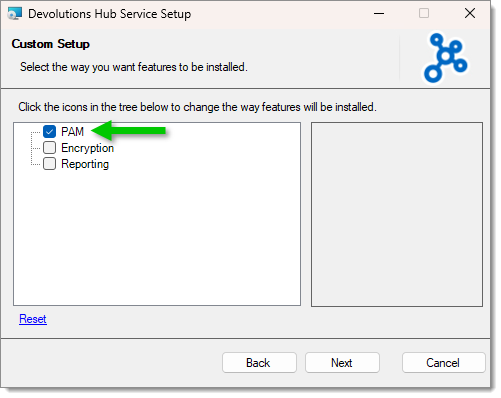

Après avoir lu et accepté le Contrat de licence utilisateur final, cocher PAM dans la liste des fonctionnalités de Configuration personnalisée.

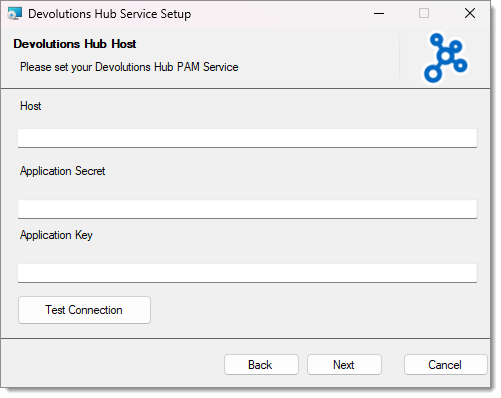

Entrer votre URL d'Hôte, ainsi que le Secret de l'application et la Clé de l'application. Vous pouvez ensuite tester votre connexion pour voir si tout fonctionne correctement. Cliquer sur Terminer.

Dans Devolutions Hub Business

-

Se connecter à votre hub.

-

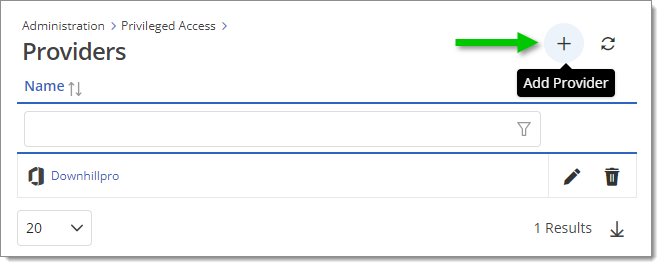

Aller à Administration – Privileged Access – Providers.

-

Cliquer sur Ajouter un fournisseur (+).

-

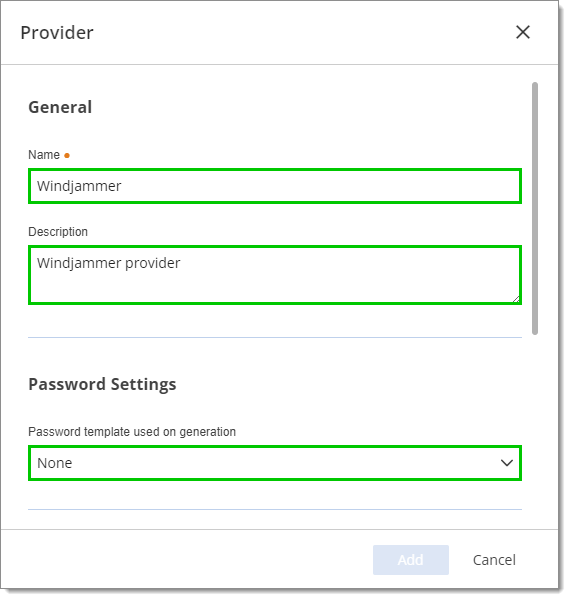

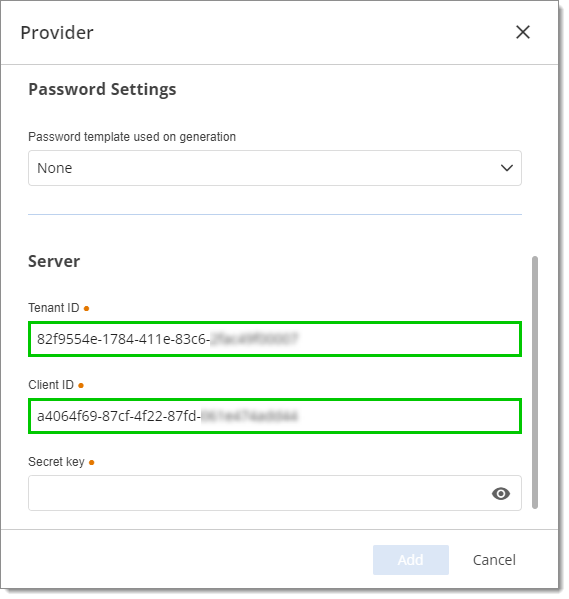

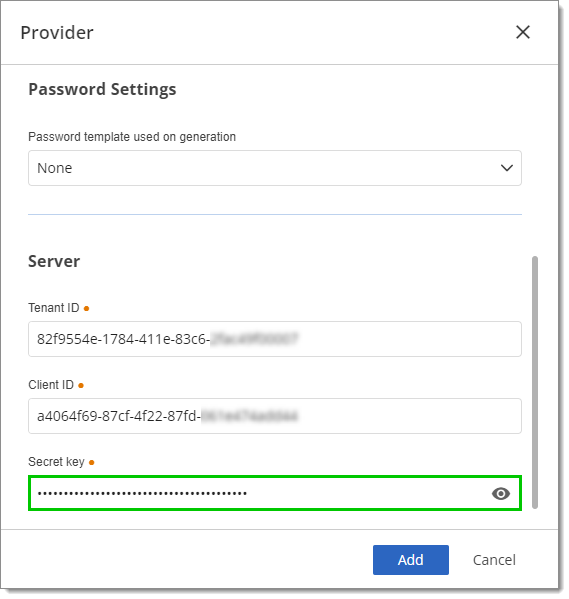

Entrer un Nom (obligatoire) pour votre fournisseur. Facultativement, entrer une Description et sélectionner un Modèle de mot de passe.

-

Entrer l'ID de locataire et l'ID client que vous avez précédemment localisés dans la page Aperçu de l'application d'entreprise de votre portail Azure.

Ne pas fermer la fenêtre des paramètres du fournisseur car il vous reste à entrer la Clé secrète. Suivre les étapes ci-dessous pour créer un secret client.

Dans le portail Azure

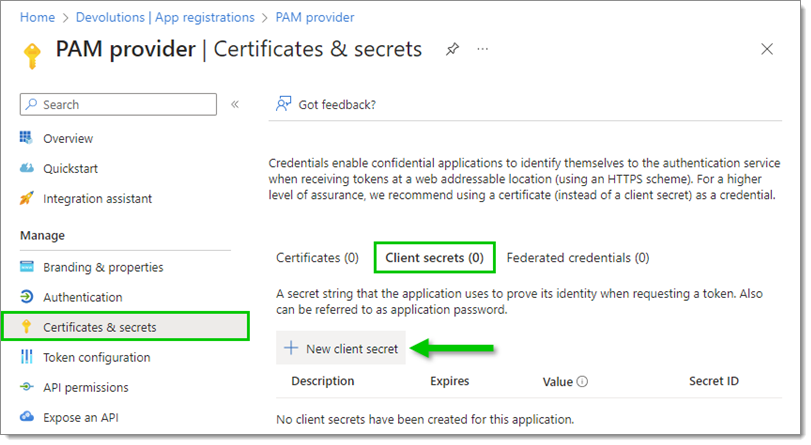

Dans Certificats & secrets, sélectionner Secrets client, puis cliquer sur Nouveau secret client.

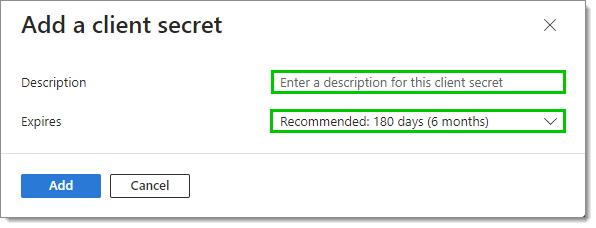

Entrer une Description et définir une date d'expiration (ou utiliser celle recommandée).

Cliquer Ajouter.

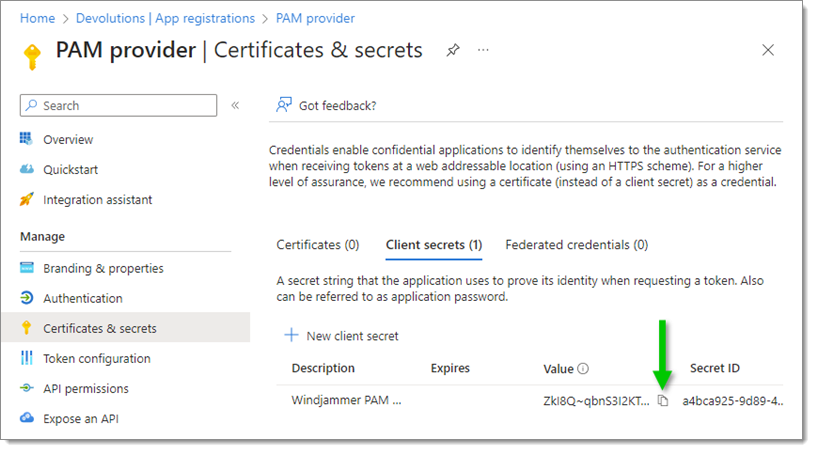

Copier la Valeur de votre nouveau secret client (pas l'ID du secret).

Dans Devolutions Hub Business

Coller la Valeur du secret client dans le champ Clé secrète.

Cliquer Ajouter.

Votre nouveau fournisseur a maintenant été ajouté à la liste des Fournisseurs.

Dans le portail Azure

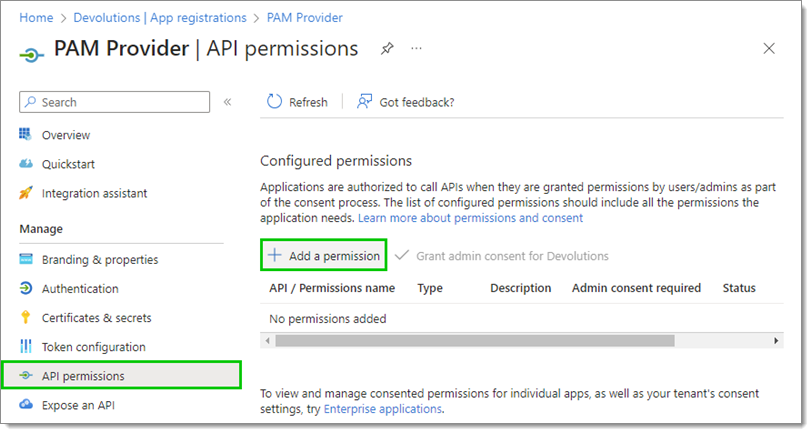

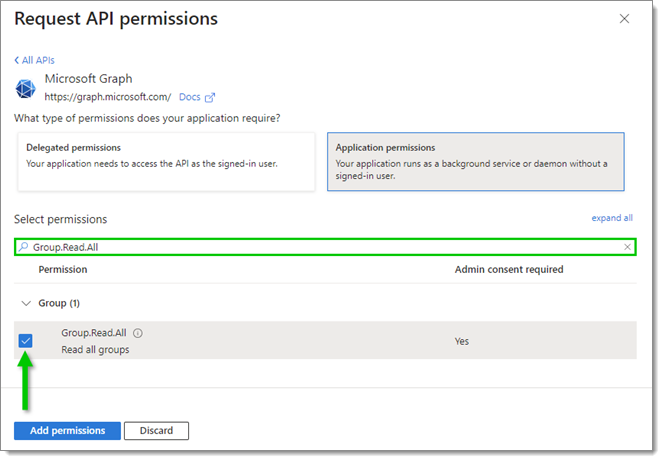

Sur la page de votre application récemment créée, aller à Autorisations API et cliquer sur Ajouter une autorisation.

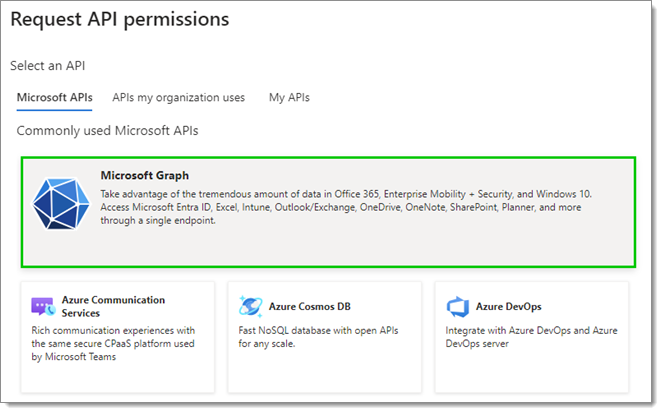

Sélectionner Microsoft Graph.

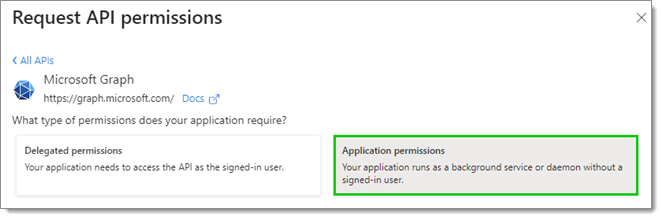

Sélectionner Autorisations d'application.

Localiser et cocher les cases à côté des permissions Microsoft Graph API suivantes :

Group.Read.All

RoleManagement.ReadWrite.Directory

User.Read.All

-

Cliquer sur Ajouter des permissions en bas.

-

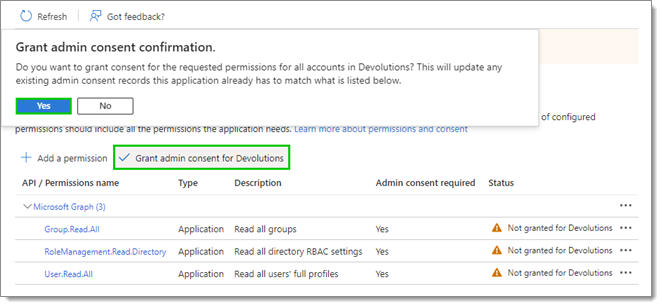

Cliquer sur Octroyer le consentement administrateur pour [votre organisation], puis confirmer en cliquant sur Oui.

Le Statut à côté de chaque permission devrait maintenant être mis à jour.

Dans le portail Azure

-

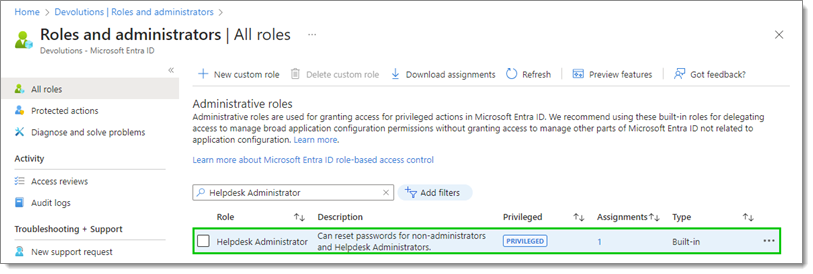

Revenir à Microsoft Entra ID, puis aller à Roles and administrators dans le menu de gauche.

S'assurer de revenir à l'aperçu principal de Microsoft Entra ID. Si vous allez à Roles and administrators tout en étant dans l'aperçu de votre enregistrement d'application ou application d'entreprise, par exemple, vous n'aurez accès qu'aux rôles administratifs disponibles pour cette section.

-

Dans Tous les rôles, rechercher le rôle Administrateur du support technique. Si les comptes gérés par le module PAM sont membres de rôles ou groupes d'administrateurs, alors rechercher également le rôle Administrateur de l'authentification privilégiée et compléter les prochaines étapes pour les deux rôles.

-

Cliquer sur le nom du rôle (ne pas cocher la case).

-

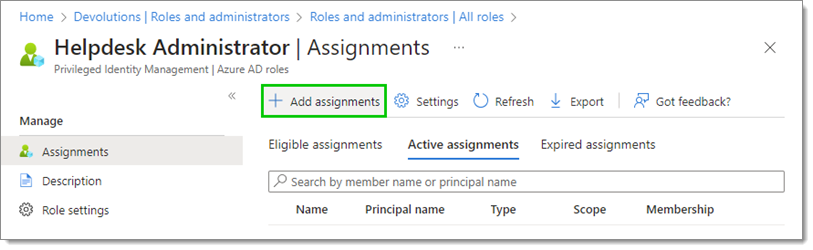

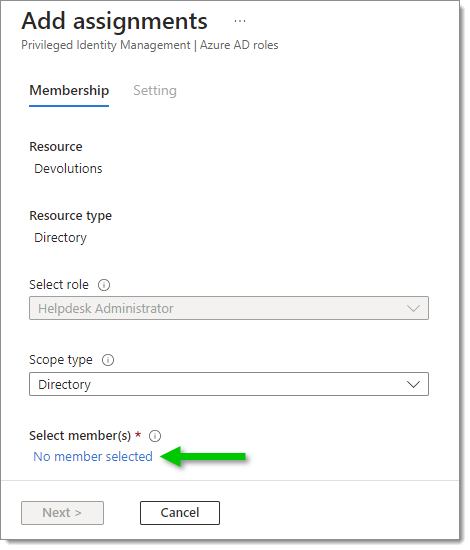

Cliquer sur Ajouter des affectations.

-

Cliquer sur Aucun membre sélectionné.

-

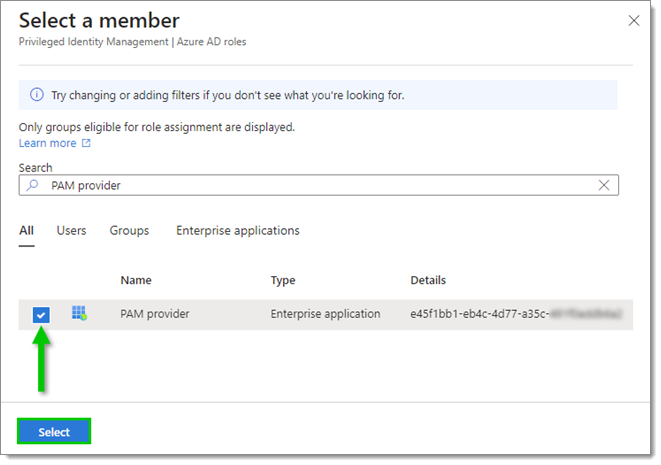

Rechercher dans la liste pour trouver l'application.

-

Cocher la case à côté de l'application, puis cliquer sur Sélectionner.

-

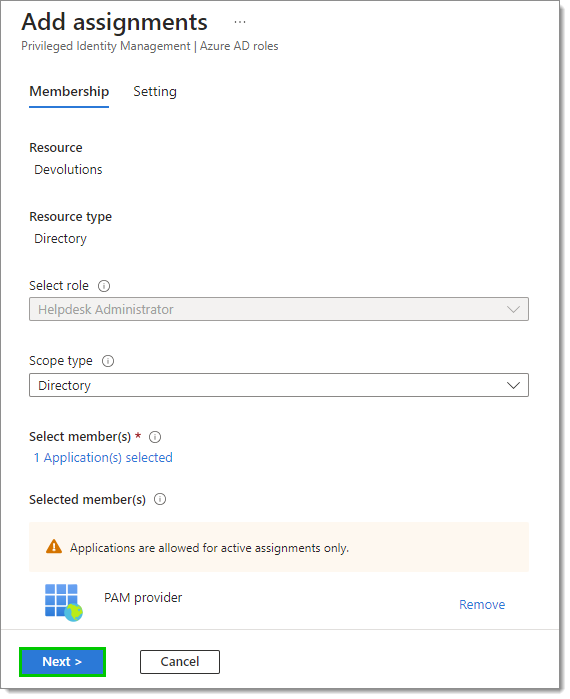

Cliquer sur Suivant.

-

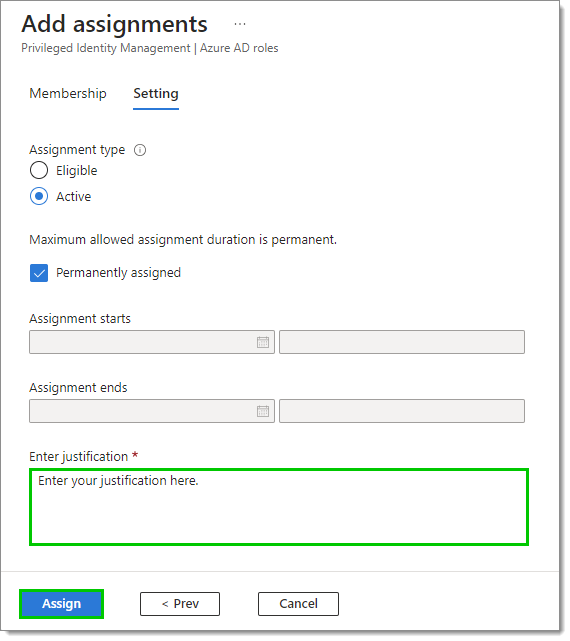

Entrer une justification pour l'affectation, puis cliquer sur Affecter.

Votre application a maintenant été ajoutée à la liste.

Votre application a maintenant été ajoutée à la liste.Si les comptes gérés par le module PAM sont membres de rôles ou groupes d'administrateurs, se souvenir de compléter les étapes ci-dessus avec le rôle Administateur de l'authentification privilégiée aussi.