Le guide suivant fournit des étapes pour créer un fournisseur PAM utilisateur Entra ID pour Devolutions Server.

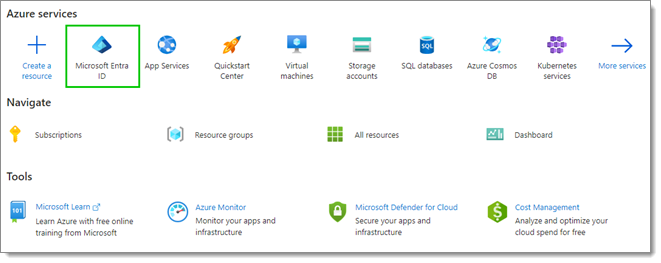

Dans une page de navigateur, ouvrir le Portail Microsoft Azure et se connecter à votre compte.

Sélectionner Microsoft Entra ID dans la section Services Azure. Si vous ne le voyez pas, cliquer sur Plus de services pour faire apparaître d'autres services.

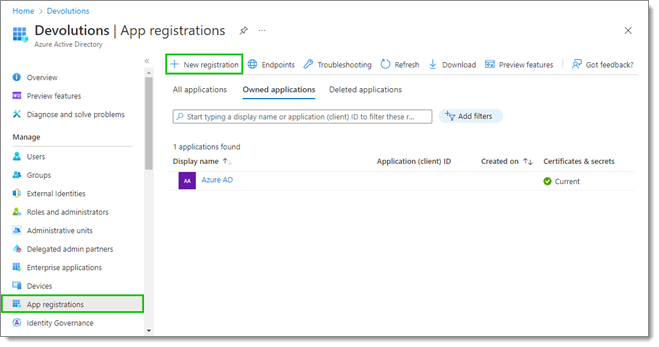

Dans Inscriptions d'applications, cliquer sur Nouvelle inscription.

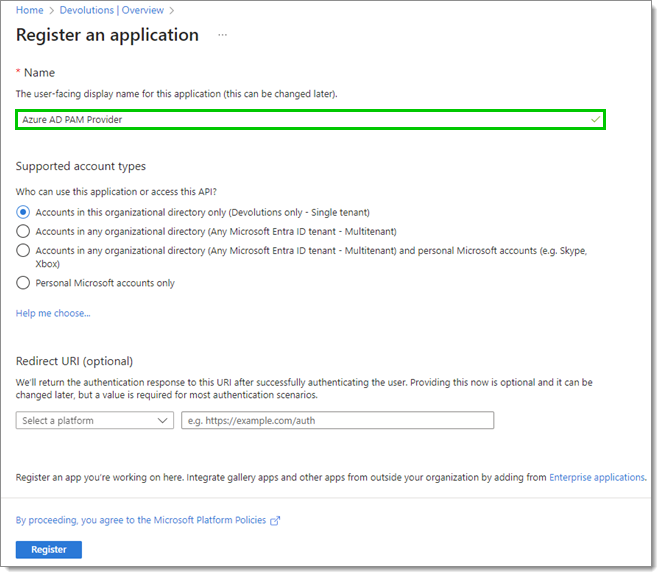

Définir le Nom de votre application.

Cliquer sur Enregistrer en bas une fois terminé.

Se connecter à votre Devolutions Server.

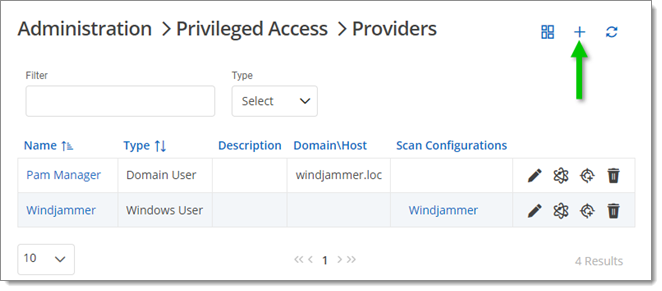

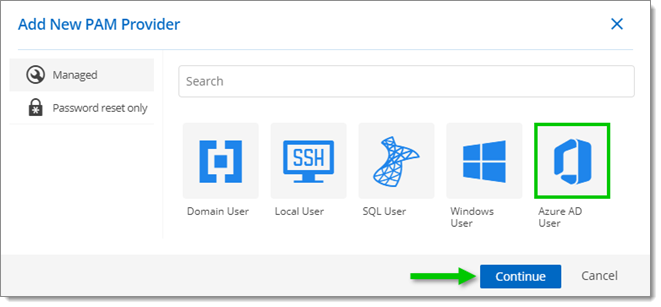

Aller à Administration – Privileged Access – Providers, puis cliquer sur Add.

Sélectionner Utilisateur Entra ID comme nouveau fournisseur PAM, puis cliquer sur Continuer.

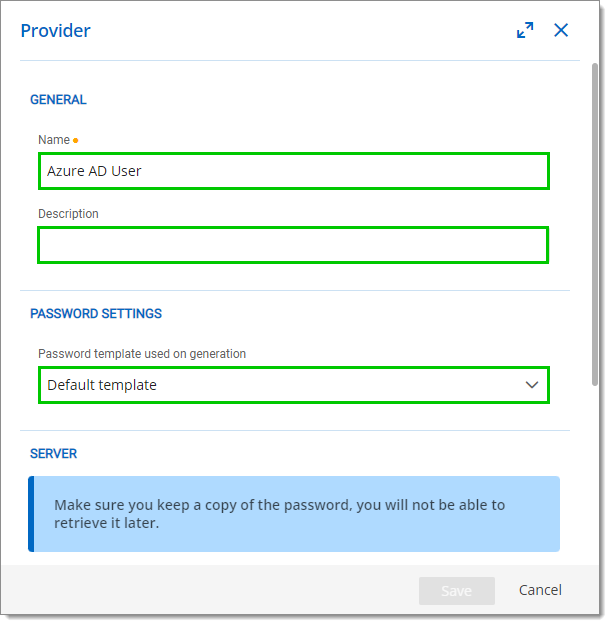

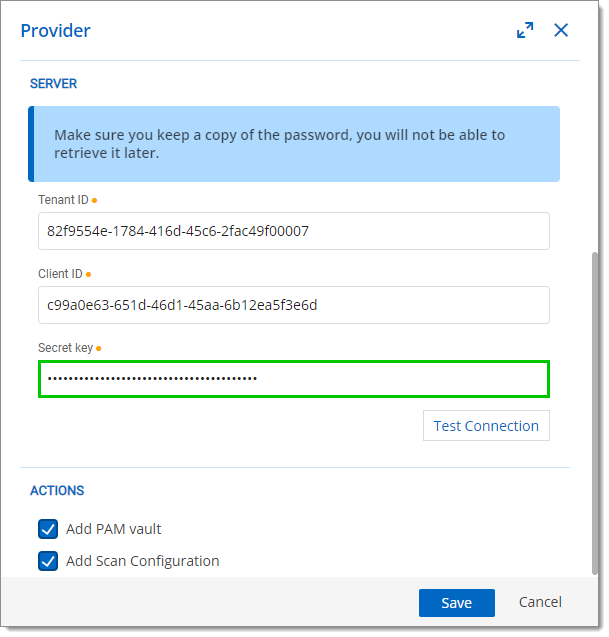

Dans la fenêtre Fournisseur, entrer un Nom (obligatoire) et une Description (facultative) pour votre nouveau fournisseur utilisateur Entra ID PAM. Si besoin, sélectionner un Modèle de mot de passe dans la liste déroulante.

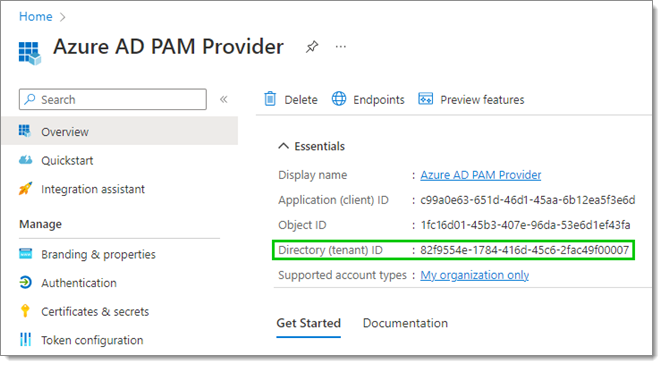

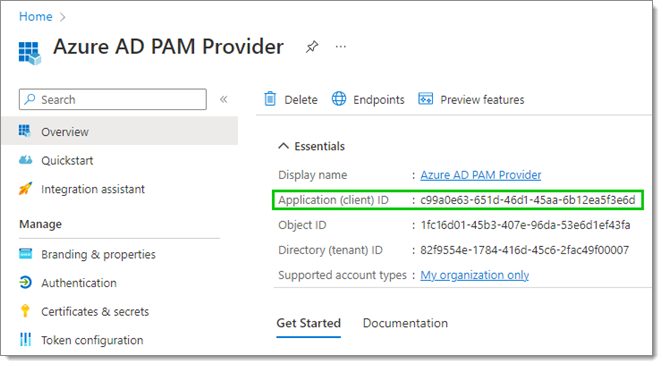

Dans l'Aperçu de votre nouvelle inscription d'application, copier l'ID de répertoire (locataire).

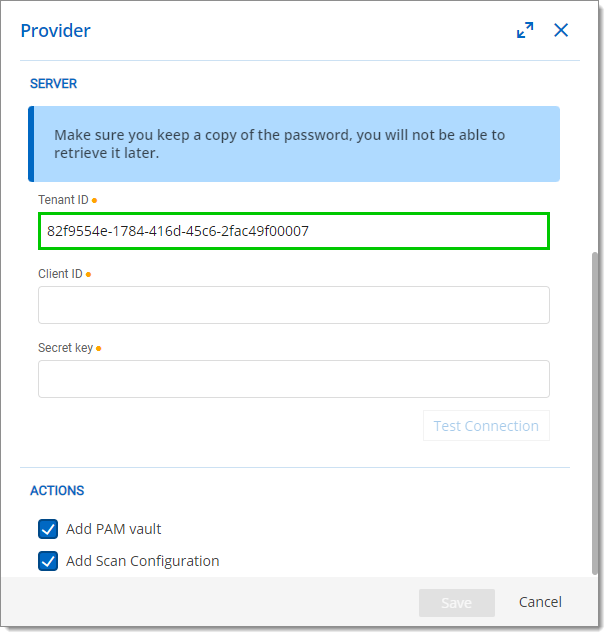

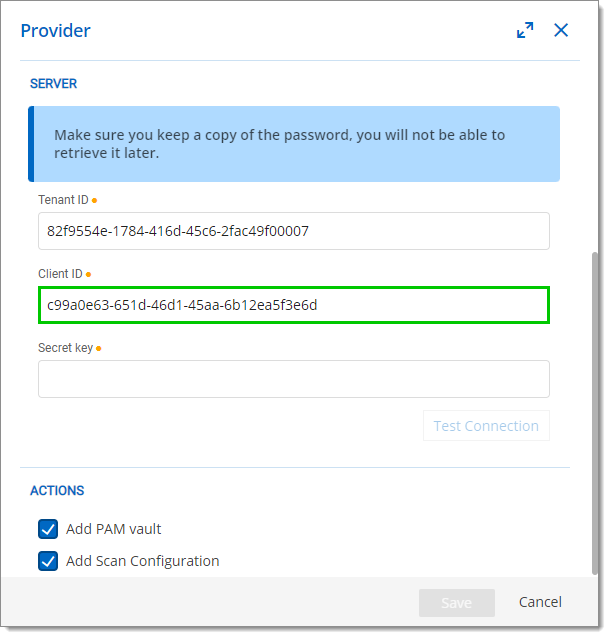

Coller l'ID copié à l'étape précédente dans le champ ID de locataire.

Toujours dans l'Aperçu de votre nouvel enregistrement d'application, copier l'ID d'application (client).

Coller l'ID copié à l'étape précédente dans le champ ID client.

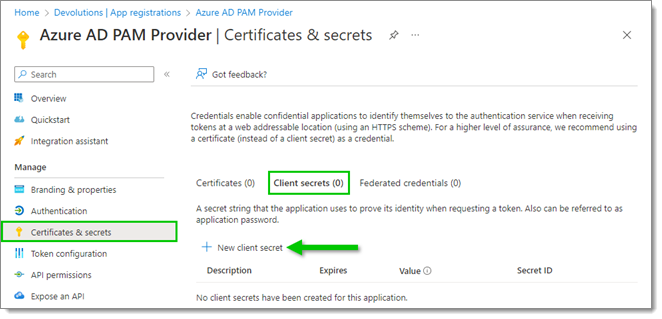

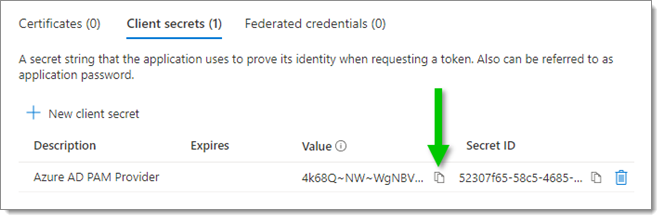

Dans Certificats & secrets, cliquer sur Secrets client, puis sur Nouveau secret client.

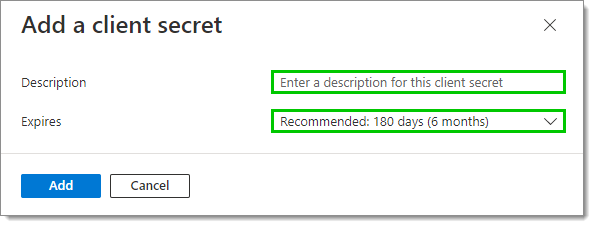

Dans la fenêtre Add a client secret, entrer une Description et sélectionner une date d'expiration pour ce secret client, selon vos meilleures pratiques internes de sécurité.

Cliquer sur Ajouter.

Copier la Valeur de ce nouveau secret client en cliquant sur l'icône Copier dans le presse-papiers à côté.

Coller la valeur copiée à l'étape précédente dans le champ Clé secrète.

Tester la connexion pour voir si elle fonctionne, puis cliquer sur Enregistrer. La fenêtre de Configuration de la détection de compte apparaîtra : la laisser ouverte car elle sera complétée à une étape ultérieure.

Attribuer des autorisations API comme décrit dans les étapes 20 à 26 n'est utile que si vous souhaitez effectuer une détection (analyse) de comptes Azure. Si ce n'est pas le cas, pour éviter d'attribuer des autorisations inutiles à l'application, passer à l'étape 27.

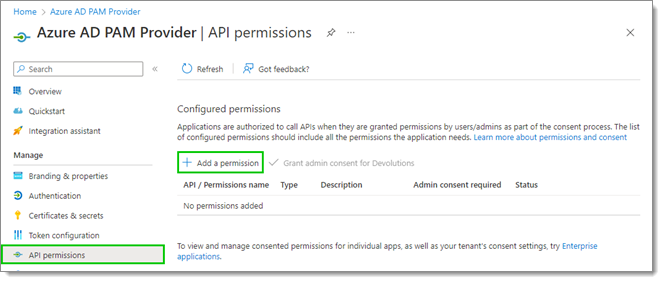

Dans Autorisations API, cliquer sur Ajouter une autorisation.

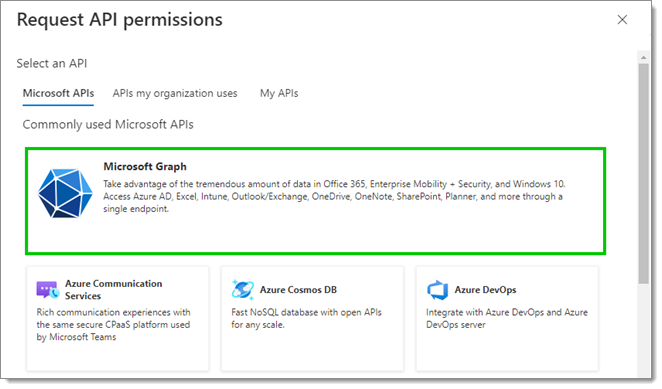

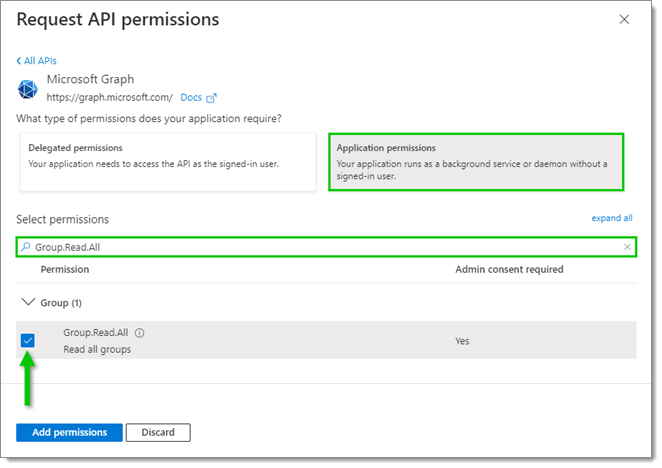

Dans la fenêtre Demande d'autorisations API, sélectionner Microsoft Graph.

-

Cliquer sur Application permissions, puis cocher les cases à côté des permissions Microsoft Graph API suivantes pour les sélectionner :

Group.Read.All

RoleManagement.Readwrite.Directory

User.Read.All

Select API permissions

Utiliser la barre de filtre au-dessus de la liste des permissions pour trouver celles que vous recherchez.

Lorsque toutes les permissions ci-dessus ont été sélectionnées, cliquer sur Add permissions en bas.

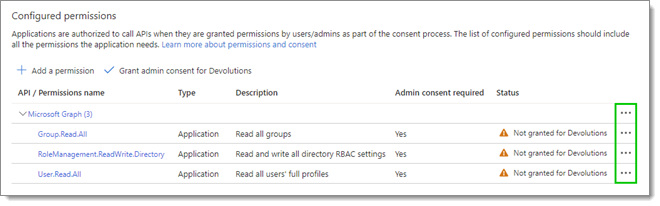

La liste des autorisations sera mise à jour pour inclure celles qui viennent d'être sélectionnées. Supprimer toutes autres autorisations inutiles en utilisant le bouton de points de suspension à côté.

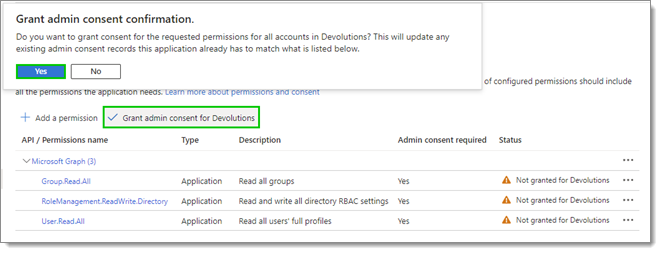

Les autorisations nécessitent le consentement de l'administrateur. Cliquer sur le bouton Octroyer le consentement d'administrateur pour < Votre Organisation >, puis cliquer sur Oui pour confirmer.

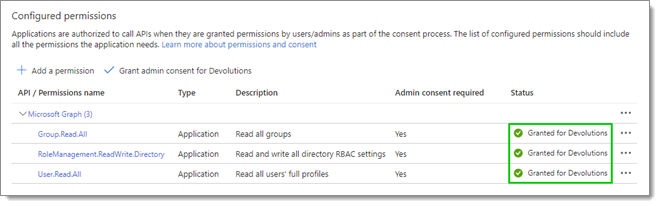

Pour confirmer que le consentement de l'administrateur a été accordé, vérifier le Statut de vos autorisations.

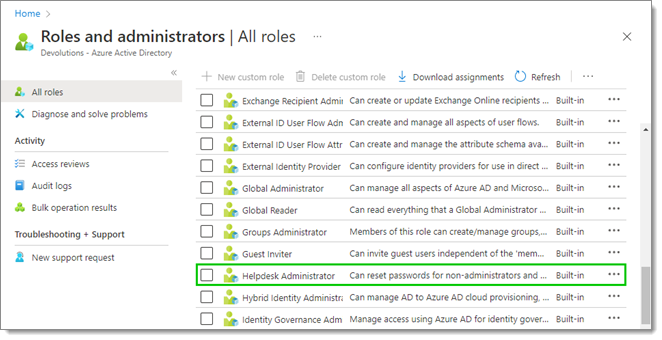

Pour octroyer à l'application la capacité de rotation des mots de passe, quitter les App registrations pour retourner à Entra ID, puis sélectionner Rôles et administrateurs dans le menu de gauche.

Dans Tous les rôles, cliquer sur le rôle Administrateur du service d'assistance. Si les comptes gérés par le module PAM sont membres de rôles ou de groupes administratifs –ou si la Gestion des Identités Privilégiées (PIM) est utilisée–, alors l'application nécessite le rôle Administrateur de l'authentification privilégiée.

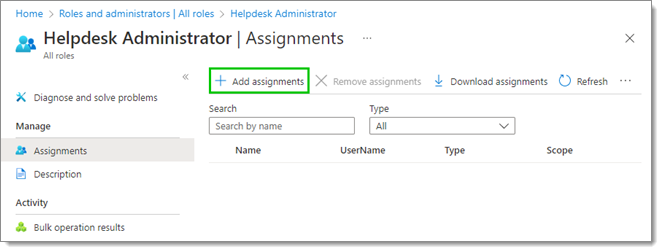

Dans Assignments, cliquer sur le bouton Add assignments.

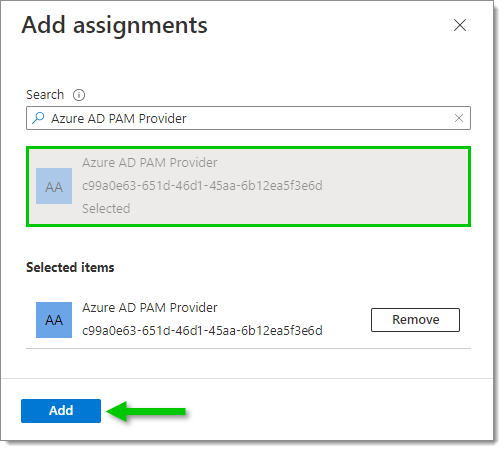

Filtrer la liste pour trouver l'application Azure précédemment créée, la sélectionner, puis cliquer sur Ajouter.

Votre nouvelle attribution devrait maintenant être affichée dans Attributions.

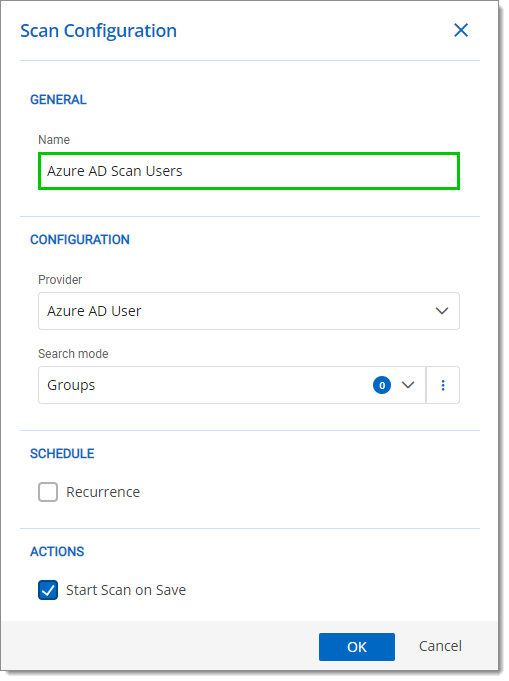

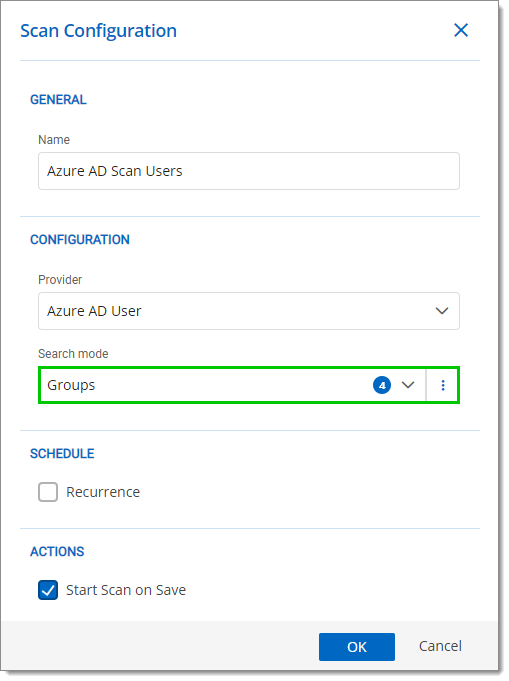

Les dernières étapes sont consacrées à configurer un scan pour ce fournisseur. Dans la fenêtre de Configuration de la détection de compte qui est apparue lorsque vous avez enregistré votre configuration de fournisseur à l'étape 19, sous Général, entrer un Nom pour cette configuration.

Sous Configuration, sélectionner Groupes ou Rôles dans la Liste déroulante mode de recherche. Filtrer le Mode de recherche pour des groupes ou rôles Entra ID spécifiques en cliquant sur le bouton Modifier à côté de la liste déroulante.

Cliquer sur OK lorsque la configuration est terminée.

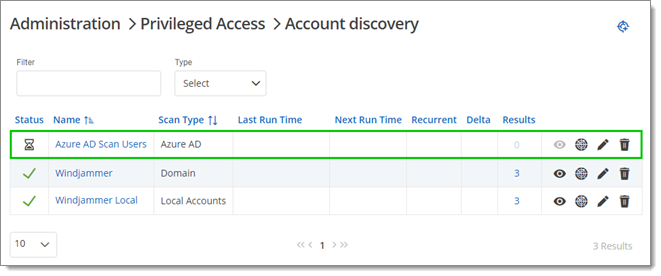

Dans Devolutions Server, aller à Administration – Accès privilégié – Configurations de détection de compte. Si l'option Lancer le scan à l'enregistrement a été laissée activée lors de la configuration de la détection de compte, le scan devrait avoir démarré automatiquement. Pendant le processus, la colonne Statut affiche une icône de sablier à côté de l'entrée de scan.

Lorsque le processus est terminé, l'icône de sablier se transforme en un symbole de coche verte. À ce moment, sélectionner des comptes et les importer dans les comptes privilégiés comme tout autre type de compte privilégié.