Découvrir comment gérer les outils avec des privilèges élevés en utilisant le type de session PowerShell à distance dans Remote Desktop Manager. Cela établit une connexion à un hôte distant via ps-sessions avec différentes informations d'identification.

WinRM écouteur HTTPS est correctement configuré sur le poste de travail cible.

Un certificat SSL valide est utilisé avec une empreinte adéquate.

-

Ouvrir Remote Desktop Manager.

-

Cliquer sur Nouvelle entrée et rechercher terminal PowerShell (à distance).

-

Sélectionner terminal PowerShell (à distance) comme type de session.

-

Entrer le nom, l'hôte et les informations d'identification.

Pouvoir configurer plusieurs hôtes et sélectionner la destination au démarrage de la session.

-

Les informations d'identification élevées peuvent être des informations personnalisées d'AD, un compte de gestion des accès privilégiés, ou toute autre entrée d'identifiants de Remote Desktop Manager.

-

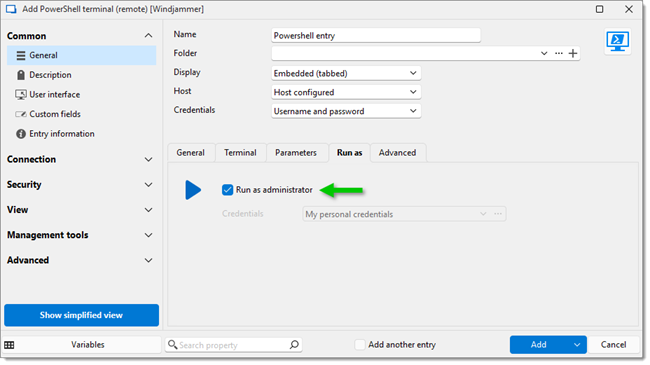

Pour élever les permissions, la session doit être configurée pour s'exécuter en tant qu'administrateur.

-

Naviguer vers l'onglet Exécuter en tant que.

-

Activer le paramètre Exécuter en tant qu'administrateur. Noter que le port 5986 - HTTPS (WinRM) est utilisé lors de l'exécution de l'entrée PowerShell en tant qu'administrateur.

Run as tab - Enable the setting Run as administrator -

Cliquer sur Ajouter pour enregistrer l'entrée PowerShell.

-

Exécuter l'entrée PowerShell.

-

Pour confirmer que la session fonctionne sous un compte privilégié, utiliser les commandes PowerShell suivantes :

Vérifier l'utilisateur actuel

whoami

Vérifier les permissions élevées

$currentPrincipal = New-Object Security.Principal.WindowsPrincipal([Security.Principal.WindowsIdentity]::GetCurrent())

$currentPrincipal.IsInRole([Security.Principal.WindowsBuiltInRole]::Administrator)