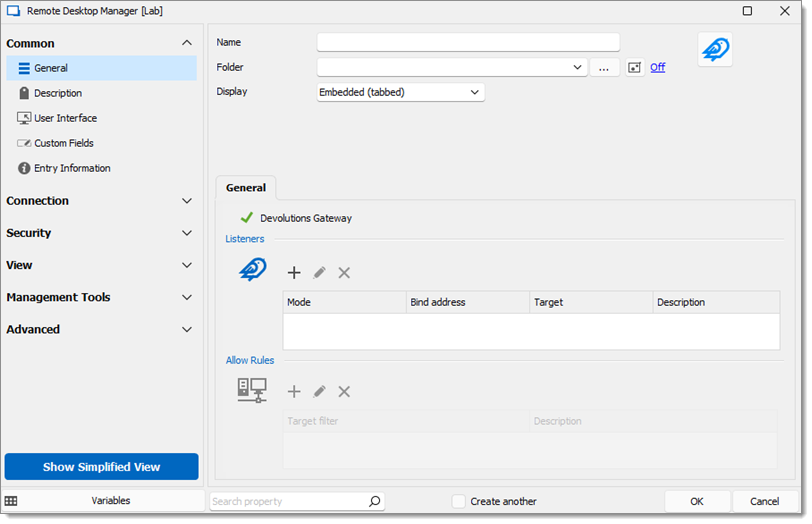

Le Devolutions Gateway tunnel peut répondre à des besoins similaires au transfert de port SSH/Tunnel SSH, mais il ne nécessite rien d'autre que Devolutions Gateway lui-même. Il est utile lors de l'utilisation de connexions qui n'ont pas de support intégré dans Remote Desktop Manager via le Devolutions Gateway. L'entrée se trouve sous Nouvelle entrée – Session – Connexions à distance.

Devolutions Gateway doit être configuré dans la source de données de Remote Desktop Manager, puis configuré via héritage ou sur la connexion elle-même. L'option est sous Propriétés – Connexion – VPN/SSH/Gateway – VPN/SSH/Gateway – Général.

Si le Écouteur est réglé sur 0.0.0.0, il acceptera les connexions de toute source au sein du réseau. En raison de la difficulté de suivre la responsabilité, il est recommandé de NE PAS faire cela pour plusieurs raisons de sécurité.

Dans presque tous les scénarios, l'écouteur (adresse de liaison) doit être réglé sur l'adresse de retour (127.0.0.1) de la machine locale.

TCP Forward : C'est l'équivalent du transfert de port.

HTTP et SOCKS5 proxies : Ces écouteurs sont configurés comme des proxy ce qui rend possible l'utilisation d'un navigateur autre que Google Chrome. Cela signifie également qu'ils utilisent une destination dynamique.

Dynamic ports can be used with all three listener types. If the value is 0, it will automatically find an available port.

Les écouteurs HTTP et SOCKS5 utiliseront également les Règles d'autorisation pour spécifier les destinations autorisées, tout ce qui n'est pas sur la liste blanche sera refusé.

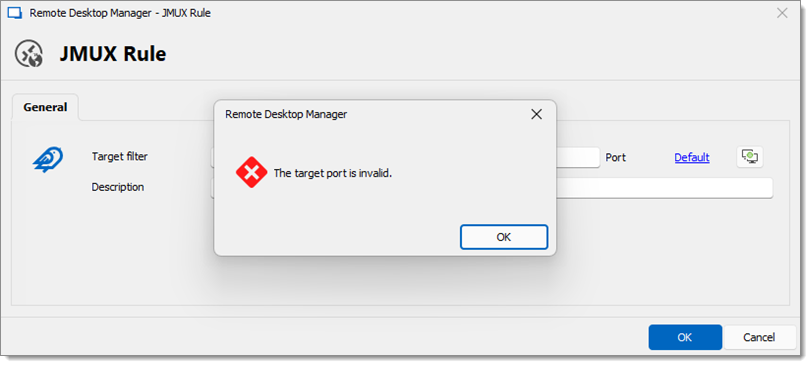

Les Filtres de cible peuvent être spécifiés en utilisant des adresses IP ou des noms d'hôtes. Les deux peuvent contenir des caractères génériques. Chaque Filtre de cible doit spécifier explicitement un port de destination. Laisser le port par défaut à '0' entraînera une erreur lors de la tentative de sauvegarde du filtre.

Filtre de cible | Description |

|---|---|

| Permettre le trafic HTTP vers le nom d'hôte windjammer.net. |

| Permettre le trafic HTTPS vers tout sous-domaine de windjammer.net mais pas vers windjammer.net directement. |

| Permettre le trafic SSH vers toute adresse IP entre 192.168.0.0 et 192.168.0.255. |

| Permettre le trafic RDP vers tout point de terminaison accessible par le Devolutions Gateway. |

Il est possible d'ajouter plusieurs Filtres de cible à votre entrée adaptée à l'utilisation souhaitée du tunnel. Par exemple, il se peut que vous ajoutiez le même nom d'hôte plusieurs fois mais avec des ports différents, comme 80 et 443, pour permettre le trafic HTTP et HTTPS.

Une fois ouvert, il est possible d'utiliser un Devolutions Gateway Tunnel à partir d'une application externe à Remote Desktop Manager. Vous pourriez, par exemple, l'utiliser avec un navigateur web ou toute autre application qui supporte le type de proxying (TCP, HTTP, ou SOCKS5) que vous avez spécifié dans la connexion.

Il est possible d'ajouter votre point de terminaison de proxy ainsi que le port spécifié ou celui qui a été généré par l'entrée Devolutions Gateway tunnel avec l'argument -x.

curl -x socks5h://127.0.0.1:65535 windjammer.net

Si vous avez défini vos filtres cibles à l'aide des noms d'hôtes, il est important de s'assurer que votre application ne résout pas le nom d'hôte avant de l'envoyer au tunnel ; sinon, le trafic sera refusé. Les applications ont généralement des paramètres pour activer ou désactiver ce comportement. Par exemple, dans le navigateur Web Firefox, il faut activer l'option Proxy DNS lors de l'utilisation de SOCKS v5 dans le panneau de configuration du proxy pour que ce scénario fonctionne correctement.