La connexion à distance aux systèmes utilisant des jetons Kerberos est un défi sans ligne de vue directe. Un mandataire Kerberos KDC (Key Distribution Controller) offre une méthode pour qu'un client communique avec un serveur intermédiaire, Devolutions Gateway dans cet exemple, qui envoie la demande de jeton à un autre KDC, qui se trouve sur le contrôleur de domaine.

Comme Devolutions Gateway est un remplaçant sécurisé et léger de VPN juste-à-temps, c'est une excellente option pour agir en tant que mandataire KDC pour les connexions RDP à distance. Devolutions Gateway offre deux options : jetons de courte durée et jetons de longue durée.

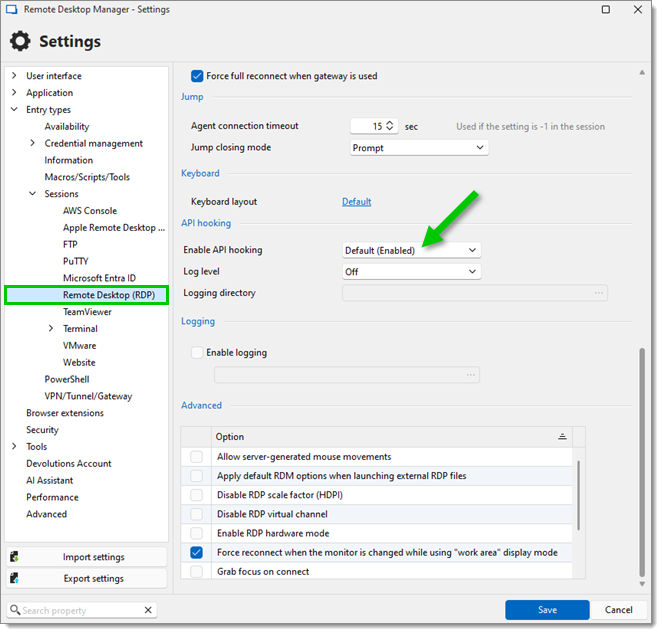

L'accrochage d'API Microsoft RDP doit être activé dans Remote Desktop Manager (activé par défaut) pour les connexions Devolutions Gateway. Cela permet une utilisation continue en cas de rétrogradation NTLM.

Lors de l'utilisation d'un proxy KDC, le paramètre par défaut recommandé est des jetons à durée de vie courte injectés dynamiquement par le Devolutions Gateway. Ces jetons sont utilisés dans RDP via NLA (authentification de la couche réseau) et par les sessions basées sur le web Devolutions, telles que WinRM, LDAP et LAPS. Les jetons Kerberos typiques sont limités à 10 heures par défaut.

-

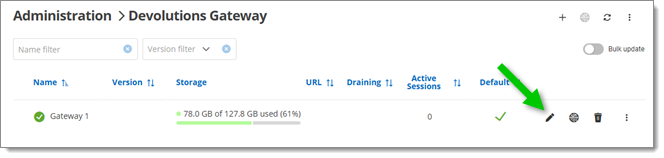

Dans Devolutions Server, aller à Administration – Modules – Devolutions Gateway. Puis, cliquer sur le bouton Éditer (icône en forme de crayon) sur l'instance Devolutions Gateway souhaitée.

In Devolutions server, edit the desired Devolutions Gateway instance -

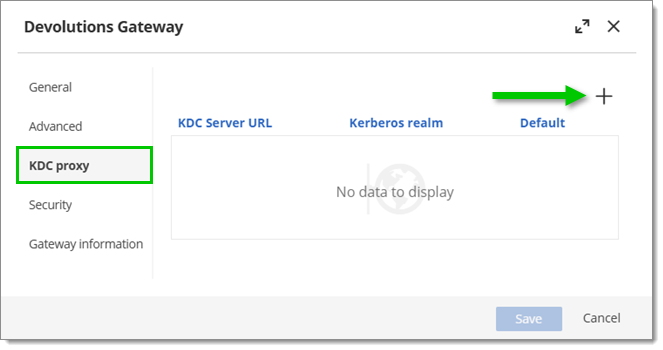

Dans la section proxy KDC, cliquer sur le bouton Ajouter (icône en forme de croix). Plusieurs serveurs KDC peuvent être ajoutés,

Add a new KDC proxy La connexion est associée en fonction du suffixe, par exemple, avec deux domaines de serveur nommés, respectivement,

ad.it-help.ninjaetad.contoso.com,machine.ad.it-help.ninjautilisera automatiquement le premier suffixe, tandis quemachine.ad.contoso.comutilisera le dernier. -

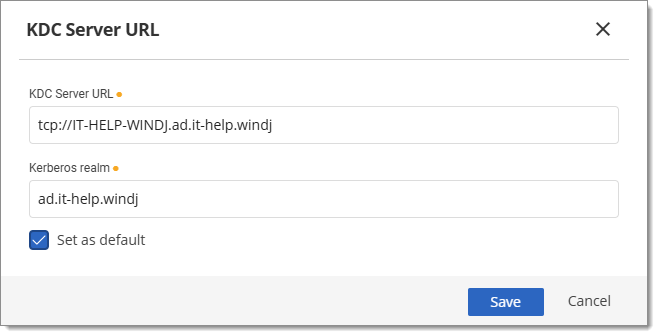

Remplir les champs URL serveur KDC et réel Kerberos. Cocher Définir par défaut pour que toutes les connexions utilisent l'URL du serveur KDC. Sinon, seuls les domaines correspondants seront utilisés. Cliquer sur Enregistrer.

Fill out the KDC server URL fields -

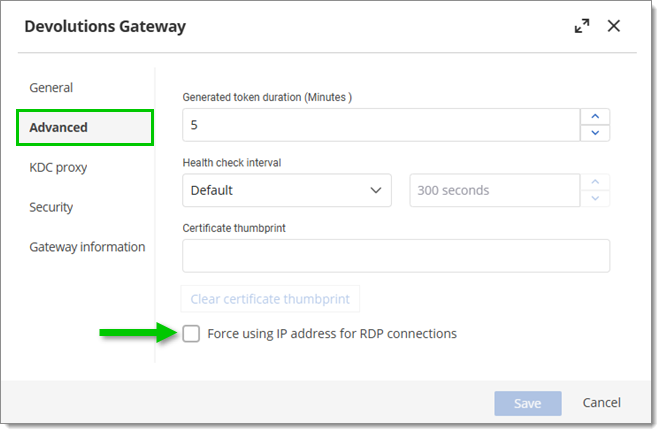

De retour dans la fenêtre d'édition Devolutions Gateway, aller dans la section Avancé et s'assurer que l'option Forcer l'utilisation de l'adresse IP pour les connexions RDP est décochée. Cliquer sur Enregistrer pour compléter la configuration.

Uncheck the Force using IP address for RDP connections option

Des jetons spécifiques peuvent être créés pour vivre pendant 1, 3, 6 mois ou une année complète. Typiquement, ces jetons à longue durée de vie seraient seulement créés pour ensuite être installés à l'échelle du système et utilisés pour des cas particuliers où le Devolutions Gateway ne peut pas injecter dynamiquement un jeton à courte durée de vie.

-

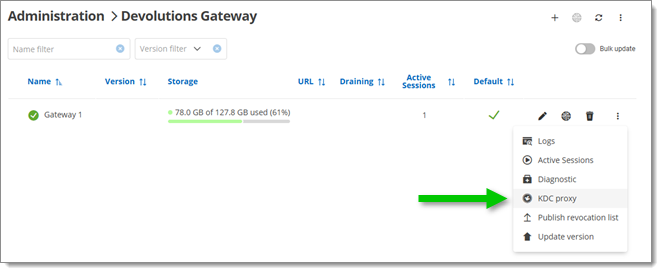

Dans Devolutions Server, aller à Administration – Modules – Devolutions Gateway, et cliquer sur le bouton More (icône en forme d'ellipse verticale). Sélectionner KDC proxy.

Open the KDC proxy tokens configuration window -

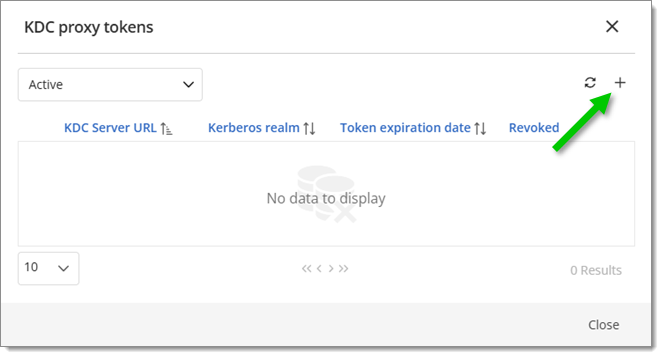

Cliquer sur le bouton Ajouter (icône en forme de croix).

Add a new KDC proxy long-lived token -

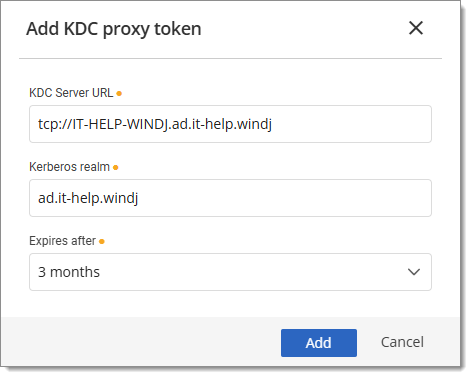

Remplir les champs URL serveur KDC et réel Kerberos, et déterminer combien de temps le jeton vivra. Cliquer sur Ajouter.

Fill out the KDC proxy token fields -

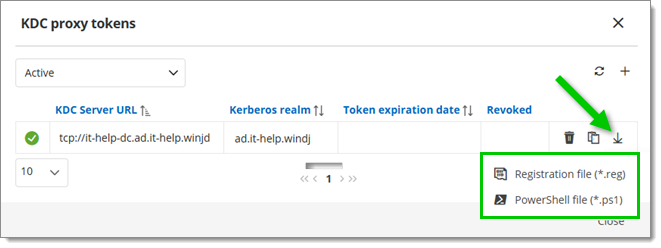

Une fois ajoutés, télécharger soit un script PowerShell soit un fichier de registre pour ajouter le jeton au registre de la machine cible. Le fichier de registre et le fichier PowerShell font la même chose, mais le fichier PowerShell permet également de fonctionner avec le paramètre

-Uninstallpour désinstaller, si nécessaire.

Download PowerShell scrit or registry file

Les deux scripts configurent plusieurs clés et valeurs de registre :

HKLM:\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System\KerberosHKLM:\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System\Kerberos\ParametersHKLM:\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System\Kerberos\KdcProxy\ProxyServers

Ici, le jeton qui a été généré sera mis avec les clés de :

HKLM:\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System\Kerberos\KdcProxyServer_Enabled=1HKLM:\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System\Kerberos\KdcProxy\ProxyServers\{nom du domaine}= Valeur du Jeton

Pour supprimer la configuration KDC du registre, modifier soigneusement l'Éditeur du Registre de Windows ou lancer le script PowerShell précédemment utilisé avec le paramètre -Uninstall.

Ajouter des utilisateurs au groupe d'utilisateurs protégés dans Active Directory désactive NTLM, ce qui casse souvent RDP pour les sessions à distance. Devolutions Gateway corrige ceci en agissant en tant que mandataire KDC, permettant l'authentification Kerberos même sans accès direct au contrôleur de domaine. Dans Remote Desktop Manager Windows, accrochage d'API RDP doit être activé pour prendre en charge les jetons Kerberos de courte durée et restaurer la fonctionnalité RDP en toute sécurité.