Si vos clients échouent à se connecter avec Devolutions Gateway, vérifier que le certificat contient l'ensemble de la chaîne. Cette chaîne de certificats inclut tous les certificats intermédiaires. Par exemple : Autorité de Certification Racine – Autorité de Certification Sécurisée – Certificat XYZ Acheté.

Il est possible d'utiliser le magasin de certificats Windows comme source de certificat TLS. Au lieu d'utiliser un fichier, stocker et gérer vos certificats avec Windows. Au moment de la rédaction, cette fonctionnalité n'est pas exposée dans la console de configuration de Devolutions Gateway. Pour configurer, vous devez soit modifier directement le fichier gateway.json, soit utiliser le module Devolutions.PowerShell.

Avec la nouvelle fonctionnalité, quelques paramètres supplémentaires sont disponibles pour configurer la source du certificat.

Si vous avez précédemment défini une configuration `TlsCertificateFile` et/ou `TlsPrivateKeyFile`, leur suppression n'est pas nécessaire car `TlsCertificateSource` indique à Devolutions Gateway où chercher le certificat.

TlsCertificateSource (string): Source du certificat TLS, valeurs possibles indiquées ci-dessous.

Externe (défaut): Récupérer un certificat stocké sur le système de fichiers. Voir les options

TlsCertificateFile,TlsPrivateKeyFile, etTlsPrivateKeyPassword.Système: Récupérer le certificat géré par le magasin de certificats système. Voir les options

TlsCertificateSubjectName,TlsCertificateStoreName, etTlsCertificateStoreLocation.

TlsCertificateSubjectName (string): Nom du sujet du certificat pour TLS lors de l'utilisation de la source Système.

TlsCertificateStoreName (chaîne de caractères): Nom du magasin de certificats système à utiliser pour TLS (par défaut est Mon).

TlsCertificateStoreLocation (chaîne de caractères): Emplacement du magasin de certificats système à utiliser pour TLS, valeurs possibles montrées ci-dessous.

CurrentUser (défaut)

CurrentService

LocalMachine

Tout d'abord, importer votre certificat dans le magasin de certificats Windows. Windows prend en charge les formats de certificat suivants :

Certificat X.509 - *.cer, *.crt

Échange d'informations personnelles - *.pfx, *.p12

Microsoft Serialized certificate Store - *.sst

PKCS #7 Certificates - *.spc, *.p7b

Si l'on utilise la méthode `Externe` via `TlsCertificateSource`, alors Devolutions Gateway ne prend en charge que l'assemblage de la clé publique et privée dans un fichier PFX (PKCS#12). Sinon, il faudra également définir le paramètre `TlsPrivateKeyFile`.

Devolutions Gateway requiert une clé privée avec le certificat TLS; par conséquent, il pourrait être nécessaire de combiner la clé publique avec sa clé privée. Voici deux méthodes : Remote Desktop Manager et l'utilitaire Windows intégré certutil.

L'entrée Certificat X.509 peut être utilisée pour importer ledit certificat et l'exporter dans plusieurs formats différents, y compris PFX.

-

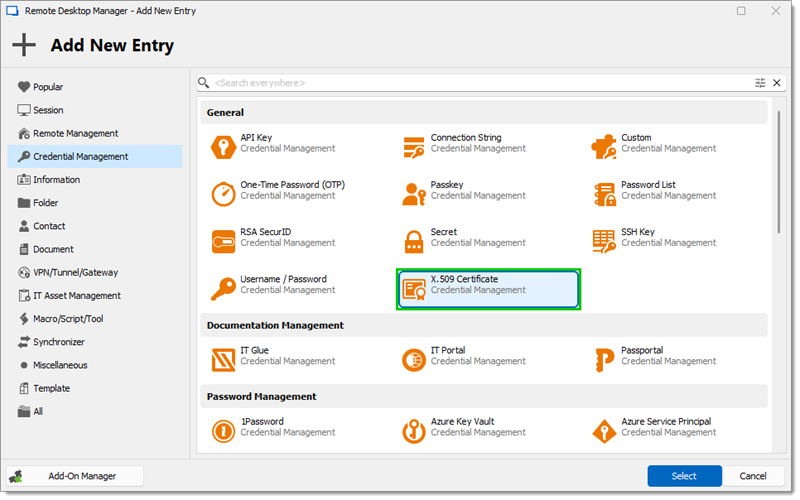

Dans Remote Desktop Manager cliquer sur Nouvelle Entrée – Gestion des Identifiants – Général – Certificat X.509.

X.509 Certificate -

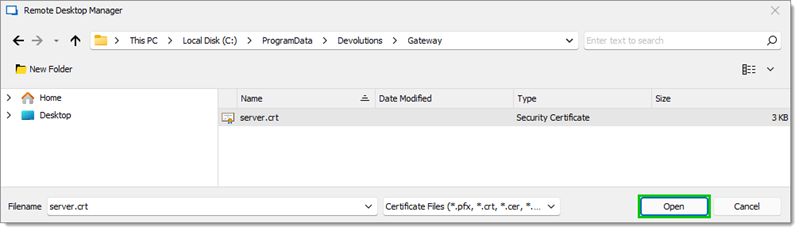

Sélectionner le certificat et cliquer sur Ouvrir.

Open -

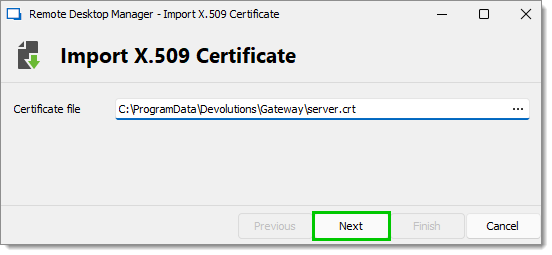

Cliquer sur Suivant.

Next -

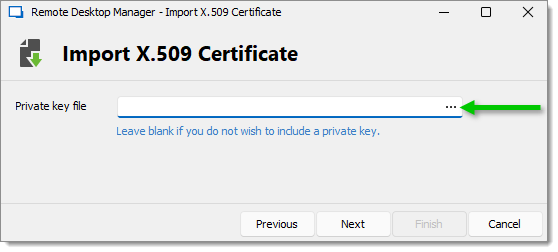

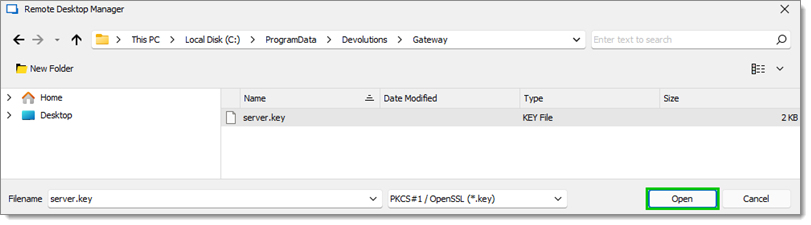

Cliquer sur les points de suspension et sélectionner la Clé privée.

Ellipsis button -

Cliquer sur Ouvrir.

KEY file La clé privée doit être dans l'extension `.key`.

-

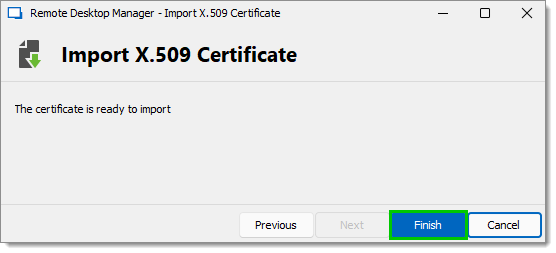

Cliquer sur Terminer.

Finish -

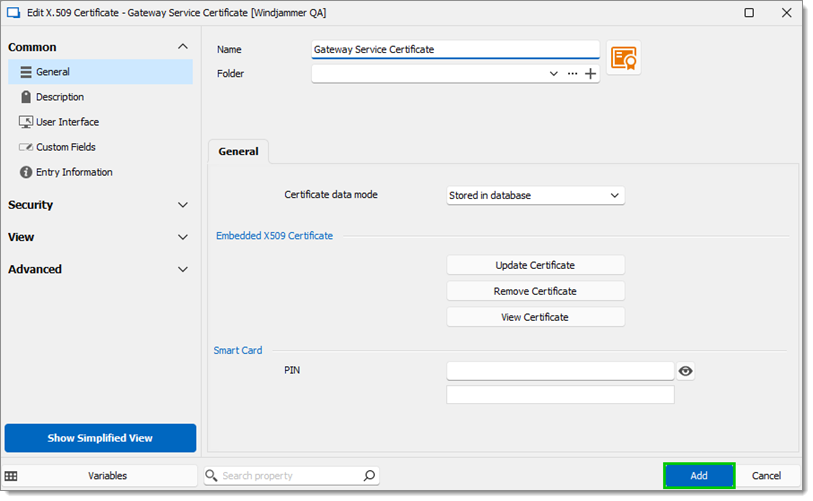

Remplir les informations, puis cliquer sur Ajouter.

Information fields -

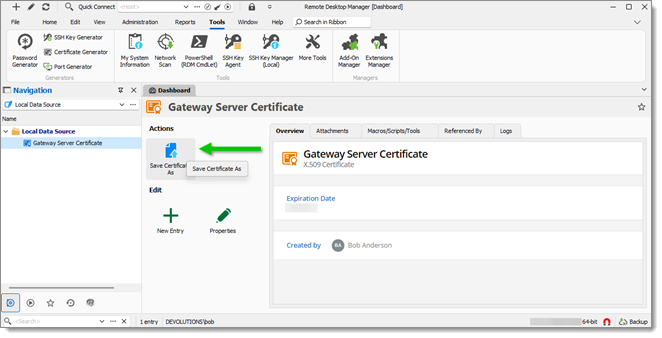

Sélectionner l'entrée et cliquer sur Enregistrer le certificat sous (également disponible dans le menu contextuel clic droit).

Save Certificate As -

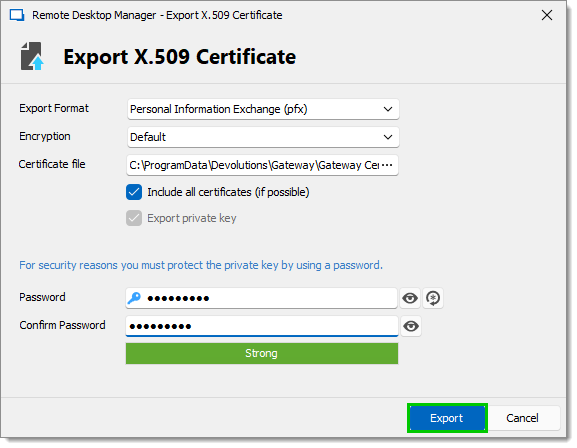

Dans le champ Format d'exportation, choisir Échange d'informations personnelles (pfx).

-

Choisir où le fichier sera enregistré en cliquant sur les points de suspension.

-

Entrer un mot de passe fort, puis cliquer sur Exporter.

Export X.509 Certificate

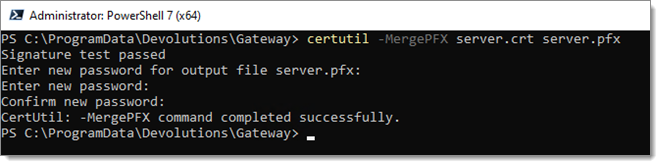

Utiliser l'utilitaire Windows intégré certutil pour combiner un fichier de certificat (.crt ou .cer) et sa clé privée (.key). Les deux fichiers doivent avoir le même nom. certutil -MergePFX file.crt file.pfx

Après avoir acquis le certificat et le fichier de clé privée du certificat, l'importer dans Windows.

-

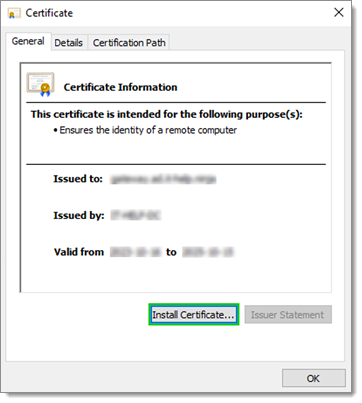

Installer le certificat :

-

Si Windows détecte automatiquement le certificat, double-cliquer dessus et choisir Installer le certificat...; ou

-

Ouvrir

certmgr.mscà l'emplacement du magasin souhaité (LocalMachineouCurrentUser), faire un clic droit sur l'emplacement voulu (ex : Personnel/Certificats) et choisir Toutes les tâches – Importer.

Install Certificate...

-

-

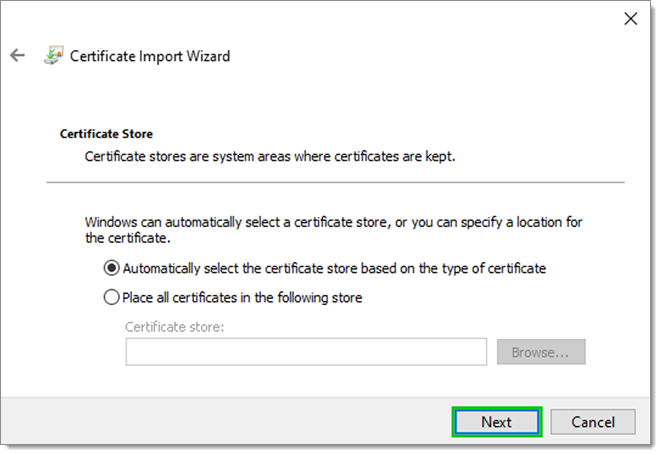

Choisir une des options suivantes et cliquer sur Suivant :

-

Sélectionner automatiquement le magasin de certificats en fonction du type de certificat; ou

-

Placer tous les certificats dans le magasin suivant et cliquer sur Parcourir... pour choisir un dossier.

X.509 Certificate

-

-

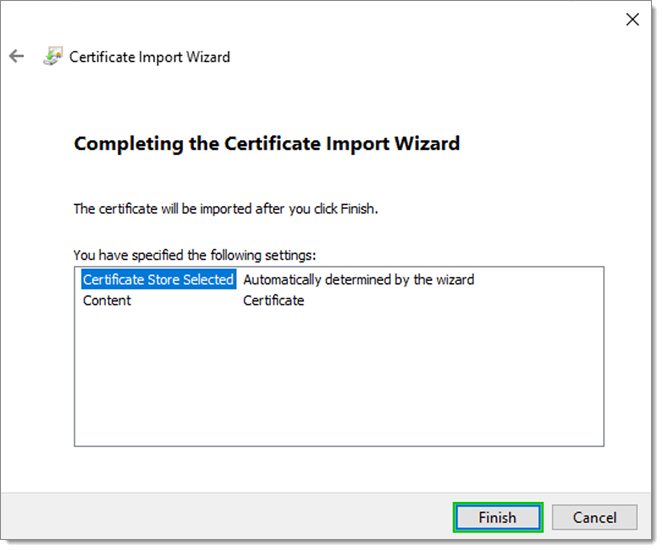

Compléter l'importation en cliquant sur Terminer.

Certificate Import Wizard

Par défaut, Devolutions Gateway exécute son service avec le compte Service Réseau. Pour utiliser un certificat du magasin de certificats local, s'assurer que le service Réseau a les autorisations de lecture sur la clé privée du certificat.

-

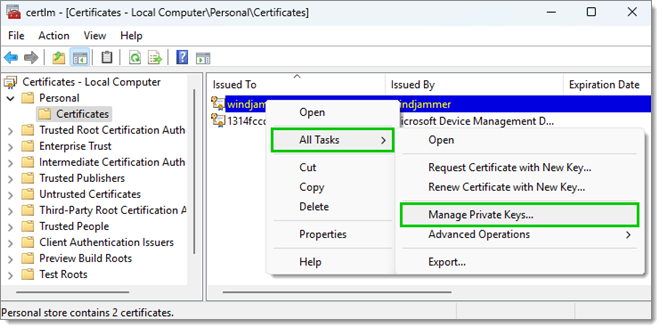

Ouvrir le magasin de certificats local et naviguer vers le certificat.

-

Faire un clic droit sur le certificat et sélectionner Toutes les tâches – Gérer les clés privées.

All Tasks – Manage Private Keys -

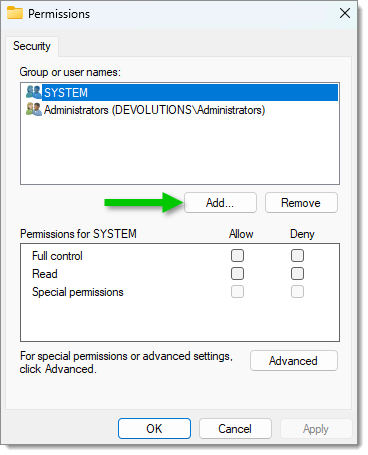

Cliquer pour ajouter un nom d'utilisateur.

Add a user name -

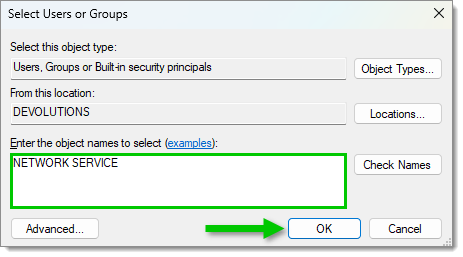

Écrire "NETWORK SERVICE" dans le champ des noms d'objet puis cliquer sur OK.

Add the "NETWORK SERVICE" user name -

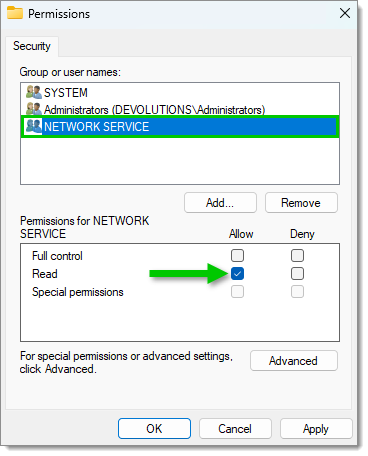

Sélectionner le nouveau nom d'utilisateur NETWORK SERVICE et autoriser la permission de Lecture sur celui-ci.

Allow the "Read" permission -

Cliquer sur Appliquer, puis cliquer OK.

L'emplacement par défaut du fichier gateway.json est dans le répertoire %ProgramData%\Devolutions\Gateway.

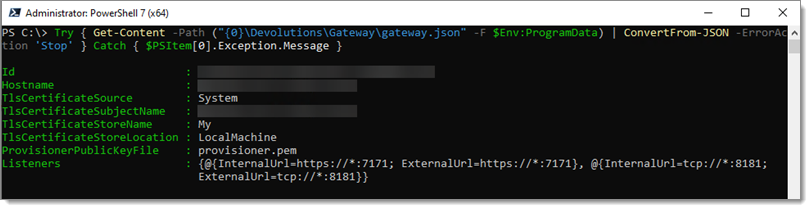

S'assurer que le fichier est un .json valide en le testant avec :

$Config = ("{0}\Devolutions\Gateway\gateway.json" -F $Env:ProgramData)

Try {

Get-Content -Path $Config | ConvertFrom-JSON -ErrorAction 'Stop'

} Catch {

$PSItem[0].Exception.Message

}

Cela fonctionne avec PowerShell 5.1 et les versions ultérieures (la version recommandée est PowerShell 7.x).

Une configuration typique est montrée ci-dessous. Vos valeurs peuvent différer, notamment le Nom du sujet, car il reflétera le nom de domaine auquel Devolutions Gateway répond. Les valeurs importantes à changer sont:

TlsCertificateSource-SystemTlsCertificateSubjectName-gateway.ad.it-help.ninjaTlsCertificateStoreName-MyTlsCertificateStoreLocation-LocalMachine

Un exemple de fichier de configuration complet :

{

"Id": "c912b379-8c34-449d-8ff3-3aa20a9cc3e4",

"Hostname": "gateway.ad.it-help.ninja",

"TlsCertificateFile": "server.crt",

"TlsPrivateKeyFile": "server.key",

"TlsCertificateSource": "System",

"TlsCertificateSubjectName": "gateway.ad.it-help.ninja",

"TlsCertificateStoreName": "My",

"TlsCertificateStoreLocation": "LocalMachine",

"ProvisionerPublicKeyFile": "provisioner.pem",

"Listeners": [

{

"InternalUrl": "https://*:7171",

"ExternalUrl": "https://*:7171"

},

{

"InternalUrl": "tcp://*:8181",

"ExternalUrl": "tcp://*:8181"

}

]

}

-

Exécuter le script ci-dessus.

-

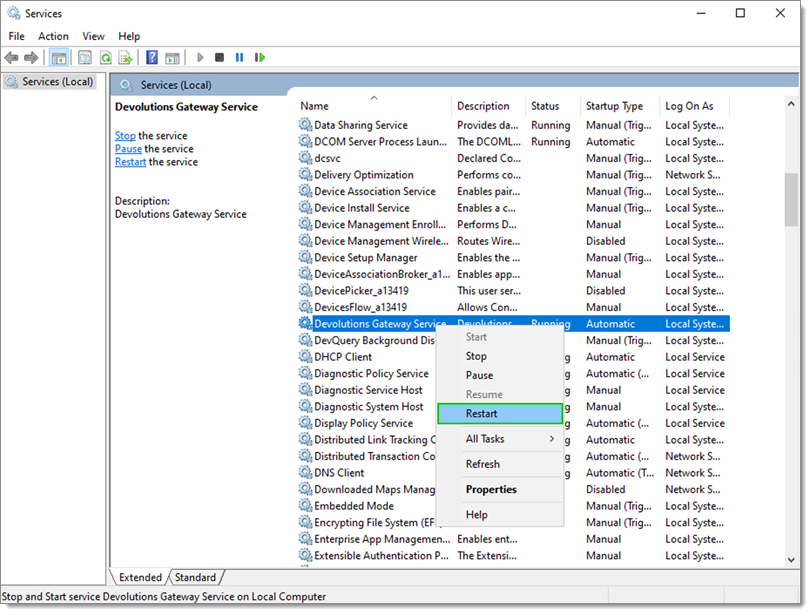

Ouvrir

services.msc. -

Faire un clic droit sur Devolutions Gateway Service et sélectionner Redémarrer.

Restart -

Vérifier si Devolutions Gateway fonctionne correctement en naviguant à

https://{FQDN}:7171/jet/health(en remplaçant{FQDN}par votre adresse DNS Gateway) avec un navigateur web.

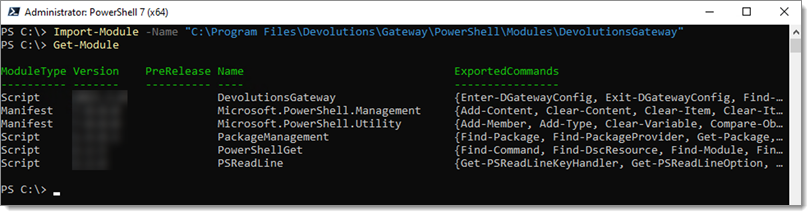

Devolutions Gateway peut également être configuré via des commandes PowerShell. Le Devolutions Gateway PowerShell module expose de nombreuses commandes pour le configurer. Par défaut, l'installation de Devolutions Gateway inclut le module dans le répertoire d'installation. Importer le module via :

# Import the Module

Import-Module -Name "C:\Program Files\Devolutions\Gateway\PowerShell\Modules\DevolutionsGateway"

# View the imported Modules

Get-Module

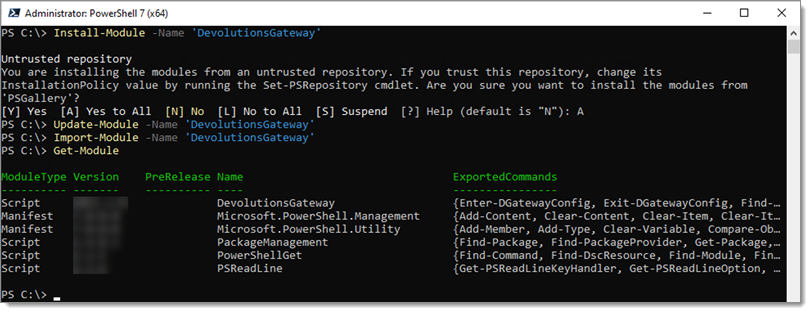

Une autre méthode pour rendre le module facilement accessible est de l'installer via ce qui suit :

# Install the DevolutionsGateway module

Install-Module -Name 'DevolutionsGateway'

# Update the module if installed via the above method (will not update the bundled version installed with Gateway)

Update-Module -Name 'DevolutionsGateway'

# Import the Module

Import-Module -Name 'DevolutionsGateway'

# View the imported modules to verify the DevolutionsGateway module is available

Get-Module

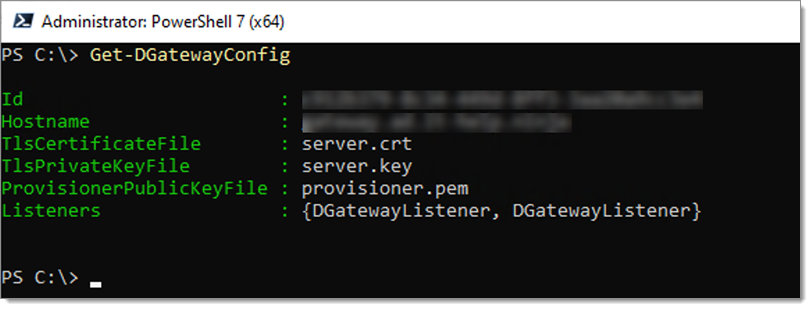

Une fois importé, voir la configuration actuelle via la commande suivante :

Get-DGatewayConfig

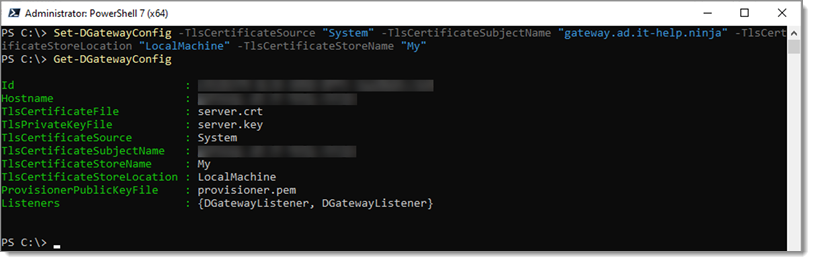

Pour indiquer à Devolutions Gateway d'utiliser le magasin Windows, utiliser la commande suivante :

# Update the configuration; this will not remove any existing parameters, only configure those defined.

# Replace the '{FQDN}` example with the fully-qualified DNS name of the Gateway address

Set-DGatewayConfig -TlsCertificateSource "System" -TlsCertificateSubjectName "{FQDN}" -TlsCertificateStoreLocation "LocalMachine" -TlsCertificateStoreName "My"

# Display the updated configuration

Get-DGatewayConfig

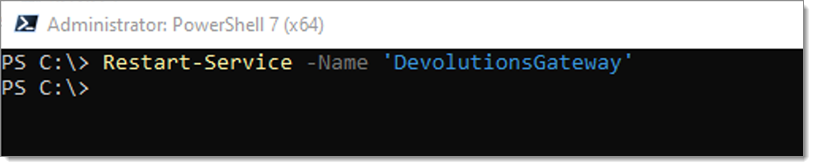

Redémarrer le service pour que la configuration prenne effet.

Restart-Service -Name 'DevolutionsGateway'

Vérifier si Devolutions Gateway fonctionne correctement en naviguant vers https://{FQDN}:7171/jet/health avec un navigateur Web.